Em maio de 2023, escrevi o post You may not care where you download software from, but malware does como um alerta, destacando os riscos de executar softwares baixados das chamadas "fontes confiáveis" de software pirata. Esses arquivos, obviamente, eram tudo menos confiáveis e continham programas maliciosos, como ransomware ou infostealers, direcionados especificamente a esse público. Minha esperança era que, ao educar o público sobre esses riscos, as pessoas aprendessem a evitar esses aplicativos perigosos e buscassem alternativas mais seguras.

No ano que se passou desde aquela publicação, as coisas não melhoraram muito: de acordo com o relatório de ameaças da ESET para a primeira metade de 2024, vimos um aumento significativo no número de infostealers detectados. E desta vez, eles não estão apenas incorporados em jogos pirateados do Windows, cracks e ferramentas para trapacear, mas também se passam por ferramentas de IA generativa. E não se limitam ao Windows. A família de malware GoldDigger, de roubo de informações, é executada no sistema operacional Android, e a campanha de malware Ebury já rouba cartões de crédito, criptomoedas e credenciais SSH em sistemas operacionais tipo UNIX há mais de uma década.

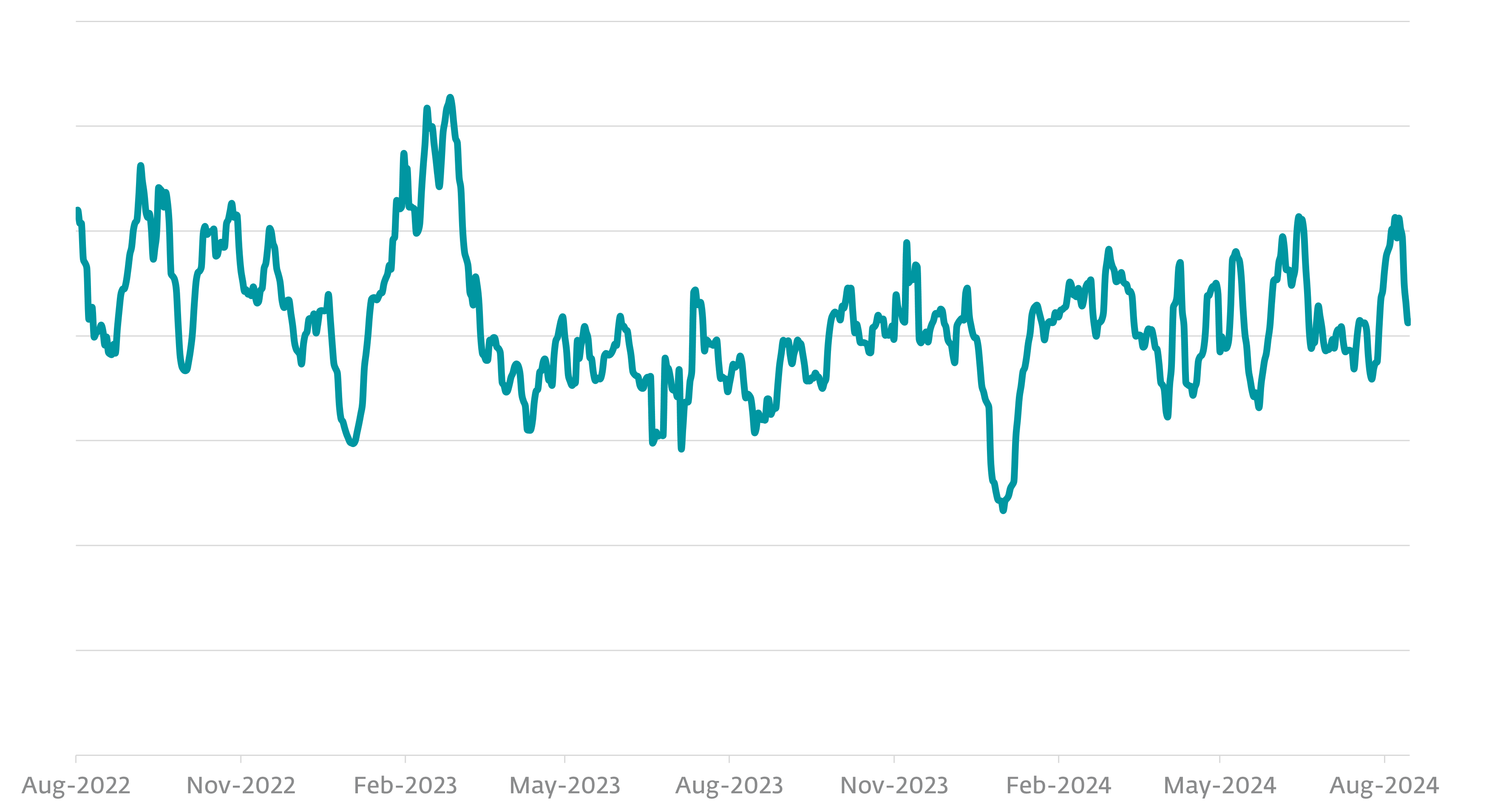

A análise das detecções de infostealers durante um período de dois anos, de agosto de 2022 a agosto de 2024, mostra que eles permaneceram ativos durante todo esse tempo, embora tenha ocorrido uma queda notável na atividade em torno de dezembro e janeiro de cada ano.

Ainda não conhecemos a razão exata desse fenômeno, mas especulamos que ele possa estar relacionado ao menor uso de computadores pelas vítimas ou a uma possível pausa dos criminosos durante as férias. Isso se alinha a uma tendência observada nos últimos anos, em que grupos cibercriminosos operam como empresas organizadas, com estruturas e comportamentos semelhantes aos de corporações legítimas.

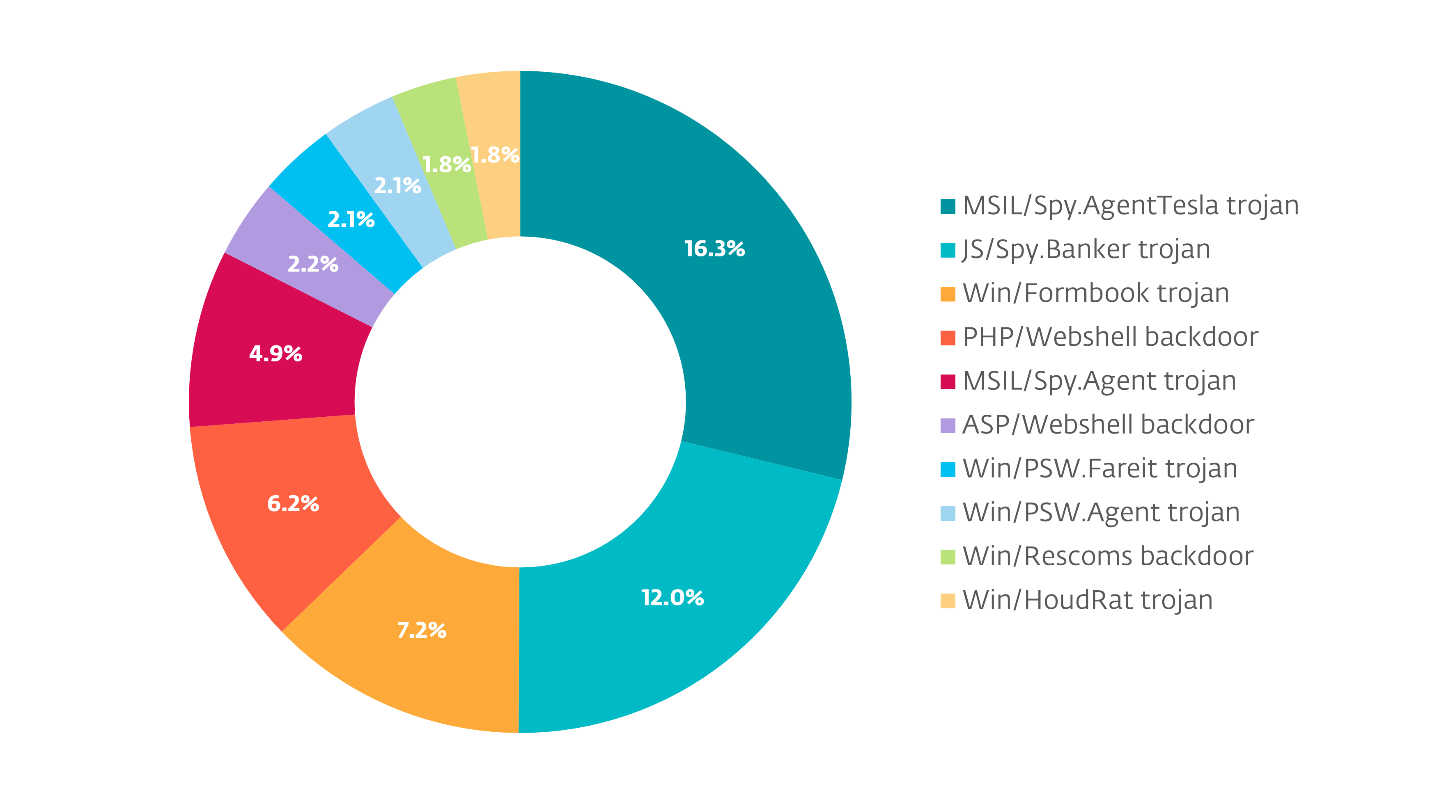

Embora a ESET reconheça muitas famílias de infostealers, as dez principais representam pouco mais de 56% das detectadas pela ESET, com o Agent Tesla liderando, com 16,2%.

Um ponto importante a considerar é que, embora a maioria dessas detecções envolva malwares voltados para o Windows, também existem ladrões de informações baseados na web. Apesar de suas taxas de detecção serem mais baixas, é possível que tenham conseguido roubar dados de usuários que não utilizam o software de proteção da ESET, o que pode ampliar significativamente seu impacto.

Levando em consideração que essas estatísticas são derivadas dos dados de telemetria da ESET, é possível que os dados de outras empresas de segurança mostrem resultados diferentes. Isso não se deve ao fato de uma ser melhor que a outra, mas sim ao resultado de fatores como classificação diferente das ameaças, bases de clientes diferentes com perfis de risco muito distintos, uso em circunstâncias diferentes, entre outros.

Tudo isso significa que todos nós podemos relatar taxas de detecção diferentes para diversos tipos de malware, como os ladrões de informações.

Uma das coisas que me deixava curioso era saber se os dados da ESET eram semelhantes aos de outras empresas de segurança. Por exemplo, o provedor de sandbox ANY.RUN apontou, através do relatório sobre tendências de malware para o segundo trimestre de 2024, que os ladrões de informações caíram da primeira para a quarta posição em relação ao trimestre anterior. Agora, isso não significa que haja alguma diferença na qualidade dos dados entre a ESET e a ANY.RUN. Existe um amplo ecossistema de ferramentas de segurança e, dado que as ferramentas de cada empresa são usadas de formas muito diversas, é esperado que ocorram esse tipo de variação nos relatórios.

Roubo de informações por diversão, mas principalmente com a intenção de lucro

A ESET classifica os ladrões de informações em sua própria categoria de ameaças, Infostealer. Originalmente, eram classificados sob nomes mais gerais, como agente ou trojan, até que o volume de programas dedicados ao roubo de informações aumentou a ponto de fazer sentido agrupá-los sob seu próprio nome. Outros desenvolvedores de software de segurança podem classificá-los mais amplamente como trojans de acesso remoto ou spyware, o que também é perfeitamente aceitável. O objetivo de detectar o malware é, acima de tudo, preveni-lo. A denominação dessas ameaças e as taxonomias nas quais são classificadas geralmente não têm importância fora das atividades de pesquisa ou de marketing em resposta a um surto massivo de malware, como o WannaCryptor.

Então, com tudo isso em mente, o que exatamente é um ladrão de informações e o que acontece quando ele é executado?

Como o nome indica, esse tipo de malware rouba qualquer informação que possa encontrar no seu computador e que seu operador considere valiosa. Não apenas nomes de usuário e senhas dos diferentes sites acessados pelos navegadores instalados no PC, mas também dos aplicativos. Contas de jogos podem ser roubadas, esvaziadas de itens valiosos, usadas para fazer compras de presentes ou revendidas por completo. Contas de streaming podem ser revendidas, assim como contas de e-mail e redes sociais. Como "vantagem adicional", essas últimas podem ser usadas para incentivar seus amigos online a baixar e executar o ladrão de informações, tornando-se novas vítimas, e fazendo com que seus manipuladores o espalhem também a partir dessas contas, ad infinitum.

Não se roubam apenas nomes de usuário e senhas. As carteiras de criptomoedas podem ser especialmente lucrativas, assim como os tokens de sessão de conta. Para piorar, o ladrão de informações pode até tirar uma captura de tela da área de trabalho no momento em que é executado, para que seu operador possa vender a captura e o endereço de e-mail para outros criminosos, que posteriormente enviariam e-mails de extorsão.

Caso você esteja se perguntando o que é um token de sessão, alguns sites e aplicativos possuem uma função de "lembrar este dispositivo", que permite acessar o serviço sem precisar fazer login novamente ou inserir o segundo fator de autenticação. Isso é feito armazenando um token de sessão no dispositivo. Pode ser considerado uma forma especializada de cookie de navegador que informa ao site visitado (ou ao serviço acessado por meio de um aplicativo) que o usuário se autenticou corretamente e que deve ser permitido o acesso. Os criminosos procuram e se concentram nesses tokens, porque eles permitem que entrem em uma conta, pulando as verificações normais. Para o serviço, parece que você está acessando a partir de um dispositivo previamente autorizado.

O negócio do roubo de informações

Os ladrões de informações são um tipo de malware que muitas vezes é vendido como um serviço, por isso o que ele faz exatamente enquanto está em um computador pode variar um pouco, dependendo do que o criminoso que o comprou queria que fosse procurado e roubado. Frequentemente, eles são removidos após terem terminado de roubar informações para tornar mais difícil determinar o que aconteceu e quando. Se a vítima se sentir tão sobrecarregada pela invasão de sua privacidade que adiar a adoção de medidas imediatas, isso dá mais tempo aos criminosos para usar ou vender as informações roubadas do computador.

Mas, como os ladrões de informações são crimeware-as-a-service, também é possível que eles tenham sido usados para instalar malware adicional no sistema com o objetivo de manter o acesso a ele, caso os criminosos decidam voltar ao computador no futuro e ver se há algo novo para roubar.

Recuperação após um ataque de roubo de informações

A menos que a unidade ou unidades do computador devam ser preservadas como prova, o primeiro passo seria apagar a unidade do computador e reinstalar o sistema operacional. Isso pressupõe que o computador possuía backups periódicos, então apagar a(s) unidade(s) e perder todas as informações armazenadas nela (ou nelas) não seria um grande problema, pois já estão respaldadas em outro lugar. Se esse não for o caso, e houver dados importantes e valiosos armazenados no computador, pode ser sensato extrair a(s) unidade(s), substituí-la(s) por uma(s) nova(s) e realizar uma instalação limpa do sistema operacional nela(s). Também será importante conseguir algum tipo de caixa externa para colocar a unidade e copiar os dados que não foram feitos backup.

Após limpar o computador, instalar o Windows, instalar o software de segurança e atualizá-lo, pode-se começar a acessar a internet para alterar as senhas de todas as contas online às quais o computador teve acesso.

Cada senha deve ser alterada por algo que não só seja complexo, mas também diferente para cada serviço. Substituir simplesmente "Verano2024" por "Otoño2024", ou "P@ssW0rd123" por "P@ssW0rd1234", é algo que um atacante poderia adivinhar facilmente após revisar todas as suas senhas roubadas. Dessa forma, se uma senha for perdida (ou adivinhada), o atacante não conseguirá fazer suposições sobre quais poderiam ser as outras senhas. Algumas das assinaturas da ESET vêm com um gerenciador de senhas, ou seu navegador pode ter um integrado. A ESET também oferece uma ferramenta gratuita para gerar senhas complexas.

Ativar a autenticação de dois fatores (às vezes chamada de autenticação multifatorial) para todas as contas que a suportem tornará exponencialmente mais difícil que os atacantes possam comprometê-las no futuro, mesmo que saibam as senhas.

Ao alterar as senhas, é importante que sejam únicas ou diferentes das utilizadas anteriormente: se as novas senhas forem semelhantes o suficiente às antigas, é muito provável que um criminoso que tenha todas as senhas antigas consiga fazer várias suposições sobre quais seriam as novas senhas para os diferentes serviços. Portanto, garanta que não esteja usando senhas semelhantes ou antigas.

Como já foi mencionado, não é apenas necessário trocar as senhas, mas também os tokens de sessão. Esses tokens são o alvo dos malwares que roubam informações, pois permitem que os criminosos se passem por você, sequestrando uma das suas sessões já autorizadas. Alguns sites e aplicativos têm a capacidade de mostrar outras sessões ativas ou dispositivos onde você fez login, e também de fechar ou desconectar essas sessões. Faça isso também.

A risco de parecer repetitivo, é importante fazer isso com todos e cada um dos serviços online, inclusive para os que não são usados com regularidade. Isso é muito importante para sites financeiros, lojas online, redes sociais e contas de e-mail, pois são os mais valiosos para os criminosos. Se houver senhas reutilizadas ou até mesmo temas semelhantes entre elas, os criminosos que roubaram as credenciais vão tentar usá-las contra todas as lojas, bancos e serviços habituais.

Duas atividades que são frequentemente negligenciadas ao se recuperar de um ataque de roubo de informações são (1) registrar uma denúncia à polícia e (2) notificar suas instituições financeiras. Informar as autoridades sobre o crime pode ser útil para recuperar as contas roubadas. No caso das instituições financeiras, ter uma denúncia policial para compartilhar pode aumentar as chances de recuperar os fundos roubados. Mesmo que você não esteja nos Estados Unidos, registrar uma queixa no Internet Crime Complaint Center (IC3) pode ajudar as autoridades a identificar e rastrear os criminosos responsáveis pelo roubo de informações.

Estratégias defensivas

Lidar com as consequências de um ataque de ladrão de informações é um processo longo e doloroso que pode se estender por dias, semanas ou até meses. Embora tenhamos apresentado os elementos básicos necessários para iniciar o processo de recuperação após esse tipo de ataque, os ladrões de informações não são o único, nem o método mais comum de roubo de contas. As "chaves" de nossas identidades online são os nomes de usuário (que frequentemente são endereços de e-mail) e as senhas, e as violações de dados que envolvem esses elementos estão se tornando cada vez mais frequentes.

Ter proteção contra roubo de identidade pode ajudar a mitigar alguns dos piores aspectos dessa violação, mas assim como ter um seguro (ou backups dos dados do computador), é algo que muitas pessoas não consideram até depois que algo ruim acontece.

Uma excelente fonte para verificar se o seu endereço de e-mail esteve envolvido em uma violação de dados é o site Have I Been Pwned (HIBP), de Troy Hunt. O HIBP recebe constantemente informações atualizadas sobre violações de dados ao redor do mundo e notificará se seu e-mail foi encontrado em alguma delas. Embora isso não signifique necessariamente que sua conta de e-mail está em perigo, pode indicar que a conta foi exposta em algum serviço de onde ocorreu a filtragem. O serviço HIBP é gratuito para indivíduos.

Filtrações de dados podem ser difíceis de evitar, pois resultam de problemas de segurança que envolvem terceiros. Já os ladrões de informações geralmente são consequência de comportamentos arriscados. A seguir, estão algumas medidas que você pode adotar para reduzir o impacto e se recuperar mais rapidamente de ataques desse tipo:

- Use senhas longas e diferentes para cada site e aplicativo. Um gerenciador de senhas pode facilitar enormemente esse processo complexo.

- Ative a autenticação de dois fatores em todos os serviços que permitirem. Tokens de hardware ou aplicativos para smartphones são mais seguros do que notificações por e-mail ou SMS, pois um atacante pode ter acesso ao seu e-mail ou smartphone.

- Alguns serviços permitem visualizar todos os dispositivos conectados à sua conta. Verifique-os periodicamente e desative aqueles que você não reconhecer ou que não estiveram ativos por um tempo.

- Use um serviço de monitoramento de violações de dados ou de proteção contra roubo de identidade para que ele notifique sobre contas comprometidas.

- Não use software pirata, cracks, keygens ou ferramentas similares, por mais confiáveis que você as considere. É fácil fazer com que pareçam seguros e confiáveis quando criminosos já roubaram as contas que as classificam.

- Mantenha seu sistema operacional e seus aplicativos atualizados com as versões mais recentes e totalmente corrigidas.

- Use a versão mais recente de software de segurança de fornecedores estabelecidos e confiáveis.

- Fique por dentro das últimas tendências, problemas e notícias de segurança nos seus blogs favoritos sobre segurança da informação.

Seguir essas recomendações pode reduzir as chances de se tornar uma vítima ou ajudá-lo a se recuperar mais rapidamente caso tenha sido.