En esta publicación examinamos el funcionamiento de AceCryptor, un cifrador documentado originalmente por Avast. Se trata de un malware que existe desde 2016 y que debido a que se ha utilizado desde entonces para empaquetar decenas de familias de malware distintas, ya se ha descrito mucho de la parte técnica de este “cryptor”. Es posible que ya haya leído acerca de este código malicioso conocido también como la ofuscación del ransomware DJVU, la etapa 1 de SmokeLoader, la etapa 1, 2 y 3 del RedLine stealer, un simple y popular empaquetador, etc. Muchas (pero no todas) de estas publicaciones no reconocen a este cifrador o “cryptor” como una familia de malware independiente, así que permítanos conectar todos los puntos para usted y compartir no solo un análisis técnico de sus variantes, sino también una descripción general de las familias de malware que se pueden encontrar empaquetadas por AceCryptor y qué tan prevalente es este cifrador.

Para los autores de malware, proteger sus creaciones contra la detección es una tarea desafiante. Los cifradores son la primera capa de defensa que utilizan los programas maliciosos. Aunque los cibercriminales pueden crear y mantener sus propios cifradores personalizados, para los actores de amenazas enfocados en el “crimeware”; es decir, en el dinero, desarrollar y mantener un cifrador en el estado denominado FUD (totalmente indetectable) puede ser una tarea técnicamente difícil o que requiere mucho tiempo. La demanda de este tipo de protección ha dado lugar al desarrollo de un modelo de negocio conocido como cifrado como servicio (CaaS, por sus siglas en inglés) para empaquetar malware. Estos “cryptos” pueden incluir múltiples técnicas anti máquinas virtuales, anti debugging y anti análisis combinadas para lograr ocultar el componente malicioso o “payload”.

Puntos clave de esta publicación:

- AceCryptor proporciona servicios de empaquetado a decenas de familias de malware muy conocidas.

- Las muestras de AceCryptor son muy frecuentes en todo el mundo porque múltiples grupos cibercriminales lo usan activamente para propagar su malware empaquetado en sus propias campañas.

- AceCryptor está muy ofuscado y, a lo largo de los años, ha incorporado muchas técnicas para evitar la detección.

- AceCryptor cuenta con múltiples variantes, varias de las cuales se describen en la versión en inglés de esta publicación.

- Si bien es posible encontrar análisis técnicos (principalmente de la parte en la que aparece este cifrador como parte/etapa de otro malware) realizados por otros investigadores, ESET Research tiene como objetivo brindar no solo una descripción general completa de la funcionalidad de AceCryptor, sino también su historia y propagación.

- Durante 2021 y 2022, ESET protegió a más de 80.000 clientes que se vieron afectados por malware empaquetado por AceCryptor.

Estadísticas y descripción de las familias empaquetadas

Desde las primeras apariciones conocidas de AceCryptor en 2016, muchos autores de malware utilizaron los servicios de este cifrador, incluso el popular malware Emotet cuando no usaba su propio cifrador. Durante 2021–2022, ESET detectó más de 80.000 muestras únicas de AceCryptor. Debido a la gran cantidad de familias de malware diferentes incluidas, asumimos que AceCryptor es comercializado en algún lugar bajo el modelo de “cryptor-as-a-service” (CaaS). Si bien no sabemos el precio exacto de este servicio, considerando la cantidad de archivos únicos detectados asumimos que las ganancias para los autores de AceCryptor no son para nada despreciables.

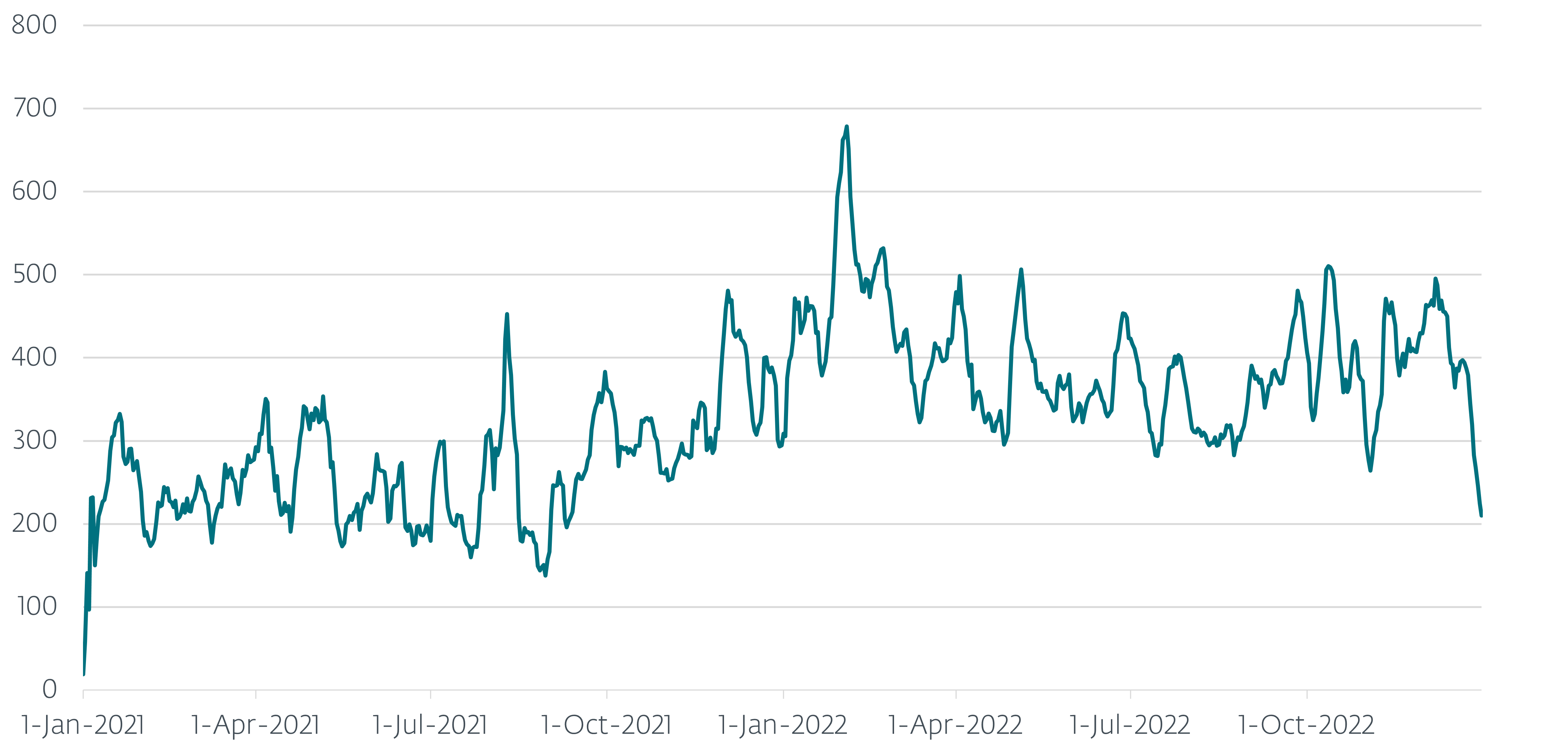

Debido al alto volumen de muestras en los últimos años, los siguientes datos estadísticos están enfocados solo en muestras detectadas durante 2021 y 2022. Como se puede ver en la Figura 1, las detección de AceCryptor se distribuyeron de manera bastante uniforme a lo largo de estos dos años, algo que es bastante lógico considerando que es un malware utilizado por una gran cantidad de actores de amenazas que no sincronizan sus campañas.

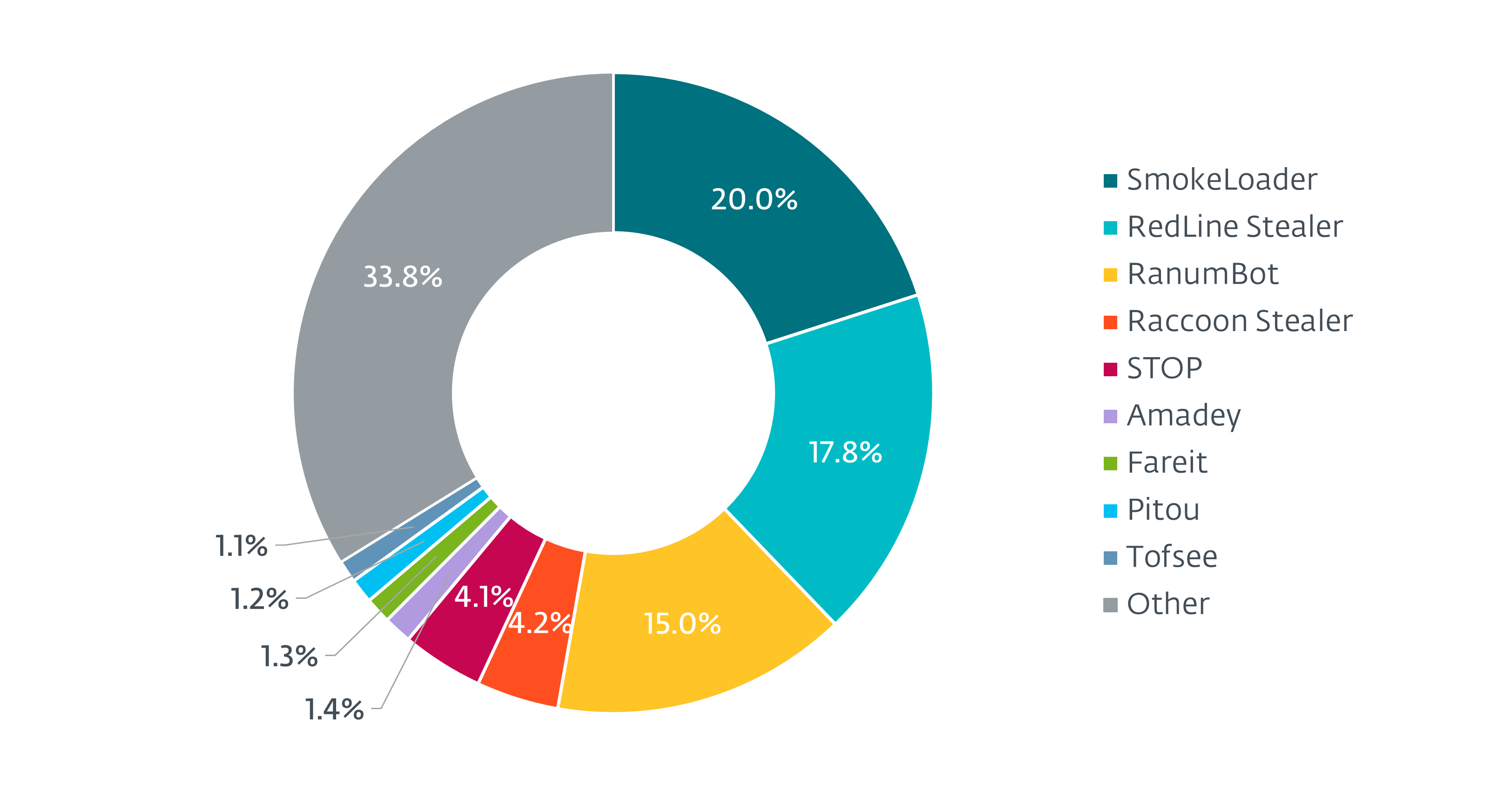

Después de analizar programas maliciosos empaquetados por AceCryptor, encontramos más de 200 nombres de detección diferentes en los sistemas de ESET. Es importante aclarar que para una misma familia de malware pueden existir varios nombres de detección correspondientes a variantes individuales debido a actualizaciones o cambios en la ofuscación; por ejemplo, MSIL/Spy.RedLine.A y MSIL/Spy.RedLine.B son dos detecciones diferentes para el malware RedLine Stealer. Los nombres de detección de otros programas maliciosos no son por familia, sino por clase (p. ej., ClipBanker o Agent), porque muchas muestras de malware desempaquetadas corresponden a clipboard stealers genéricos (malware que roba información del portapapele), troyanos, etc., que no están tan extendidos o que son solo variantes levemente modificadas de otro malware conocido publicado en varios repositorios públicos. Después de agruparlos, podemos concluir que después del desempaquetado, entre las familias de malware que encontramos aparecen SmokeLoader, RedLine Stealer, RanumBot, Raccoon Stealer, STOP ransomware, Amadey, Fareit, Pitou, Tofsee, Taurus, Phobos, Formbook, Danabot, Warzone, y muchos otros… La Figura 2 muestra un pantallazo de la cantidad de muestras relacionadas con alguna familia de malware conocida y de gran actividad que han sido empaquetadas por AceCryptor.

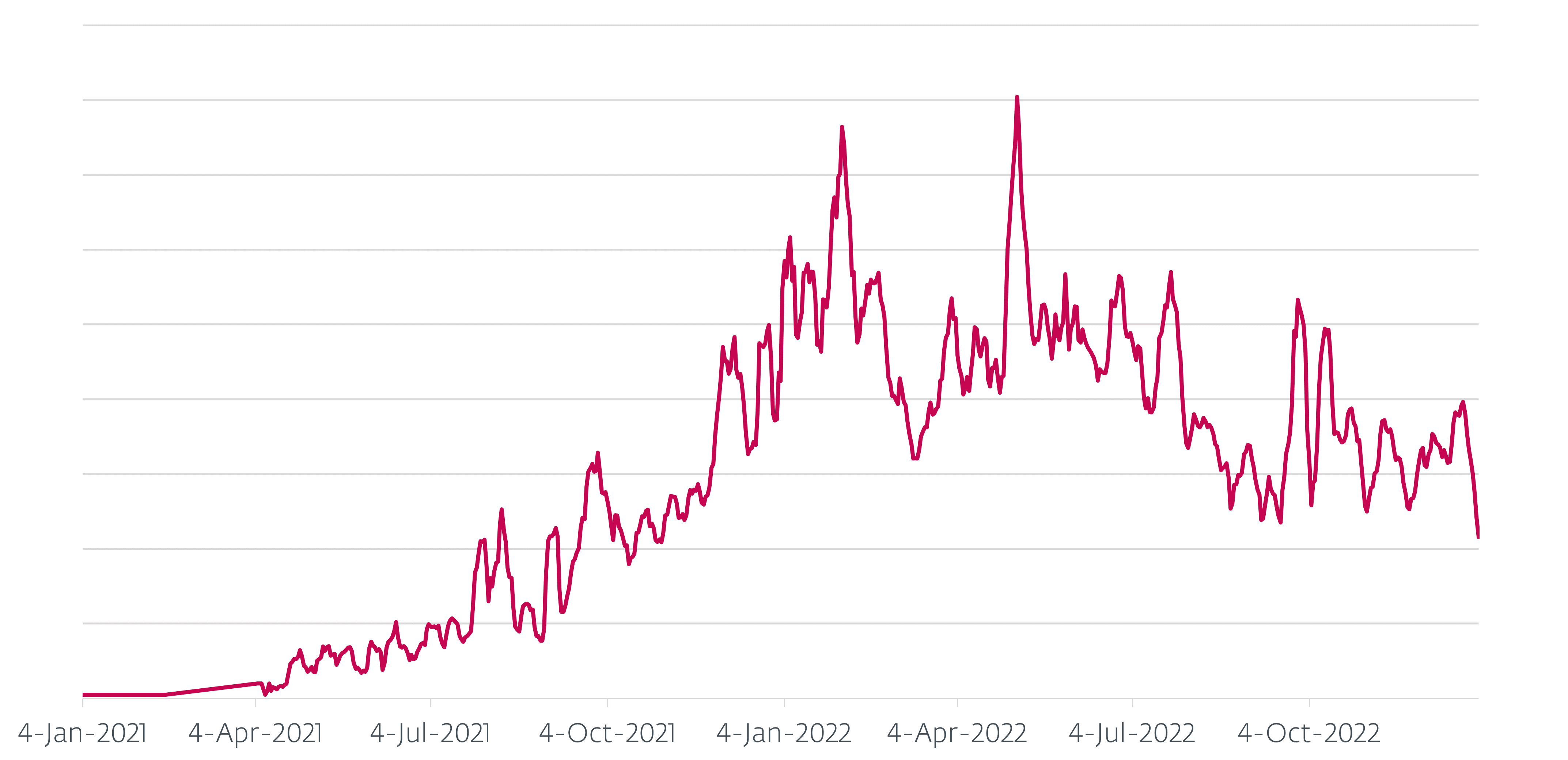

El monitoreo de las actividades de los proveedores de CaaS como AceCryptor es útil para monitorear el malware que utiliza sus servicios. Como ejemplo, considere un RedLine Stealer que se vio por primera vez en el primer trimestre de 2022. Como se puede ver en la Figura 3, los distribuidores de RedLine Stealer usaron AceCryptor desde el comienzo de la existencia de RedLine Stealer y aún continúan haciéndolo. Por lo tanto, ser capaz de detectar AceCryptor (y otros CaaS) de manera confiable no solo nos ayuda con la visibilidad de nuevas amenazas emergentes, sino también con el monitoreo de las actividades de los actores de amenazas.

Victimología

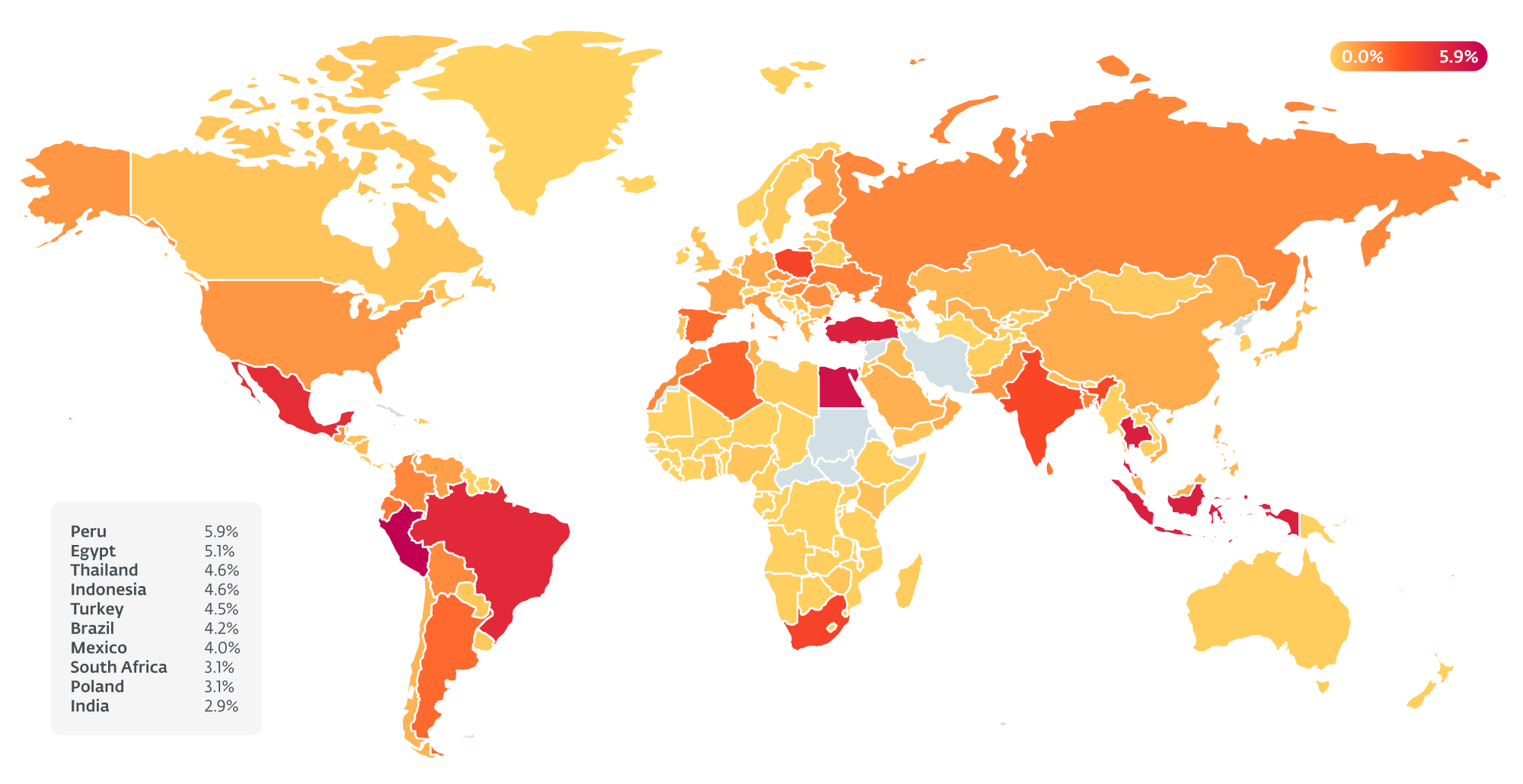

Considerando la variedad de malware que utiliza AceCryptor y la diversidad de intereses de los diferentes autores de malware, tiene sentido que la actividad de AceCryptor se vea en todo el mundo. Durante 2021 y 2022, la telemetría de ESET registró más de 240.000 detección para este malware, lo que equivale a más de 10.000 detecciones cada mes. En la Figura 4 se pueden ver los países con mayor número de detecciones durante 2021 y 2022.

Figura 4. Mapa de calor de los países en los que se registró más actividad de AceCryptor según la telemetría de ESET. Varios países de América Latina con Perú, Brasil y México encabezando las detecciones de la región.

Durante 2021 y 2022, los productos de ESET detectaron y bloquearon variantes de malware empaquetadas por AceCryptor en las computadoras de más de 80.000 clientes. También descubrimos más de 80.000 muestras únicas de AceCryptor. Por supuesto que puede haber pasado que alguna de estas muestras hayan sido detectadas en varias computadoras o que una misma computadora haya sido protegida varias veces por el software de ESET, pero la cantidad de hashes únicos existentes son una muestra del tiempo que los autores de AceCryptor dedican a mejorar los mecanismos de ofuscación y de detección. Profundizaremos en los detalles técnicos de las ofuscaciones de AceCryptor en la parte de análisis técnico disponible en la versión en inglés de este mismo artículo.

Lo que vale la pena mencionar aquí es que, pese a que la cantidad de muestras únicas de AceCryptor es muy alta, la cantidad de muestras únicas empaquetadas en el interior es inferior a 7,000. Esto muestra el grado en que muchos autores de malware confían en los servicios de un cifrador y lo conveniente que les resulta pagar por este tipo de servicio en lugar de invertir su tiempo y recursos para implementar su propia solución de cifrado.

Distribución

Debido a que AceCryptor es utilizado por múltiples actores de amenazas, el malware empaquetado por este cifrador también se distribuye de múltiples maneras diferentes. Según la telemetría de ESET, los dispositivos estuvieron expuestos al malware empaquetado con AceCryptor principalmente a través de instaladores de software pirata troyanizados o a través de o correos electrónicos no deseados que contenían archivos adjuntos maliciosos.

Otra forma en que alguien puede estar expuesto al malware empaquetado con AceCryptor es a través de otro malware que haya comprometido un equipo y luego descargado otro malware protegido por AceCryptor. Un ejemplo es la botnet Amadey, que la hemos observado descargando el malware RedLine Stealer que está empaquetado con AceCryptor.

Para conocer el análisis técnico de AceCryptor y comprender más sobre su arquitectura y las capas que la componen, sus características y las técnicas que implementa invitamos a leer la versión en inglés de este artículo.