El cibercrimen es una máquina bien aceitada que vale billones de dólares al año. Ocultos de las fuerzas de seguridad y de la mayoría de los consumidores, los ciberdelincuentes frecuentan sitios de la dark web donde compran y venden grandes cantidades de datos robados, así como las herramientas necesarias para obtenerlos. Se cree que hay hasta 24 mil millones de nombres de usuario y contraseñas obtenidos ilegalmente que circulan actualmente en dichos sitios. Entre los más buscados se encuentran los datos de tarjetas nuevos, que luego los estafadores compran a granel para cometer fraude de identidad.

En los países que han implementado sistemas de chip y PIN (también conocidos como EMV), es un desafío convertir estos datos en tarjetas clonadas. Por eso son más comunes los ataques en línea dirigidos a transacciones sin tarjeta (CNP). Los estafadores podrían usarlos para comprar artículos de lujo para su posterior venta, o potencialmente podrían comprar tarjetas de regalo a granel, que es otra forma popular de lavar fondos obtenidos ilícitamente. La escala del mercado de tarjetas es difícil de estimar. Pero los administradores de la tienda clandestina más grande del mundo se retiraron recientemente después de ganar aproximadamente 358 millones de dólares.

Lectura relacionada: ¿Cómo pueden robar las claves de acceso a tu banco?

Con esto en mente, a continuación explicamos cuáles son las cinco formas más comunes en que los ciberdelincuentes buscan obtener los datos de tarjetas de crédito de las personas y cómo detenerlos:

1. Phishing

El phishing es una de las técnicas más utilizadas por los ciberdelincuentes para robar datos. En su forma más simple, es un engaño en el que el cibercriminal se hace pasar por una entidad legítima (por ejemplo, un banco, un proveedor de comercio electrónico o una empresa de tecnología) para engañar a un usuario y convencerlo para que ingrese sus datos personales o descargue malware sin darse cuenta. Estos correos o mensajes de phishing suelen alentar a las personas a hacer clic en un enlace o abrir un archivo adjunto. A veces, hacerlo lleva al usuario a una página falsa que parece legítima, donde se solicitará que ingrese información personal y financiera. Para tener en cuenta la vigencia que tiene pese a ser una forma de ataque muy conocida, el phishing alcanzó el máximo histórico en el primer trimestre de 2022, algo que ya había sucedido en 2021.

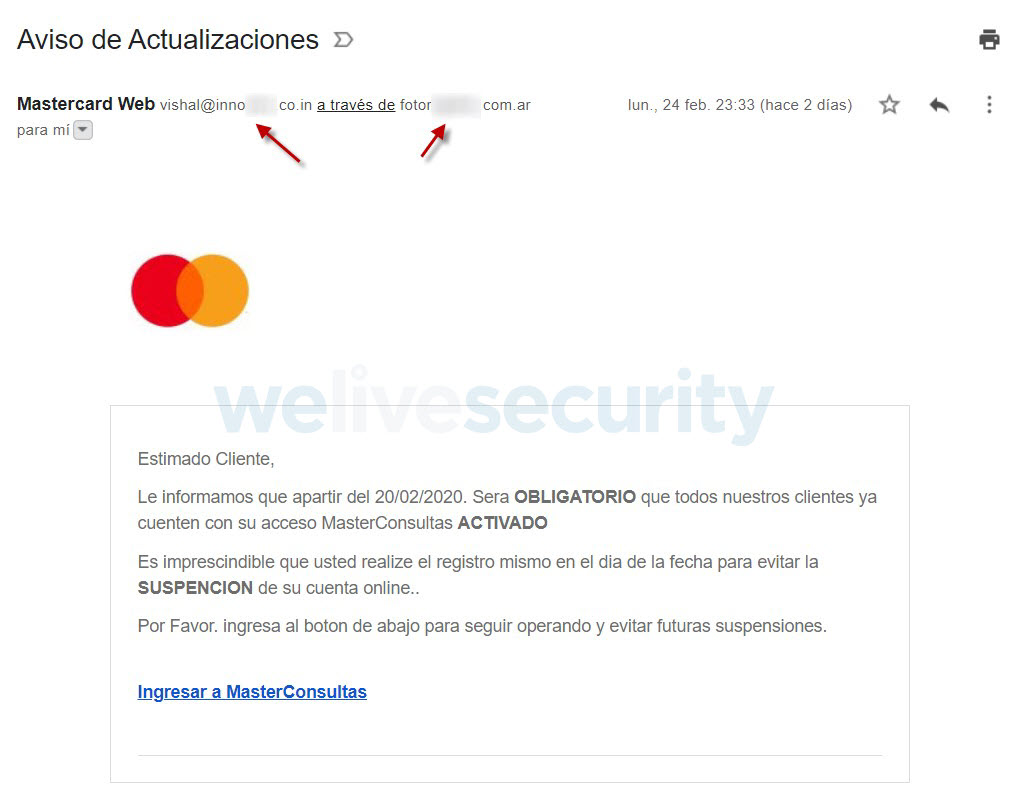

Ejemplo de correo electrónico de phishing. Para más información sobre este correo, lee el artículo Phishing suplanta identidad de Mastercard para robar información sensible.

Con los años el phishing ha ido evolucionado dando lugar a formas de ataque similares. En lugar de un correo electrónico, las víctimas puede también recibir un mensaje texto (SMS) malicioso, conocido como smishing, donde un ciberdelincuente se puede hace pasar, por ejemplo, por una empresa de entrega de paquetería, una agencia gubernamental u otra organización de confianza. Los estafadores pueden incluso llamarlo telefónicamente, en una forma de ataque conocida como vishing, donde nuevamente fingen ser una fuente confiable con el objetivo de convencer al individuo para que comparta los detalles de su tarjeta. El smishing se duplicó en 2021, mientras que el vishing también aumentó.

2. Malware

El mercado clandestinidad del cibercrimen es enorme, y no solo se comercializan datos, sino también malware. A lo largo de los años se han desarrollado diferentes tipos de códigos maliciosos diseñados para robar información. Algunos de estos códigos lo que hacen es registran las pulsaciones del teclado de la víctima; por ejemplo, mientras escribe los detalles de la tarjeta en un sitio de comercio electrónico o bancario. ¿Cómo hacen los cibercriminales para colocar estos programas maliciosos en nuestras máquinas?

Los correos de phishing o mensajes de texto son un método muy común. También los anuncios maliciosos. En otros casos pueden comprometer un sitio web que recibe muchas visitas y esperar a que los usuarios lleguen al sitio para infectarlos. Ciertos códigos maliciosos se descargan automáticamente y se instalan en el equipo apenas el usuario visita el sitio comprometido. El malware que roba información también suele estar oculto dentro de aplicaciones móviles maliciosas que parecen legítimas.

3. Web skimming

A veces, los ciberdelincuentes también instalan malware en páginas de pago de sitios de comercio electrónico legítimos. Estos códigos maliciosos son invisibles para el usuario, pero sustraerán los detalles de la tarjeta a medida que son ingresados. No hay mucho que los usuarios puedan hacer para mantenerse seguros, aparte de comprar en sitios confiables y que utilicen aplicaciones de pago de renombre, que probablemente sean más seguros. Las detecciones de web skimmers aumentaron un 150% entre mayo y noviembre de 2021.

Lectura relacionada: Cibercriminales comprometieron más de 550 tiendas online mediante web skimming

4. Filtraciones de datos

A veces, los datos de las tarjetas se obtienen no de los usuarios, sino directamente de empresas con las que se hace algún tipo de transacción o negocio. Podría ser desde un proveedor de atención médica, una tienda en línea o una empresa de viajes. Esta forma de obtener datos es más rentable desde la perspectiva de los delincuentes, porque a través de un ataque se obtiene acceso a una gran cantidad de datos.

Por otro lado, con las campañas de phishing, si bien son ataques se lanzan de forma automatizada, tienen que robar a los individuos uno por uno.

5. Redes Wi-Fi públicas

Cuando estás fuera de casa es tentador puede resultar tentador navegar por la web utilizando puntos de acceso Wi-Fi públicos: ya sea en aeropuertos, hoteles, cafeterías y otros espacios compartidos. Incluso si tienes que pagar para unirte a la red, es posible que no sea seguro si los delincuentes han hecho lo mismo. Pueden usar el acceso a una red para espiar los datos de terceros a medida que son ingresados.

Cómo proteger los datos de la tarjeta de crédito

Afortunadamente, hay muchas maneras de minimizar los riesgos de que los datos de la tarjeta de crédito caigan en manos equivocadas. Considere las siguientes recomendaciones como un punto de partida:

- Esté alerta: si recibe un correo electrónico inesperado o no solicitado, nunca responda, haga clic en enlaces ni abra archivos adjuntos. Podría tratarse de un engaño que busca infectarlo con malware. O podrían llevarlo a páginas de phishing que parecen legítimas donde se solicitará que ingrese sus datos.

- No divulgue ningún detalle por teléfono, incluso si la persona al otro lado suena convincente. Pregunte de dónde están llamando y luego vuelva a llamar a esa organización para verificar. No utilice los números de contacto que le proporcionaron.

- No use Internet si está conectado a una red Wi-Fi pública, especialmente si no utiliza una VPN. No realice ninguna acción que implique ingresar los detalles de la tarjeta (por ejemplo, compras en línea).

- No guarde los detalles de la tarjeta de crédito o débito en el navegador, aunque esto le permita ahorrar tiempo la próxima vez que realice una compra. De esta manera reducirá considerablemente las posibilidades de que obtengan los datos de su tarjeta si la empresa o plataforma sufre una filtración o si un atacante logra secuestrar su cuenta.

- Instale una solución antimalware de un proveedor confiable en cada una de sus computadoras y dispositivos conectados a Internet.

- Active la autenticación en dos pasos en todas las cuentas que tengan información sensible. La autenticación en dos pasos reduce las posibilidades de que los atacantes puedan acceder a sus cuentas incluso si obtuvieron sus credenciales de acceso.

- Solo descargue aplicaciones de tiendas oficiales, como la App Store o Google Play.

- Si está haciendo alguna compra en línea, solo hágalo en sitios con HTTPS (debería mostrar un candado en la barra de direcciones del navegador junto a la URL). Esto significa que hay menos posibilidades de que los datos puedan ser interceptados.

Finalmente, una práctica siempre recomendable es monitorear los movimientos de nuestras cuentas bancarias y de nuestras tarjetas. Si detecta alguna transacción sospechosa, informe de inmediato al equipo de fraude de su banco/proveedor de tarjeta. Algunas aplicaciones ahora permiten "congelar" todos los gastos en tarjetas específicas hasta determinar si ha habido una violación de seguridad. Hay muchas formas en que los malos obtienen los datos de nuestra tarjeta, pero también podemos hacer muchas cosas para mantenerlos lejos.