Analizamos una vieja campaña de ingeniería social que volvió a la actividad en estos días. Se trata de un fraude que no solo busca robar el ID y contraseña del popular servicio de Icloud, sino que además intenta hacerse de toda la información personal de la víctima, incluyendo los datos de su documento de identidad y de su tarjeta de crédito.

La campaña comienza con un correo electrónico que hace referencia a un aviso de seguridad debido a una supuesta orden de compra realizada a través de su dispositivo móvil. El detalle de la supuesta compra hace referencia a “Themes Guru - Lockscreen Themes & Wallpapers with Creative V1.1 (4+)”, lo que a juzgar por el nombre parecería ser un paquete de imágenes tipo wallpaper para usar como fotos de portada en el teléfono. En el foro de soporte de Apple se pueden encontrar reportes de este mismo engaño que datan del año 2016.

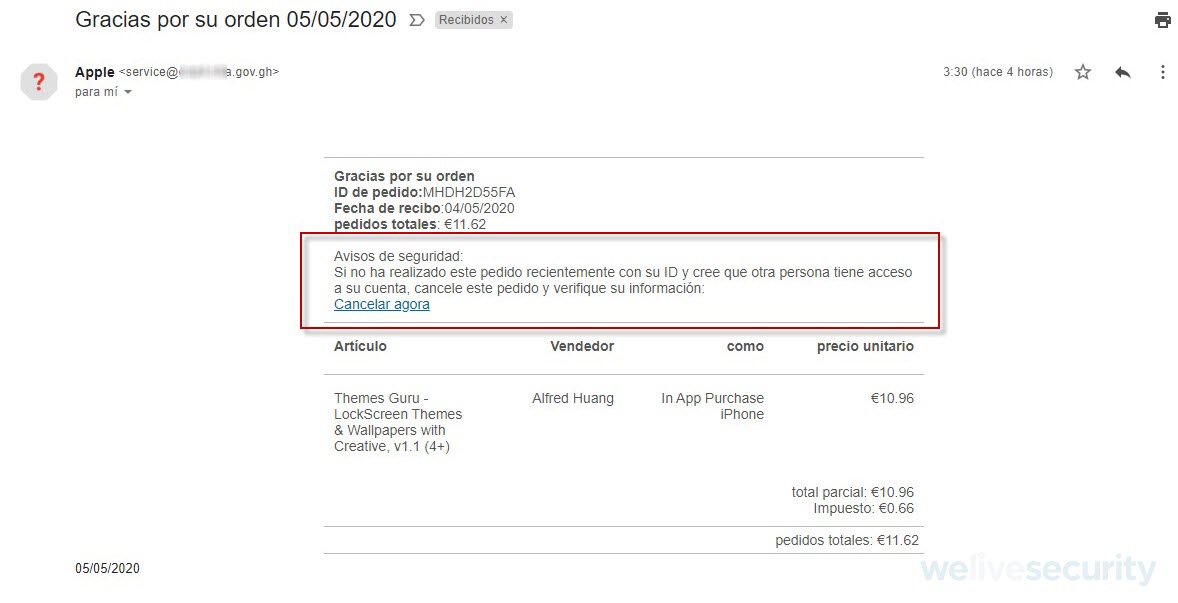

Como se aprecia en la Imagen 1, el asunto del correo dice “Gracias por su orden” y una fecha. Un mensaje que tiene la intención de generar preocupación en el usuario y hacer que proceda a cancelar la operación, ya que la misma se trata claramente de un error a la vista de la desprevenida víctima.

Señales que deberían alertar al usuario

¿Dónde están las señales que deberían alertar al usuario en este punto? Lo primero que debería hacer dudar al receptor de este mensaje es la dirección de correo del remitente, ya que, si se observa detenidamente (pese a estar difuminada por motivos de seguridad), la misma no corresponde a una dirección oficial de Apple.

Otro aspecto que debería llamar la atención de la potencial víctima es que el mensaje no contiene ningún tipo de referencia personal hacia el usuario (un mensaje legítimo de este tipo incluye, por lo menos, el nombre del destinatario). Otro detalle que debería hacer sospechar al usuario es la redacción del mensaje, ya que además de algunos aspectos gramaticales, en algunos pasajes no hay coherencia idiomática (como se observa en la Imagen 1 hay pasajes del texto en español y otras en portugués).

Por último, aunque no a simple vista, otro punto que prácticamente debería dar la certeza al usuario de que se trata de un fraude es el enlace al cual se invita a acceder. Para obtener información de la URL sin necesidad de acceder a la misma, basta con ubicar el puntero del mouse sobre el pasaje de texto que contiene el hipervínculo. En caso de tener a mano un dispositivo móvil, presionado unos segundos el dedo sobre el pasaje de texto que contiene el enlace aparecerá el detalle de la URL, sin haber dado la orden de que se abra el mismo.

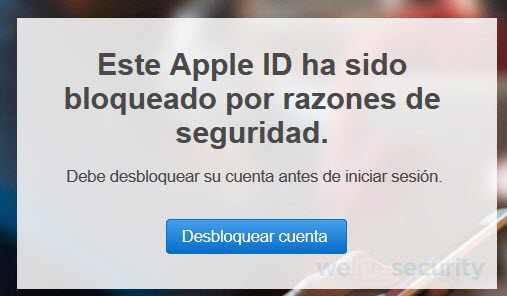

Imagen 2. Enlace al que accederá el usuario desprevenido en caso de querer cancelar la supuesta compra

Como se aprecia en la Imagen 2, no se trata de un sitio oficial de Apple. No obstante, si el usuario cae en el engaño y avanza, será redireccionado a la siguiente pantalla.

El sitio imita casi a la perfección la página oficial para acceder a la cuenta de Apple ID. Sin embargo, además de ser un sitio que no cuenta con certificado SSL (en la Imagen 3 puede observarse en la barra del navegador el candado tachado a la izquierda de la URL), el nombre de la nueva URL que nada tiene que ver con la dirección oficial.

Luego de haber entregado las credenciales de acceso al servicio a los operadores de esta campaña, un mensaje de alerta aparece a la víctima solicitando desbloquear la cuenta para iniciar sesión. El objetivo: robar más información personal de la víctima.

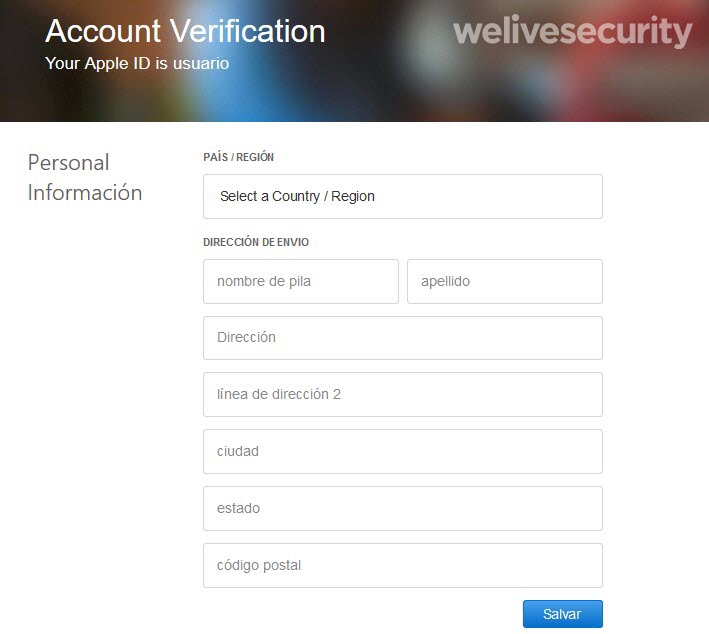

En caso de hacer clic en el botón “Desbloquear cuenta” aparecerá a la víctima un formulario para que ingrese su información personal, como dirección, país, etc.

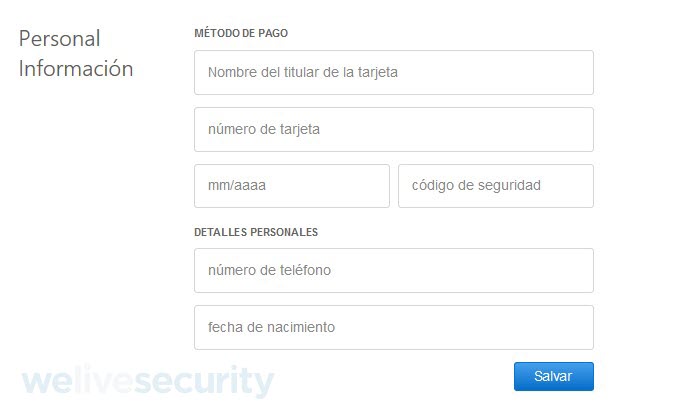

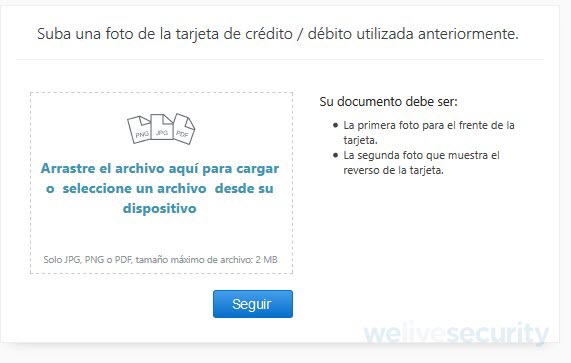

Luego, tal como se aprecia en la Imagen 7, el engaño va por los datos financieros de la víctima.

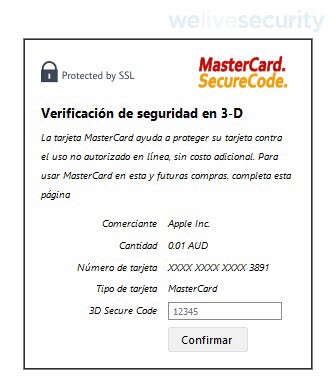

Una vez que obtiene los datos de la tarjeta de crédito, la campaña intenta darle credibilidad a la estafa utilizando, entre otras cosas, supuestos servicios de seguridad de terceros, donde vuelven a pedir código de seguridad.

Imagen 8. Supuesta instancia de verificación de la información en la que se solicita el código de seguridad de la tarjeta

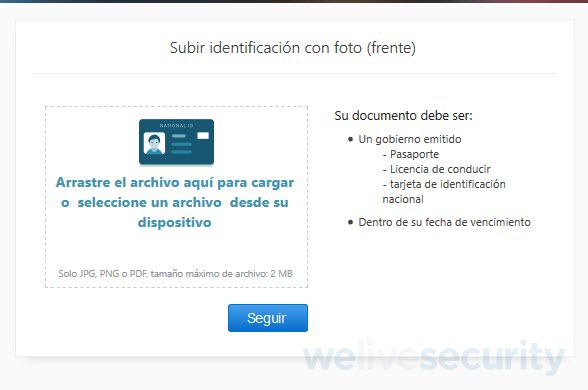

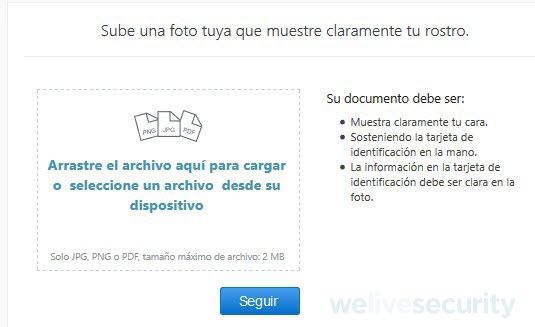

Por si fuera poca, luego se solicita a la víctima el envío de una foto de un documento suyo, que incluya su rostro, para confirmar los datos. En esta instancia también solicita el envío de una foto adicional del individuo, así como una fotografía del frente y dorso de la tarjeta de crédito. Si bien es cada vez más común que los servicios financieros soliciten esta información para verificar la identidad, los usuarios deben extremar las medidas de seguridad al momento de entregar la misma.

Imagen 9. Engaño solicita el envío de una fotografía del frente y dorso de un documento de la víctima, así como de su tarjeta de crédito.

Después de entregar prácticamente toda la información personal, el sistema supuestamente verifica y confirma la identidad del usuario. Cabe destacar que para el análisis de esta campaña se subieron fotos de distintos paisajes en cada instancia, y aun así el engaño dijo haber verificado la identidad de manera exitosa.

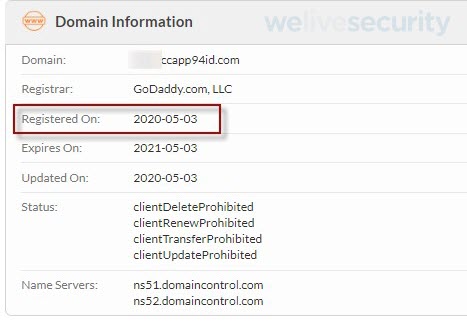

Datos del dominio que aloja el engaño

Como suele ocurrir en este tipo de campañas de ingeniería social, el dominio utilizado para alojar el sitio apócrifo se registró en los últimos días, aunque la información del registrante está oculta. Si se tratara de un dominio legítimo esta información estaría visible.

Recomendaciones de seguridad

Como siempre decimos, ante la más mínima duda de la legitimidad del correo, nunca debemos hacer clic en el enlace que se incluye en un mensaje que llega de manera inesperada. Sobre todo, sin antes verificar su procedencia y comprobar que sea de un sitio oficial. Por otra parte, si usted fue víctima de este engaño y compartió su información personal, recomendamos modificar sus credenciales de acceso y comunicarse con su entidad financiera.