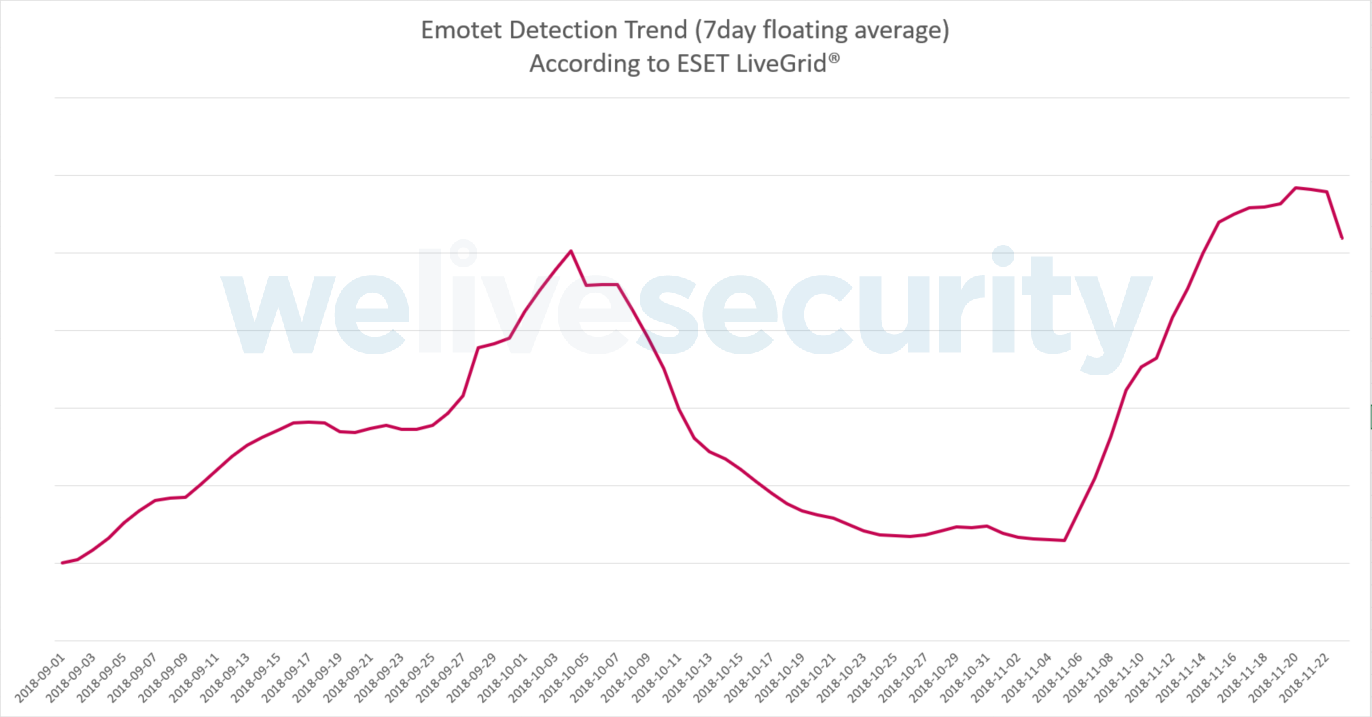

El laboratorio de ESET detectó otra gran campaña de Emotet que probablemente esté vinculada con el incremento de las compras online y el envío de correos relacionados con el Black Friday. Comparado con los ataques previos, los operadores detrás de este troyano han modificado ligeramente su modus operandi. Si bien esta nueva campaña sigue siendo distribuida a través de correos spam que contienen archivos adjuntos con macros infectados o enlaces que dirigen a esos archivos, en fechas cercanas al Black Friday se detectaron adjuntos y enlaces que dirigen hacia archivos XML con la extensión .doc, en lugar de lo que se observó anteriormente, donde enviaban archivos DOC y PDF.

En cuanto al payload secundario, Emotet está distribuyendo varias familias de troyanos bancarios, como son Ursnif, TrickBot y en el mayor de los casos IcedId. El último también descargó otro payload nombrado Azorult, el cual es detectado por ESET como Win32/PSW.Delf.OSF, y que es conocido por su habilidad para robar contraseñas, detalles de tarjetas de crédito y accesos a billeteras de criptomonedas. Por otra parte, TrickBot “mejoró” al incorporar múltiples bancos de Reino Unido y Alemania a la lista de sus blancos de ataque.

Analizando la distribución geográfica de esta última campaña, los países de América Latina parecen ser los más afectados, siendo México, Ecuador y Argentina quienes lideran la lista de cientos de miles de detecciones. Asimismo, Estados Unidos está en el top cinco de los países apuntados, mientras que Reino Unido y Sudáfrica forman parte del top diez.

Artículos recientes:

- Análisis de cómo funciona la última campaña de propagación de Emotet

- Troyano Emotet lanza nueva campaña masiva de spam

Indicadores de Compromiso (IoCs)

Payloads de Emotet

| 02b614654f27b67aa3efcf94dcad3875696315ab | TrickBot |

|---|---|

| cda88d48c26afd383a996fe2c0ef87514389c189 | IcedId |

| 0977692f1accd541dd7c23eb76f5272d4321d868 | IcedId |

| 3b000e5e6de4d91443563792d69caac95b1038f0 | TrickBot |

| 086bc2718521e6e4aead498b57d20d3b2ec812e9 | Ursnif |

| 202604e7dc6c29ae75ad9f707ebbc8bf5367a631 | TrickBot |

| 844e6a4c31ae473702781603d8cdd5f9b3aa63c5 | IcedId |

| 6481172f509f80ee059b7dc20a2bf995b38aafd2 | TrickBot |

| 9e8972dd0130481e1e42504c7fdda1ffa353e473 | IcedId |

| db82d173e5afe207eeebacb65bd76cdbb67b5955 | TrickBot |

| 350e6b2f5728a17578923ab5a7640e0b57101447 | IcedId |

| 638d2c5b3331cdc2267d1036a9ff8e2efd08b316 | IcedId |

| 3c3624bfd75285c0d69f4867cc2adc5fb538888f | IcedId |

| f75e600d29189065208d116602a2a6fccebf1927 | IcedId |

| e38d371e17eeb34b6f94d05a208d0eb8a3b88f37 | IcedId |

| 765c272f914e85332d6e6a16e62645764f417379 | TrickBot |

| ea24d6f25077f8a82c5a09e0b22040293b8a50d6 | IcedId |

| d5d1c5c1af7c4e0346367cc1fdef0e788f25f1a6 | IcedId |

PSW.Delf.OSF – AZORult

| 3e435f2d58616e28972ad2c422f54e27680fb452 | Win32/GenKryptik.CRSJ trojan |

|---|---|

| f17a455dc012027486ad39c134984cadbe7e31ef | Win32/Kryptik.GMUX trojan |

| 00169e624343cfda397d7a6df77b3e776b54e5ec | Win32/Kryptik.GNEF |