En los laboratorios de ESET se ha descubierto un troyano tipo backdoor que utiliza Tor como forma de anonimizar su comportamiento malicioso en Internet. De este modo, cualquier tráfico generado por el malware que intente ser analizado y capturado por autoridades o investigadores, resultará complicado de interpretar por el mal uso que hace este código malicioso de dicha herramienta, cuya función genuina es brindar una capa de privacidad extra a los usuarios cuando navegan por sitios de Internet. Según los autores de este software de privacidad, “Tor es un programa gratuito y una red abierta que defiende al usuario de algunas formas de vigilancia que amenazan la libertad y privacidad personal, actividades confidenciales de negocios, relaciones, entre otras”.

Como toda herramienta tecnológica, existen individuos que hacen un buen uso de la misma y otros que no como en este caso. Cuando esta amenaza detectada por ESET NOD32 Antivirus como Win32/Agent.PBI es ejecutada por primera vez, copia un archivo denominado "install-201591042.exe" en la carpeta temporal del sistema para luego ejecutarlo. Enseguida utiliza el protocolo HTTP mediante la red de Tor para realizar acciones como la descarga de códigos maliciosos adicionales desde Internet u otras ubicaciones remotas, ejecutar archivos, y actualizarse a versiones más recientes con el fin de evadir la detección de los antivirus. Por otro lado, Agent.PBI está desarrollado para funcionar en todo tipo de configuraciones, incluso en aquellas donde no se encuentre instalado Tor. Para ello, procede a instalar este programa como un servicio de Windows. Así, cada vez que el usuario inicie sesión en su computadora, también se cargará el software.

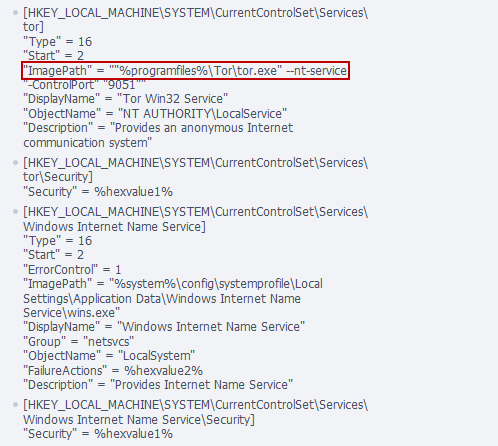

A continuación, se muestran los cambios que realiza el código malicios0 en el registro del sistema para cumplir dicho objetivo:

Una vez que se ha registrado el servicio, el troyano procede a copiar los ejecutables y otros archivos correspondientes a Tor en diversas carpetas del sistema. Luego, intenta modificar el comportamiento del firewall de Windows con el objetivo de no alertar al usuario ante conexiones y requerimientos pocos usuales. Después, trata de propagarse por la red P2P eMule y sustrae información del usuario como el nombre de su cuenta, la dirección IP de la computadora y la versión del sistema operativo utilizado. Técnicamente y para dificultar su estudio de comportamiento mediante un análisis dinámico o estático, el troyano se cierra si detecta que está siendo ejecutado en una máquina virtual o en un debugger.

Como hemos podido apreciar durante el transcurso de los años y la evolución que han experimentado las amenazas informáticas, los cibercriminales están constantemente buscando temáticas de Ingeniería Social y técnicas informáticas con el fin de maximizar el rédito económico, lograr hacer víctima al usuario y dificultar el descubrimiento del código malicioso por parte de las empresas de seguridad. La implementación de una solución antivirus con capacidad de detección proactiva y una correcta educación por parte del usuario minimizan el riesgo de infección.

André Goujon

Especialista de Awareness & Research