Les opérations mises en évidence sont représentatives du paysage plus large des menaces que nous avons étudiées pendant cette période, illustrant les principales tendances et évolutions, et ne contiennent qu'une fraction des données de renseignement de cybersécurité fournies aux clients des rapports APT privés d'ESET.

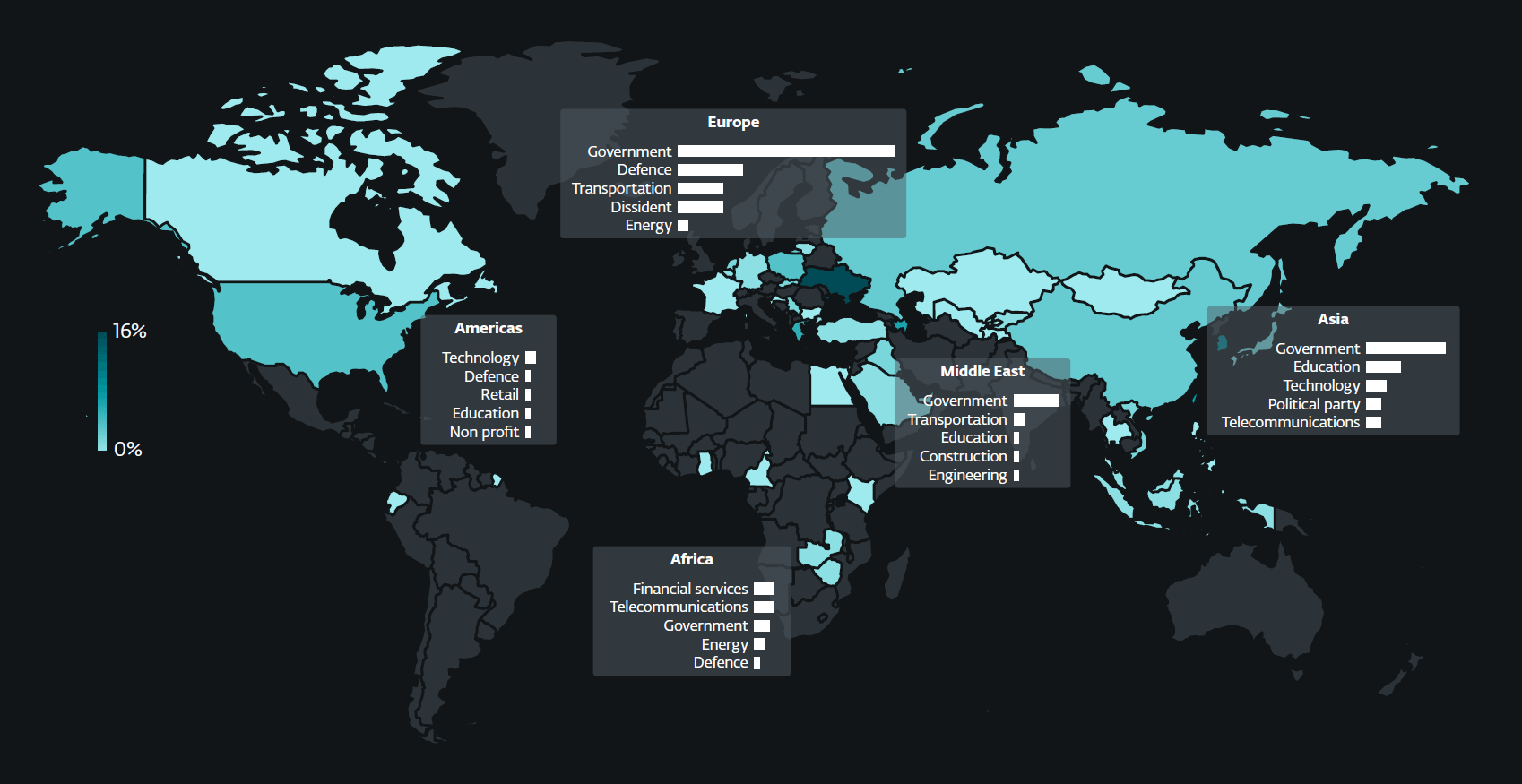

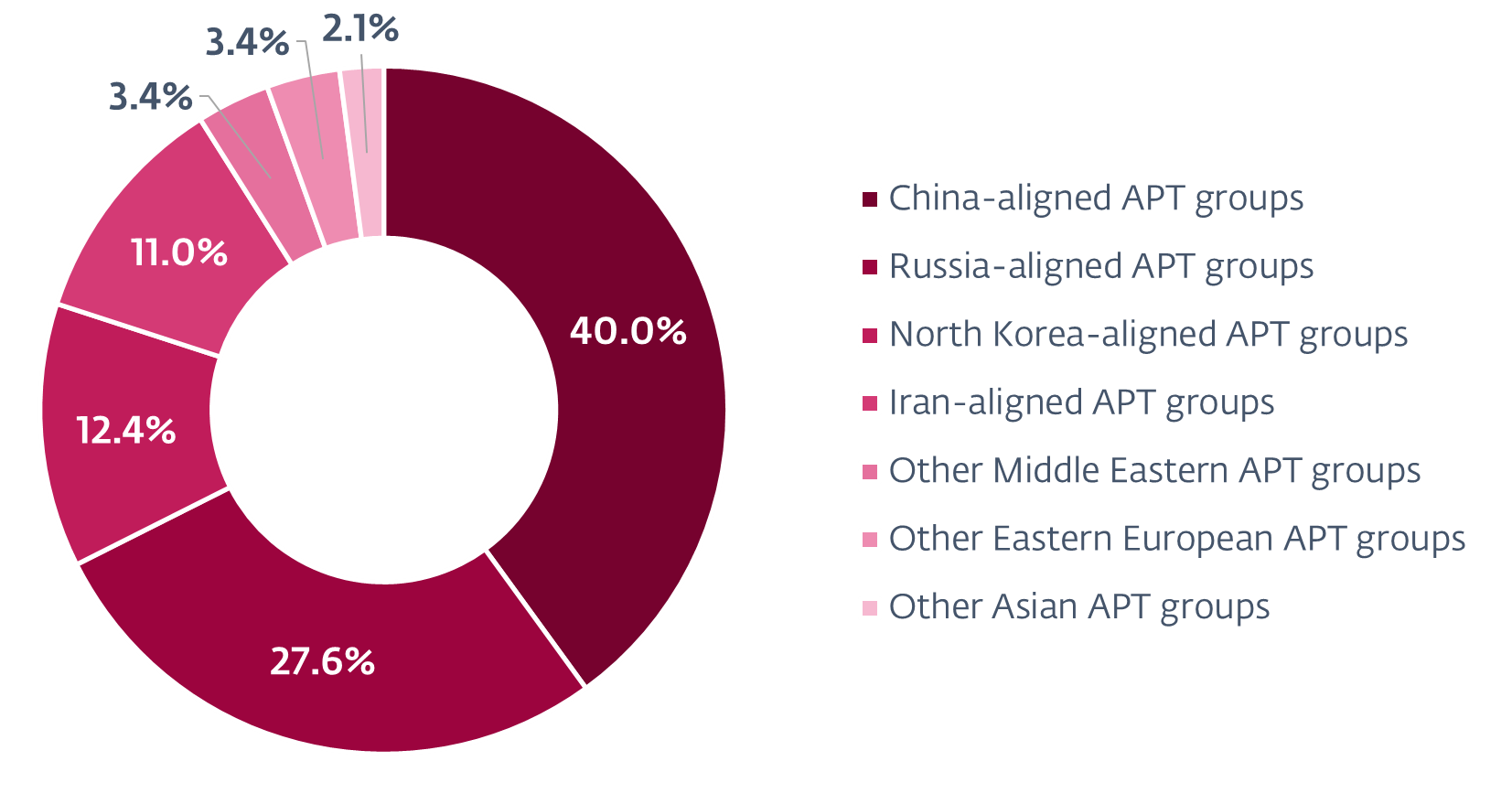

Pendant la période suivie, nous avons observé une expansion notable du ciblage par le groupe MirrorFace, aligné sur la Chine. Généralement concentré sur les entités japonaises, il a étendu ses opérations pour inclure pour la première fois une organisation diplomatique de l'Union européenne (UE) tout en continuant à prioriser ses cibles japonaises. Les groupes APT alignés sur la Chine s'appuient de plus en plus sur le VPN open source et multiplateforme SoftEther pour maintenir l'accès aux réseaux des victimes.

Nous avons également observé des éléments démontrant que les groupes alignés sur l'Iran pourraient exploiter leurs capacités cybernétiques pour soutenir l'espionnage diplomatique et, potentiellement, des opérations cinétiques. Ces groupes ont compromis plusieurs entreprises de services financiers en Afrique, ont mené des actions de cyberespionnage contre l'Irak et l'Azerbaïdjan et ont accru leur intérêt pour le secteur des transports en Israël. Malgré ce ciblage géographique apparemment étroit, les groupes alignés sur l'Iran ont une portée mondiale, s'attaquant également à des envoyés diplomatiques en France et à des organisations éducatives aux États-Unis.

Les acteurs de la menace alignés sur la Corée du Nord ont persisté dans la poursuite des objectifs de leur régime, qui a été accusé par les Nations Unies et la Corée du Sud de voler des fonds - monnaies traditionnelles et cryptomonnaies - pour soutenir ses programmes d'armes de destruction massive. Ces groupes ont poursuivi leurs attaques contre les entreprises de défense et aérospatiales en Europe et aux États-Unis, ainsi que le ciblage de développeurs de cryptomonnaies, de groupes de réflexion et d'ONG.

Nous avons découvert que les groupes de cyberespionnage alignés sur la Russie ciblent fréquemment les serveurs de messagerie Web comme Roundcube et Zimbra, généralement avec des emails de phishing ciblés exploitant des vulnérabilités XSS connues. D'autres groupes alignés sur la Russie ont continué à se concentrer sur l'Ukraine, notamment Gamaredon déployant de vastes campagnes de phishing ciblé tout en remaniant ses outils en utilisant et en abusant des applications de messagerie Telegram et Signal. Sandworm a utilisé son nouveau backdoor Windows, que nous avons nommé WrongSens, ainsi que son malware Linux avancé : LOADGRIP et BIASBOAT.

Les activités malveillantes décrites dans le rapport d'activité ESET APT du T2 2024 - T3 2024 sont détectées par les solutions ESET ; les renseignements partagés sont principalement basés sur les données de télémétrie propriétaires d'ESET et ont été vérifiés par les chercheurs d'ESET.

Plus d’information techniques sur notre article de blog (en anglais), ainsi que le rapport complet, sont disponibles à cette adresse https://www.welivesecurity.com/en/eset-research/eset-apt-activity-report-q2-2024-q3-2024/.

Les rapports d'activité APT d'ESET ne contiennent qu'une fraction des données de renseignement sur la cybersécurité fournies dans les rapports APT d'ESET PREMIUM. Pour plus d'informations, visitez le site Web d'ESET Threat Intelligence.