ESET Research découvre de nouveaux outillages de cyber espionnage du groupe Turla, ciblant un ministère des affaires étrangères ainsi que ses missions diplomatiques.

- Deux portes dérobées jusqu'alors inconnues ont été découvertes, nommées LunarWeb et LunarMail.

- Ces portes dérobées ont compromis plusieurs missions diplomatiques d’un ministère des européen des Affaires étrangères.

- Les cibles sont principalement au Moyen-Orient et l’objectif de l’opération est le cyber espionnage.

- ESET estime que le groupe de Turla, aligné sur la Russie, pourrait être le responsable de ces compromissions.

- Turla, également connu sous le nom de Snake, est actif depuis au moins 2004, peut-être même depuis la fin des années 1990.

Deux portes dérobées jusqu'alors inconnues, LunarWeb et LunarMail, ont été découvertes à la suite de notre enquête. Celle-ci a débuté par la détection d'un chargeur (loader) déchiffrant et exécutant une charge utile, à partir d'un fichier externe, sur un serveur non identifié. ESET a ensuite observé des déploiements simultanés de LunarWeb dans trois missions diplomatiques d'un pays européen au Moyen-Orient, suggérant un accès préalable au contrôleur de domaine du ministère des Affaires étrangères. Les chercheurs estiment que ces compromissions pourraient être l’œuvre du groupe de cyber espionnage Turla, aligné sur la Russie. L'objectif de la campagne est le cyber espionnage.

Turla, aussi connu sous le nom de Snake et soupçonné d'être lié au FSB russe, est actif depuis les années 1990 et cible principalement des gouvernements et organisations diplomatiques en Europe, Asie centrale et Moyen-Orient, avec des violations notables comme celles du ministère américain de la Défense en 2008 et de la société suisse RUAG en 2014.

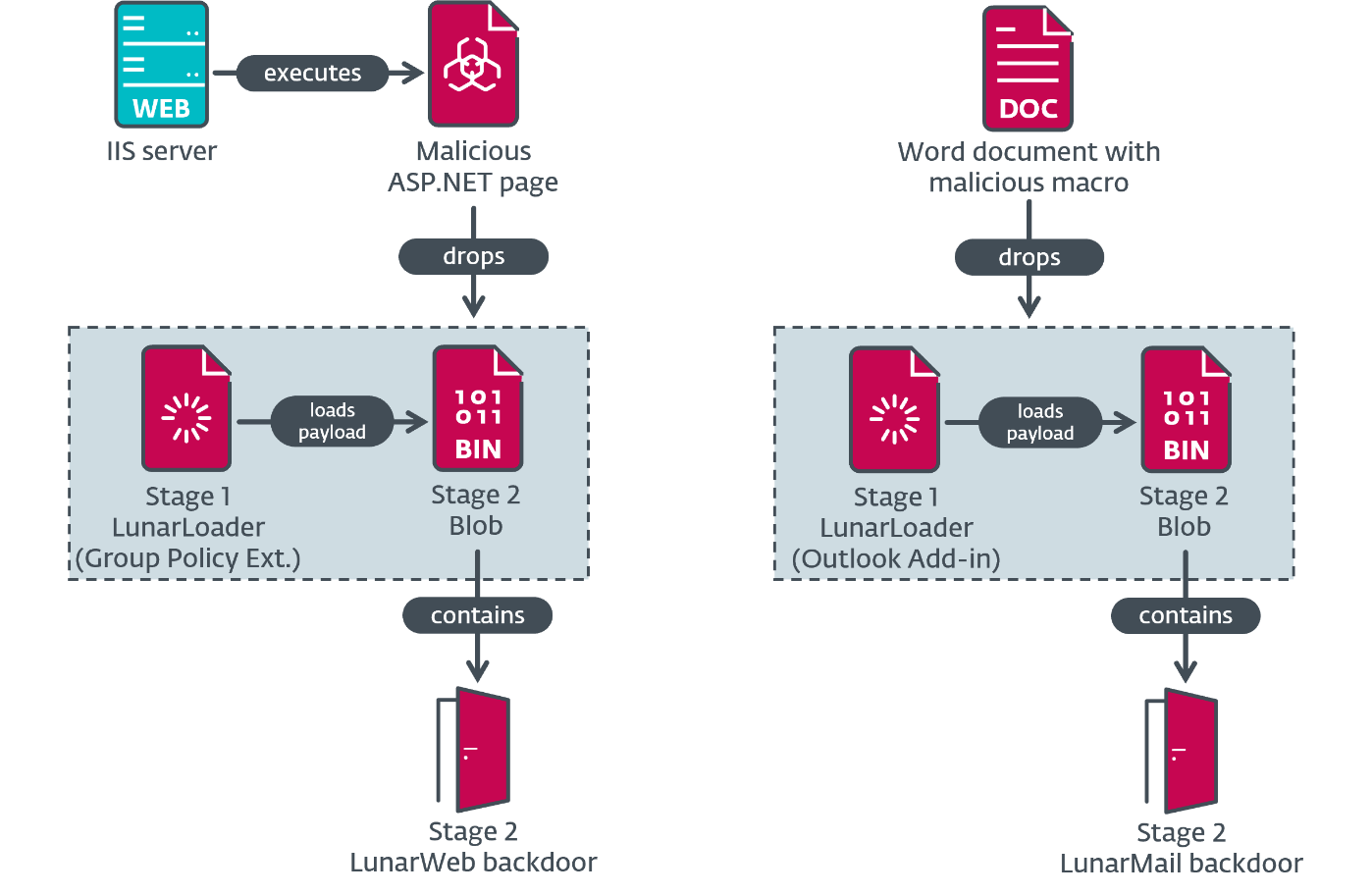

LunarWeb utilise HTTP(S) pour ses communications C&C et imite des requêtes légitimes. Il exfiltre des informations système, telles que les détails de l'ordinateur, les processus en cours, les services et les produits de sécurité installés. LunarMail de son côté agit comme un complément Outlook en utilisant des emails pour ses communications C&C. Il collecte des informations à partir des emails envoyés mais ne contient qu’un set de commande plus limitées que LunarWeb, pour autant il permet d’écrire des fichiers, créer des processus et prendre des captures d'écran. Les deux portes dérobées peuvent exécuter des scripts Lua. Elles utilisent la stéganographie pour cacher les commandes dans des images. Leurs chargeurs peuvent inclure des logiciels open source trojanisés, démontrant les techniques avancées des attaquants.

Figure 1. Les deux chaînes de compromission observées des outils Lunar

Retrouvez la recherche complète ainsi que les indicateurs de compromissions dans notre article original en anglais : https://www.welivesecurity.com/en/eset-research/moon-backdoors-lunar-landing-diplomatic-missions/