Pour une analyse détaillée de la porte dérobée retrouvée par nos experts, consultez notre livre blanc Turla Outlook Backdoor : Analyse d'une porte dérobée inhabituelle de Turla.

Les chercheurs d'ESET ont étudié une backdoor (ou porte dérobée) caractéristique utilisée par le fameux groupe d’APT (Advanced Persistent Threat) connu sous le nom de Turla (ou Snake, ou Uroboros) pour détourner les communications sensibles des autorités d'au moins trois pays européens. Le groupe déploie l'outil depuis des années maintenant - et nous avons constaté que la liste des victimes les plus en vue est plus longue qu'on ne le pensait auparavant.

Parmi les victimes, on compte le ministère fédéral allemand des Affaires étrangères, où Turla a implanté la porte dérobée sur plusieurs ordinateurs et l'a utilisée pour le vol de données pendant presque toute l'année 2017. En fait, les opérateurs de Turla ont d'abord compromis le réseau de l’École supérieure fédérale d’administration publique du pays, en l'utilisant comme tremplin vers la rupture du réseau du ministère des Affaires étrangères en mars 2017. Ce n'est qu'à la fin de l'année que le service de sécurité allemand a détecté la brèche, qui n'a été rendue publique qu'en mars 2018.

Il est important de noter que notre propre enquête a permis de déterminer qu'au-delà de cette brèche de sécurité que nous avons largement traitée, le groupe a utilisé la même backdoor pour ouvrir un canal d'accès secret aux bureaux étrangers de deux autres pays européens, ainsi qu'au réseau d'un important entrepreneur de la défense. Ces organisations sont les derniers ajouts connus à la liste des victimes de ce groupe d'APT qui cible les gouvernements, les fonctionnaires des États, les diplomates et les autorités militaires depuis au moins 2008.

Disséquer la porte dérobée

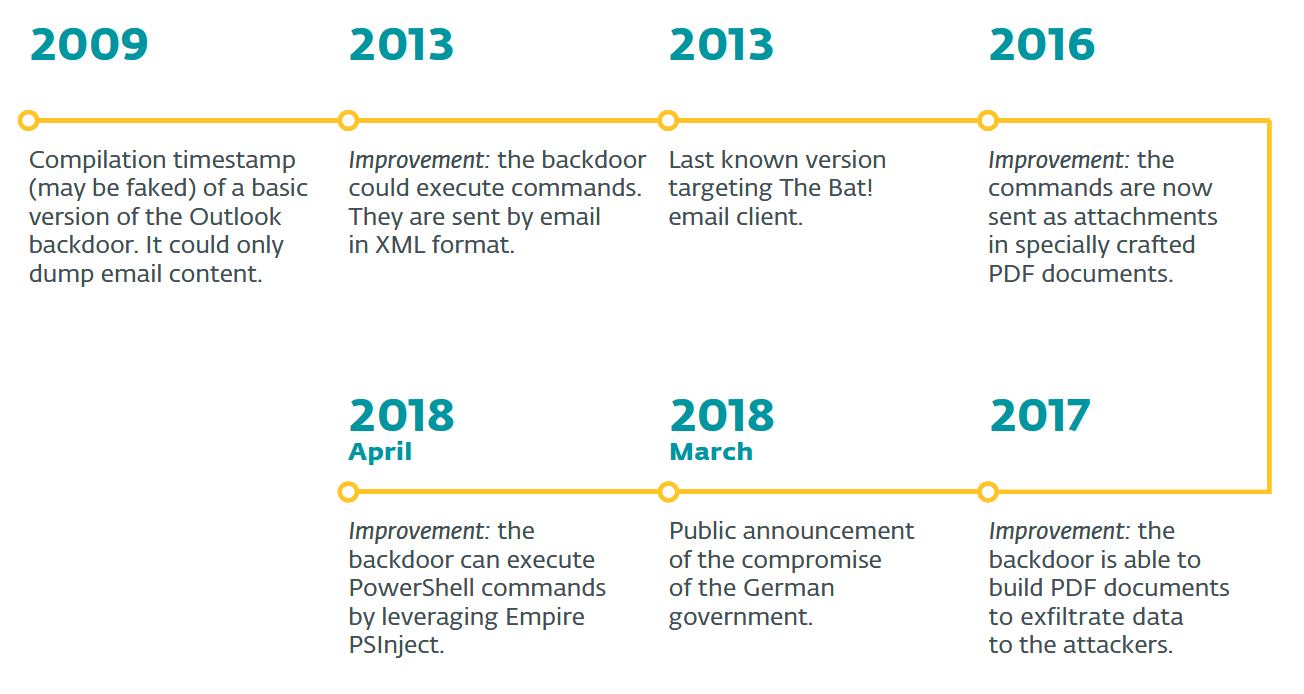

La porte dérobée qui fait l'objet de notre analyse a parcouru un long chemin depuis sa création, qui date peut-être de 2009. Au fil des ans, ses auteurs ont ajouté diverses fonctionnalités à l'outil, lui conférant en fin de compte un rare degré de furtivité et de résilience. La version la plus récemment découverte, à partir d'avril 2018, incorpore la capacité d'exécuter des scripts PowerShell malveillants directement dans la mémoire de l'ordinateur. C’est une tactique que des acteurs menaçants de divers horizons ont adoptée au cours des dernières années.

Les itérations plus récentes de la porte dérobée ciblent Microsoft Outlook, bien que ses versions plus anciennes visaient également le client de la messagerie « The Bat ! ». qui est surtout utilisée en Europe de l'Est. Il est important de noter que les opérateurs de Turla n'exploitent aucune vulnérabilité dans les lecteurs PDF ou Microsoft Outlook en tant que vecteurs d'attaque. Fait inhabituel, la backdoor subvertit l'interface légitime de programmation d'applications de messagerie (MAPI) de Microsoft Outlook, afin d’accéder aux boîtes aux lettres des cibles.

Plutôt que d'utiliser une infrastructure conventionnelle de commande et de contrôle (C&C), telle qu'une infrastructure basée sur HTTP(S), la porte dérobée est exploitée via des messages électroniques ; plus précisément, par le biais de fichiers PDF spécialement conçus dans des pièces jointes aux courriels. La machine compromise peut être chargée d'exécuter une série de commandes. Plus important encore, il s'agit de l'exfiltration des données, ainsi que du téléchargement de fichiers supplémentaires et de l'exécution de programmes et de commandes supplémentaires. L'exfiltration des données se fait également via des fichiers PDF.

La porte dérobée - qui se présente sous la forme d'un module Dynamic Link Library (DLL) et peut être placée n'importe où sur le disque dur - est installée à l'aide d'un utilitaire Windows légitime (RegSvr32.exe). Pendant ce temps, la persistance est accomplie en altérant le registre de Windows, ce qui est souvent le cas lorsque les systèmes Windows sont compromis, après tout. Dans ce cas, Turla s'en tient à une technique éprouvée, qui est connue sous le nom « COM object hijacking ». Ceci garantit que chaque fois que Microsoft Outlook est lancé, la porte dérobée est activée.

Fonctionnement

Chaque fois que la victime reçoit ou envoie un message électronique, le logiciel malveillant génère une entrée de journal qui contient des métadonnées portant sur le message, notamment sur l'expéditeur, le destinataire, le sujet et le nom de la pièce jointe. Les journaux sont régulièrement regroupés avec d'autres données et transmis aux opérateurs de Turla par le biais d'un document PDF spécialement conçu à cet effet et joint à un message électronique.

De plus, dans chaque courriel entrant, la porte dérobée vérifie la présence d'un fichier PDF qui peut contenir des commandes de l'attaquant. En fait, il s’agit d’un « opérateur agnostique », c'est-à-dire qu'il accepte les commandes de quiconque peut les encoder dans un document PDF. En corollaire, les opérateurs de Turla peuvent reprendre le contrôle de la porte dérobée en envoyant une commande à partir de n'importe quelle adresse électronique, au cas où l'une de leurs adresses électroniques codées en dur - mais actualisables - serait bloquée. Le niveau de résilience de la porte dérobée face aux démantèlements est presque identique à celui d'un rootkit qui, en inspectant le trafic réseau entrant, écoute les commandes de ses opérateurs.

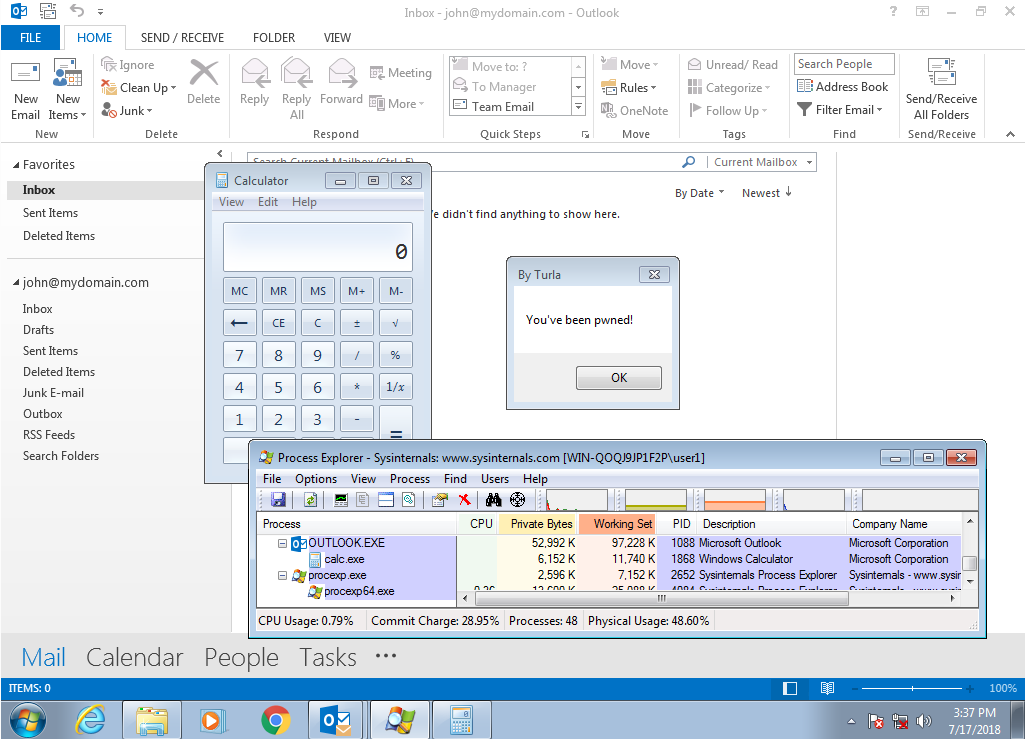

Bien que les chercheurs d'ESET n'aient obtenu aucun échantillon d'un PDF contenant des commandes réelles pour la porte dérobée, la connaissance de son fonctionnement interne leur a permis de générer un document PDF (voir Figure 2) avec des ordres que la porte dérobée peut interpréter et exécuter.

Les logiciels malveillants font généralement beaucoup d'efforts pour s'intégrer hors de la vue des machines compromises. Par exemple, alors qu'il est possible, pendant quelques secondes, d'apercevoir un courriel entrant dans l'indicateur de comptage des courriels non lus, aucun courriel reçu par l'attaquant n'apparaît jamais dans la boîte aux lettres. De même, le logiciel malveillant bloque également toute notification de messages électroniques entrants envoyés par ses opérateurs.

En conclusion

C'est loin d'être la première fois que les chercheurs d'ESET ont documenté l'ingéniosité des opérateurs de Turla pour atteindre leurs objectifs tout en restant sous le radar. Tout comme l'ont montré nos récentes analyses de Gazer de la porte dérobée du groupe et sa campagne ciblant les diplomates d'Europe de l'Est, le groupe continue d'employer des techniques avancées pour espionner ses cibles et maintenir des logiciels malveillants persistants sur les machines compromises.

La porte dérobée Turla est une backdoor à part entière, qui utilise des techniques personnalisées et exclusives, peut fonctionner indépendamment de tout autre composant Turl et est entièrement contrôlée par courrier électronique. En fait, les chercheurs d'ESET ne sont au courant d'aucun autre groupe d'espionnage qui utilise actuellement une porte dérobée entièrement contrôlée par courriel, et plus particulièrement par le biais de pièces jointes en format PDF.

Pour une analyse détaillée de la porte dérobée, consultez notre livre blanc Turla Outlook Backdoor : Analyse d'une porte dérobée inhabituelle de Turla (ou Turla Outlook Backdoor: Analysis of an unusual Turla backdoor)