Les chercheurs de l'ESET ont découvert que Turla, le célèbre groupe de cyberespionnage parrainé par des états, a ajouté à son arsenal une nouvelle arme qui est utilisée dans de nouvelles campagnes visant les ambassades et les consulats des États post-soviétiques. Ce nouvel outil tente de duper les victimes en installant des logiciels malveillants qui visent à détourner les informations sensibles de cibles de Turla.

Le groupe a longtemps utilisé l'ingénierie sociale pour attirer des cibles peu méfiantes et les mener à exécuter de fausses versions d’Adobe Flash Player. Cependant, il ne repose pas sur ses lauriers et continue d'innover, comme le montrent de récentes recherches d'ESET.

Non seulement le groupe associe désormais ses backdoors à un installateur Flash Player légitime, mais en plus, il s'assure que les URL et les adresses IP utilisés semblent correspondre à l'infrastructure légitime d'Adobe. Ce faisant, les attaquants abusent essentiellement de la marque Adobe pour inciter les utilisateurs à télécharger des logiciels malveillants. Les victimes sont amenées à croire que la seule chose qu'elles téléchargent est un logiciel authentique d'adobe.com. Malheureusement, il n’en est rien.

Les campagnes, qui s'appuient sur le nouvel outil depuis au moins juillet 2016, portent plusieurs marques associées au groupe, dont Mosquito, une backdoor que l'on croit être la création du groupe, et l'utilisation d'adresses IP précédemment liées au groupe. Le nouvel outil malveillant partage également des similitudes avec d'autres familles de logiciels malveillants diffusées par le groupe.

Vecteurs d’attaque

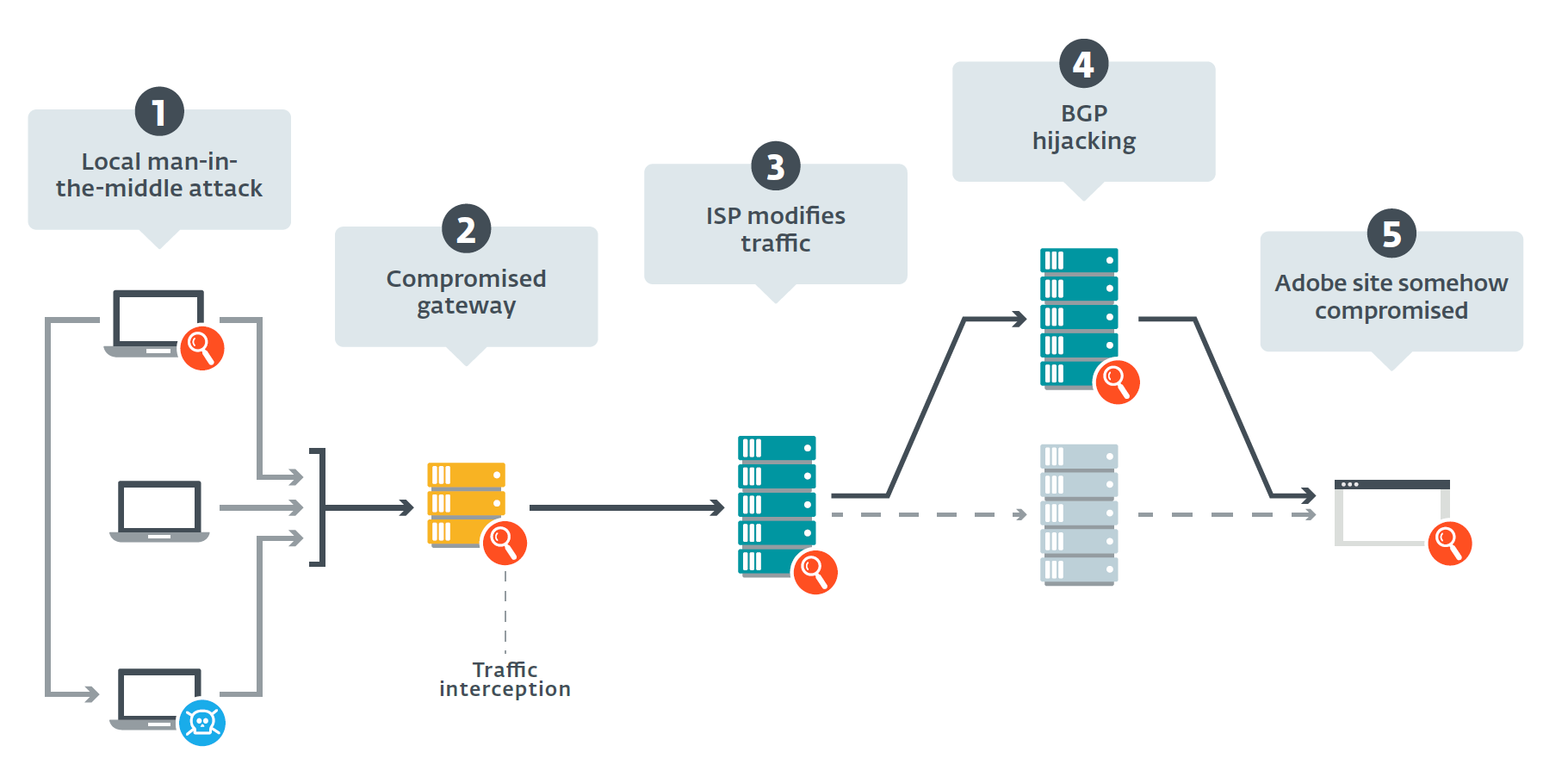

Les chercheurs de l'ESET ont formulé plusieurs hypothèses (illustrées au graphique 1) sur la façon dont les logiciels malveillants liés à Turla peuvent se retrouver sur l'ordinateur d'une victime grâce à la nouvelle méthode de compromis. Cependant, il est important de noter qu'il est sûr d'exclure un scénario impliquant une sorte de compromis d'Adobe. Les logiciels malveillants de Turla ne sont pas connus pour avoir altéré les mises à jour légitimes de Flash Player et ne sont pas non plus associés à des vulnérabilités connues du produit Adobe. La possibilité de compromettre le site de téléchargement Adobe Flash Player a également été pratiquement écartée.

Graphique 1 : Points d'interception potentiels sur entre l'appareil de la victime potentielle et les serveurs Adobe

Les vecteurs d'attaque possibles considérés par les chercheurs d'ESET sont les suivants :

- Une machine au sein du réseau de l'organisation de la victime pourrait être détournée afin qu'elle serve de tremplin pour une attaque locale de l'Homme du Milieu (MitM). Cela impliquerait effectivement une redirection à la volée du trafic de la machine ciblée vers une machine compromise sur le réseau local.

- Les attaquants pourraient également compromettre la passerelle réseau d'une organisation, ce qui leur permettrait d'intercepter tout le trafic entrant et sortant entre l'intranet de cette organisation et Internet.

- L'interception du trafic pourrait également avoir lieu au niveau des fournisseurs de services Internet (ISP), une tactique qui, comme le montrent les recherches récentes de l'ESET sur les campagnes de surveillance déployant des logiciels espions de FinFisher, n'est pas inouïe. Toutes les victimes connues se trouvent dans des pays différents, et nous les avons identifiées à l'aide d'au moins quatre FAI différents.

- Les attaquants auraient pu utiliser un détournement d’un Border Gateway Protocol (BGP) pour réacheminer le trafic vers un serveur contrôlé par Turla, bien que cette tactique aurait probablement déclenché assez rapidement des alarmes avec les services de surveillance Adobe ou BGP.

Une fois que le faux programme d'installation Flash est téléchargé et lancé, l’une des backdoors est lâchée. Il peut s'agir de Mosquito, qui est un morceau de programme malveillant Win32, d'un fichier JavaScript malveillant communiquant avec une application Web hébergée sur Google Apps Script, ou d'un fichier inconnu téléchargé à partir d'une fausse URL Adobe inexistante.

La table est donc mise pour atteindre l'objectif principal de la mission: l'exfiltration des données sensibles. Ces informations comprennent l'ID unique de la machine compromise, le nom d'utilisateur et la liste des produits de sécurité installés sur l'appareil. « Seul » le nom d'utilisateur et le nom du périphérique sont exfiltrés par la backdoor Snake de Turla sur macOS.

At the final part of the process, the fake installer drops – or downloads – and then runs a legitimate Flash Player application. The latter’s installer is either embedded in its fake counterpart or is downloaded from a Google Drive web address.

A la fin du processus, le faux programme d'installation tombe - ou se télécharge - et exécute ensuite une application Flash Player légitime. L'installateur de ce dernier est soit intégré dans sa fausse contrepartie, soit téléchargé à partir d'une adresse Web Google Drive.

Les backdoors Mosquito et JavaScript

Les chercheurs d'ESET ont vu dans la nature, de nouveaux échantillons de la backdoor connue sous le nom de Mosquito. Les itérations les plus récentes sont plus fortement obscurcies par ce qui semble être un chiffreur personnalisé, pour rendre l'analyse plus difficile tant pour les chercheurs de logiciels malveillants que pour le code des logiciels de sécurité.

Afin d'établir la persistance du système, le programme d'installation se brouille avec le registre du système d'exploitation. Il crée également un compte administratif qui permet l'accès à distance.

La principale backdoor CommanderDLL a l'extension .pdb. Il utilise un algorithme de chiffrement personnalisé et peut exécuter certaines actions prédéfinies. La backdoor conserve une trace de tout ce qu'elle fait sur la machine compromise dans un fichier journal crypté.

Turla has been operating for a number of years and its activities have been monitored and analyzed by ESET research laboratories. Last year, the analysts released pieces covering new versions of another Turla backdoor called Carbon, watering hole campaigns misusing a Firefox browser extension and, most recently, a backdoor called Gazer.

Read ESET’s latest findings about Turla here in: Diplomats in Eastern Europe bitten by a Turla mosquito.

Turla opère depuis plusieurs années et ses activités ont été suivies et analysées par les laboratoires de recherche ESET. L'année dernière, les analystes ont publié des articles couvrant de nouvelles versions d'une autre backdoor de Turla appelée Carbon, des campagnes de point d’eau en utilisant à mauvais escient une extension de navigateur Firefox et, plus récemment, une backdoor appelée Gazer.

Consultez les dernières découvertes d'ESET sur Turla ici : Diplomats in Eastern Europe bitten by a Turla mosquito.