Les nouvelles campagnes de surveillance utilisant FinFisher, le tristement célèbre espiongiciel aussi connu comme FinSpy vendu à des gouvernements et des agences à travers le globe, sont maintenant dans la nature.

Outre les améliorations techniques présentées, certaines de ces variantes ont utilisé un vecteur d’infection rusé et inconnu jusqu’alors, avec de forts indicateurs suggérant l’implication d’importants fournisseurs d'accès Internet (ISP).

FinFisher dispose de capacités d’espionnage extensives, dont la surveillance en direct par l'intermédiaire de Webcam et de microphones, l’enregistrement de frappes et l’exfiltration de fichiers. Ce qui distingue FinFisher des autres outils de surveillance, cependant, sont les controverses entourant ses déploiements. FinFisher est commercialisé en tant qu’instrument d'application de la loi, mais il semblerait qu’il ait aussi été utilisé par des régimes répressifs.

Nous avons découvert ces dernières variantes de FinFisher dans sept pays. Malheureusement, nous ne pouvons les nommer, pour éviter de mettre quiconque en danger.

Infecter les cibles

Les campagnes liées à FinFisher sont connues pour utiliser divers mécanismes d’infection, incluant le spearphishing (ou harponnage), des manuels d’installation avec accès physique aux appareils, les exploits jour-zéro, et les attaques de point d'eau (ou watering hole attacks) – qui empoisonnent des sites Web que la cible devrait visiter (ce qu’on peut observer avec la version numérique de FinFisher par exemple).

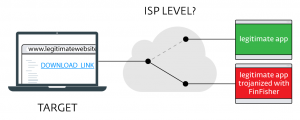

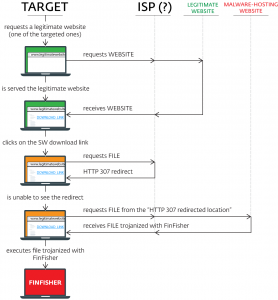

Ce qui est nouveau – et plus troublant – à propos de ces nouvelles campagnes en terme de distribution, c’est que l’attaquant utilise des attaques Man In The Middle (MitM) où l’ « homme » opère vraisemblablement au niveau des ISP. Nous avons observé l’utilisation de ce vecteur dans deux pays dans lesquels les systèmes d’ESET ont détecté le dernier espiongiciel de FinFisher (dans les cinq autres pays, les campagnes ont utilisé un vecteur d’infection traditionnel).

Quand l’utilisateur – la cible de la surveillance – s’apprête à télécharger l’une des applications populaires (et légitimes) visées, il est redirigé vers une version de cette application infectée par FinFisher.

Les applications que nous avons vu être utilisées pour propager FinFisher sont WhatsApp, Skype, Avast, WinRAR, VLC Player et quelques autres. Il est important de noter que virtuellement n’importe quelle application pourrait être détournée de cette façon.

Cette attaque débute quand l’utilisateur recherche l’une des applications atteintes sur un site Internet légitime. Après que celui-ci ait cliqué sur le lien de téléchargement, leur navigateur est détourné et un lien modifié redirige la victime vers un paquet d'installation incluant le cheval de Troie, hébergé sur le serveur de l’attaquant. Lorsqu’il est téléchargé et exécuté, il installe non seulement l’application légitime voulue, mais aussi l’espiongiciel FinFisher auquel il est groupé.

Cette redirection est effectuée par le remplacement du lien de téléchargement légitime par un autre, malveillant. Le lien malveillant est transmis au navigateur de l’utilisateur via un code HTTP 307 Temporary Redirect – qui indique que le contenu demandé a été temporairement déplacée vers une nouvelle url. Tout ce processus de redirection se déroule à l’insu de l’utilisateur et est invisible à l’œil nu.

FinFisher : Passe sous le radar avant tout

La dernière version de FinFisher a aussi reçu des améliorations technologiques; ces auteurs ayant mis encore plus l’accent sur la discrétion. L’espiongiciel utilise un code de virtualisation personnalisé pour protéger la majorité de ses composantes, incluant le pilote en mode noyau (kernel-mode driver). De plus, la totalité du code regorge d’astuces anti-démontage. Nous avons trouvé de nombreux trucs antisandbox, antidébogage, antivirtualisation et antiémulation dans cet espiongiciel. Tout ceci rend l’analyse encore plus compliqué.

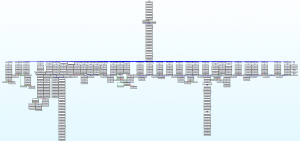

Après avoir résolu le premier niveau de protection (antidémantèlement), on atteint le niveau suivant – le code de virtualisation. Le répartiteur de machine virtuelle comprend 34 gestionnaires de machine; l’espiongiciel est exécuté presque exclusivement à partir d’un interpréteur, qui ajouter une autre couche avec laquelle il faut gérer durant l’analyse.

Figure 3 : Visualisation des nombreux gestionnaires de machines virtuelles qui compliquent l’analyse du code

Nous allons lancer une analyse technique plus détaillée de la dernière variante de FinFisher dans un prochain Whitepaper.

Traitement particulier pour les utilisateurs soucieux de leur vie privée

En analysant les campagnes récemment menées, nous avons découvert un échantillon intéressant : l’espiongiciel FinFisher se déguise en un fichier exécutable appelé « Threema ». Un tel fichier peut être utilisé pour cibler des utilisateurs soucieux de leur vie privée, puisque le logiciel légitime Threema offre une messagerie instantanée sécuritaire avec chiffrage bout à bout. Ironiquement, se faire piéger à télécharger et exécuter le fichier infecté aurait pour effet que l’utilisateur soucieux de sa vie privée sera espionné.

Cette attention particulière accordée aux utilisateurs à la recherché de logiciels de chiffrement ne se limite apparemment pas aux communicateurs. Pendant nos recherches, nous avons découvert un fichier d’installation de TrueCrypt – le logiciel de chiffrement de disques autrefois très populaire – transformé en cheval de Troie avec FinFisher.

Qui est « l’homme » derrière ce Man In The Middle (MitM)?

Il serait techniquement possible que « l’homme » de ces attaques MitM se trouve dans plusieurs positions au cours du trajet de l’ordinateur cible jusqu’au serveur légitime (par exemple : des bornes d’accès Wi-Fi compromises). Cependant, la dispersion géographique des dernières variantes de FinFisher détectées par ESET suggère que l’attaque MitM se passe à un plus haut niveau – un fournisseur d’accès Internet semble l’option la plus probable.

Cette hypothèse est corroborée par un certain nombre de faits. Tout d’abord, d’après les documents internes divulgués par WikiLeaks, les créateurs de FinFisher ont offert une solution appelée « FinFly ISP », à être déployée sur les réseaux ISP avec des capacités ressemblant celles requises pour performer une telle attaque MitM. Deuxièmement, cette technique d’infection (l’utilisation du HTTP 307 Temporary Redirect) est implantée de façon très similaire dans les différents pays affectés, ce qui semble peu probable à moins d’avoir été développé ou fourni par une seule et même source. Troisièmement, toutes les cibles touchées dans un pays utilisent le même ISP. Finalement, la même méthode de redirection et le même format ont été utilisés pour le filtrage de contenu sur Internet par les fournisseurs d'accès Internet dans au moins l’un des pays touchés.

Le déploiement d’une attaque utilisant la technique MitM au niveau des ISP, mentionné dans les documents divulgués, n’a jamais été révélé – jusqu’à aujourd’hui. Si c’est confirmé, les campagnes FinFisher représenteraient un projet de surveillance raffiné et furtif sans précédent, de par la combinaison de ses méthodes et sa portée.

Est-ce que mon ordinateur a été infecté? Suis-je victime d’espionnage?

Tous les produits d’ESET détectent et bloquent cette menace comme étant Win32/FinSpy.AA et Win32/FinSpy.AB. En utilisant le Scan antivirus en ligne gratuit d’ESET, vous pouvez vérifier sa présence dans votre ordinateur et le retirer s’il est détecté. Les clients d’ESET sont automatiquement protégés.

| IoCs |

|---|

| ESET detection names: |

| Win32/FinSpy.AA |

| Win32/FinSpy.AB |

| Redirect: |

| HTTP/1.1 307 Temporary Redirect\r\nLocation:URL\r\nConnection: close\r\n\r\n |

| List of URL’s we found during our investigation: |

| hxxp://108.61.165.27/setup/TrueCrypt-7.2.rar |

| hxxp://download.downloading.shop/pcdownload.php?a=dad2f8ed616d2bfe2e9320a821f0ee39 |

| hxxp://download.downloading.shop/pcdownload.php?a=84619b1b3dc8266bc8878d2478168baa |

| hxxp://download.downloading.shop/pcdownload.php?a=ddba855c17da36d61bcab45b042884be |

| hxxp://download.downloading.shop/pcdownload.php?a=d16ef6194a95d4c8324c2e6673be7352 |

| hxxp://download.downloading.shop/pcdownload.php?a=95207e8f706510116847d39c32415d98 |

| hxxp://download.downloading.shop/pcdownload.php?a=43f02726664a3b30e20e39eb866fb1f8 |

| hxxp://download.downloading.shop/pcdownload.php?a=cb858365d08ebfb029083d9e4dcf57c2 |

| hxxp://download.downloading.shop/pcdownload.php?a=8f8383592ba080b81e45a8913a360b27 |

| hxxp://download.downloading.shop/pcdownload.php?a=e916ba5c43e3dd6adb0d835947576123 |

| hxxp://download.downloading.shop/pcdownload.php?a=96362220acc8190dcd5323437d513215 |

| hxxp://download.downloading.shop/pcdownload.php?a=84162502fa8a838943bd82dc936f1459 |

| hxxp://download.downloading.shop/pcdownload.php?a=974b73ee3c206283b6ee4e170551d1f7 |

| hxxp://download.downloading.shop/pcdownload.php?a=cd32a3477c67defde88ce8929014573d |

| hxxp://download.downloading.shop/pcdownload.php?a=36a5c94ffd487ccd60c9b0db4ae822cf |

| hxxp://download.downloading.shop/pcdownload.php?a=0ebb764617253fab56d2dd49b0830914 |

| hxxp://download.downloading.shop/pcdownload.php?a=f35e058c83bc0ae6e6c4dffa82f5f7e7 |

| hxxp://download.downloading.shop/pcdownload.php?a=64f09230fd56149307b35e9665c6fe4c |

| hxxp://download.downloading.shop/pcdownload.php?a=b3cc01341cb00d91bcc7d2b38cedc064 |

| hxxp://download.downloading.shop/pcdownload.php?a=5fc0440e395125bd9d4c318935a6b2b0 |

| hxxp://download.downloading.shop/pcdownload.php?a=5ca93ad295c9bce5e083faab2e2ac97a |

| hxxp://download.downloading.shop/pcdownload.php?a=f761984bb5803640aff60b9bc2e53db7 |

| hxxp://download.downloading.shop/pcdownload.php?a=5ca93ad295c9bce5e083faab2e2ac97a |

| hxxp://download.downloading.shop/pcdownload.php?a=514893fa5f3f4e899d2e89e1c59096f3 |

| hxxp://download.downloading.shop/pcdownload.php?a=a700af6b8a49f0e1a91c48508894a47c |

| hxxp://download.downloading.shop/pcdownload.php?a=36a5c94ffd487ccd60c9b0db4ae822cf |

| hxxp://download.downloading.shop/pcdownload.php?a=a700af6b8a49f0e1a91c48508894a47c |

| hxxp://download.downloading.shop/pcdownload.php?a=395ce676d1ebc1048004daad855fb3c4 |

| hxxp://download.downloading.shop/pcdownload.php?a=cd32a3477c67defde88ce8929014573d |

| hxxp://download.downloading.shop/pcdownload.php?a=49d6d828308e99fede1f79f82df797e9 |

| hxxp://download.downloading.shop/pcdownload.php?a=d16ef6194a95d4c8324c2e6673be7352 |

| Samples (SHA-1) |

| ca08793c08b1344ca67dc339a0fb45e06bdf3e2f |

| 417072b246af74647897978902f7d903562e0f6f |

| c4d1fb784fcd252d13058dbb947645a902fc8935 |

| e3f183e67c818f4e693b69748962eecda53f7f88 |

| d9294b86b3976ddf89b66b8051ccf98cfae2e312 |

| a6d14b104744188f80c6c6b368b589e0bd361607 |

| 417072b246af74647897978902f7d903562e0f6f |

| f82d18656341793c0a6b9204a68605232f0c39e7 |

| df76eda3c1f9005fb392a637381db39cceb2e6a8 |

| 5f51084a4b81b40a8fcf485b0808f97ba3b0f6af |

| 4b41f36da7e5bc1353d4077c3b7ef945ddd09130 |

| 1098ba4f3da4795f25715ce74c556e3f9dac61fc |

| d3c65377d39e97ab019f7f00458036ee0c7509a7 |

| c0ad9c242c533effd50b51e94874514a5b9f2219 |

| a16ef7d96a72a24e2a645d5e3758c7d8e6469a55 |

| c33fe4c286845a175ee0d83db6d234fe24dd2864 |

| cfa8fb7c9c3737a8a525562853659b1e0b4d1ba8 |

| 9fc71853d3e6ac843bd36ce9297e398507e5b2bd |

| 66eccea3e8901f6d5151b49bca53c126f086e437 |

| 400e4f843ff93df95145554b2d574a9abf24653f |

| fb4a4143d4f32b0af4c2f6f59c8d91504d670b41 |

| f326479a4aacc2aaf86b364b78ed5b1b0def1fbe |

| 275e76fc462b865fe1af32f5f15b41a37496dd97 |

| df4b8c4b485d916c3cadd963f91f7fa9f509723f |

| 220a8eacd212ecc5a55d538cb964e742acf039c6 |

| 3d90630ff6c151fc2659a579de8d204d1c2f841a |