Hace unos meses conocimos el panorama de la ciberseguridad en América Latina en nuestro ESET Security Report 2024, donde las empresas que participaron en los cuestionarios informaron que sufrieron al menos un incidente de seguridad en sus entornos durante 2023, y en nuestra telemetría encontramos que el 81% de las detecciones de exploits se referían a vulnerabilidades antiguas, mayores a 7 años y que cuentan con parches.

Estos datos ponen de manifiesto la importancia de centrar los esfuerzos y las inversiones en la seguridad de la información, reflejando la realidad de los entornos tecnológicos actuales. La implementación de métodos eficientes para prevenir ataques exitosos es esencial, y un enfoque efectivo para satisfacer esta demanda es mediante el uso de TTP (Tácticas, Técnicas y Procedimientos). Este acrónimo describe la forma en que los ciberdelincuentes operan para lograr sus objetivos, y está directamente relacionado con el concepto de Cyber Kill Chain.

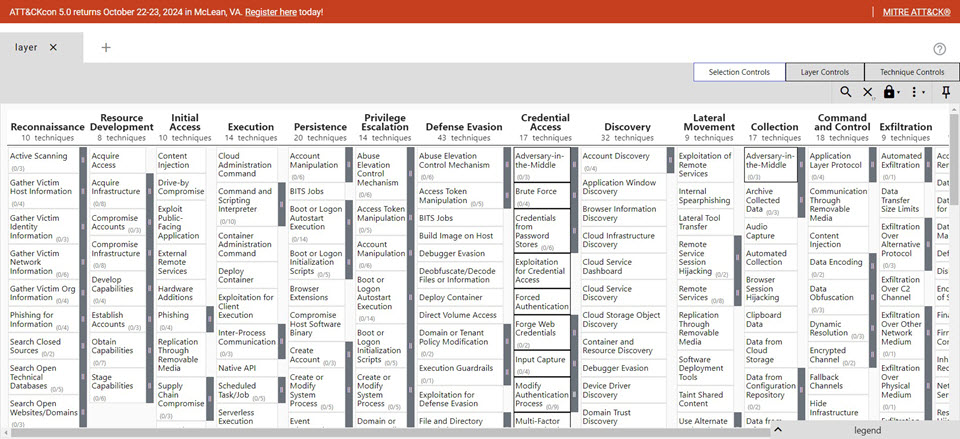

Si estás interesado en obtener más información sobre los TTP, te recomiendo la página de Github de Mitre. Tienen dos formas de mostrar la información, Att&ck y Navigator. Ambos contienen los mismos temas pero con un enfoque diferente. Att&ck se enfoca en proporcionar información robusta sobre cada segmento, mientras que Navigator tiene un enfoque más visual y conciso, siempre proporcionando referencias para Att&ck.

Tácticas, Técnicas y Procedimientos (TTP)

Comprende cada uno de los conceptos:

Tácticas:

Son los pasos más macro de un ataque, se pueden considerar como los principales objetivos de los delincuentes y, al momento de escribir este artículo, se dividen en 14 tácticas: Reconocimiento, Desarrollo de Recursos, Acceso Inicial, Ejecución, Persistencia, Escalada de Privilegios, Evasión de Defensa, Acceso a Credenciales, Descubrimiento, Movimiento Lateral, Recolección, Comando y Control, Exfiltración e impacto.

Técnicas:

Las técnicas corresponden a los pasos específicos necesarios para lograr los objetivos macro. Por ejemplo, para lograr el objetivo de 'Reconocimiento', los delincuentes pueden, entre varias posibilidades, realizar un escaneo activo en la IP o el host de una víctima.

La cantidad de Técnicas disponibles es muy grande, para optimizar el tiempo (y el espacio de este artículo) dejaré a continuación una imagen que ejemplifica su alcance.

Procedimientos:

Representan los elementos más detallados dentro de los TTP, siendo las acciones específicas que realizan los ciberdelincuentes para lograr sus objetivos. Usando el ejemplo anterior, para realizar un escaneo activo, puede ejecutar el comando nmap directamente en las IP de destino, configurar la asignación de todos los puertos disponibles y definir un intervalo de 1 segundo entre el escaneo de cada puerto. Este sería un ejemplo de procedimiento.

El uso adecuado de las TTPs puede permitir el análisis y bloqueo de actividades maliciosas, actuando directamente sobre la forma en que los delincuentes se comportan en los entornos atacados.

¿Puede algún entorno beneficiarse de este enfoque?

Lo cierto es que, actualmente, ¡sí! Es posible encontrar herramientas, que suelen ser EDRs (Endpoint Detection and Response) y XDRs (Extended Detection and Response), con posibilidades de instalación en entornos de diferentes tamaños, lo que puede aportar un aumento de la madurez de la seguridad incluso para entornos con 5 estaciones.

La tecnología utilizada en estas soluciones es cada vez más accesible y los entornos que pueden recibirla suelen ser los más diversos. Existen soluciones Open Source que, con el esfuerzo adecuado para ajustar las configuraciones, pueden tomar el lugar de una solución EDR, por ejemplo, implementando un SIEM y configurando sus parámetros para alarmar puntos específicos relacionados con la seguridad.

El esfuerzo invertido en "transformar" un SIEM en un EDR es bastante grande, pero es posible obtener resultados interesantes. Entre las diferencias presentes en las soluciones que se desarrollaron para actuar como EDR/XDR, se suele destacar el tiempo de procesamiento de la información y el esfuerzo requerido para realizar ajustes en configuraciones y reglas que protegerán el medio ambiente. Ambas suelen tener tiempos mucho más cortos en soluciones desarrolladas para este fin, ya sean Open Source o comerciales.

Bien, supongamos que con este artículo la persona responsable de tomar las decisiones de seguridad del entorno opta por implementar una solución EDR. En cuanto se implemente detendrá todos los ataques de los ciberdelincuentes, ¿verdad? ¡Incorrecto! Siempre digo, y lo he repetido mucho recientemente, que, cuando se trata de seguridad de la información y protección, no hay una bala de plata que mate al hombre lobo. No existe una solución mágica y salvadora que después de insertarse en el entorno se encargue de todo.

Es interesante pensar siempre en la seguridad por capas, y tener una o más soluciones protegiendo cada una de estas capas para evitar que los ataques las penetren.

Las personas y su rol fundamental

Como último punto de este artículo, dejé el que considero el recurso más importante para la seguridad de un medio ambiente, las personas. Detrás de todas las soluciones de protección, es necesario que una o varias personas formadas en seguridad las gestionen.

Invariablemente los entornos necesitarán ajustes y algunos tipos de ataques pueden evitar ser detectados en diferentes tipos de soluciones de protección. El ojo vigilante de una persona enfocada en la seguridad puede ayudar a identificar el ataque y eventualmente detenerlo antes de que ocurra cualquier tipo de daño. La suma de los factores "soluciones de protección" y "persona(s) capacitada(s)" elevará la madurez de seguridad del entorno a otro nivel.