El Red Team es el equipo responsable de evaluar la efectividad de los controles, políticas y prácticas de seguridad implementadas en una organización, abarcando tanto los activos tecnológicos como el factor humano. Simulan las acciones, tácticas, técnicas y procedimientos de los ciberdelincuentes para determinar el estado de seguridad de la organización.

Para llevar a cabo un pentesting (pruebas de penetración) efectivo, es muy útil disponer de gadgets que a menudo ofrecen funciones adicionales no incluidas de serie en las herramientas y que requieren configuración manual. Además, de la portabilidad y el reducido espacio físico que proporcionan, estos dispositivos son elementos clave para los pentesters.

A continuación, el top 5 de gadgets, su función y en qué situaciones el Red Team puede llegar a utilizarlos.

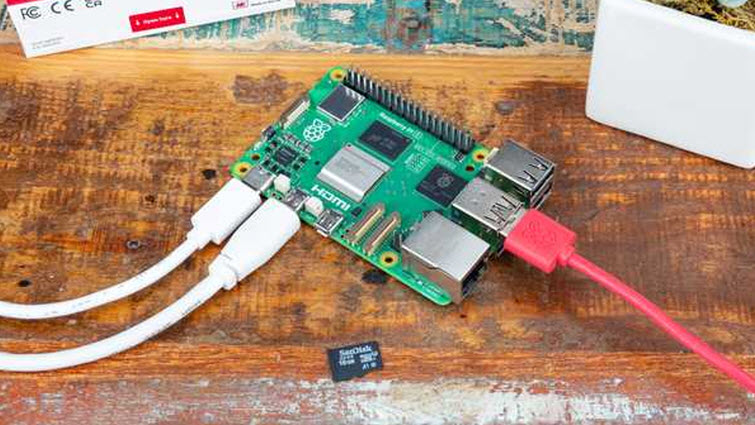

Raspberry Pi 5

La Raspberry Pi es prácticamente una computadora portable (del tamaño de una tarjeta de crédito), accesible económicamente, pero con la suficiente potencia. Permite realizar pruebas de concepto de diversas herramientas, así como analizar y auditar redes Wifi en busca de vulnerabilidades que los ciberdelincuentes podrían aprovechar si comprometen este tipo de infraestructura de la entidad.

También permite al pentester realizar la auditoría de dispositivos de Internet de las cosas (IoT) con la posibilidad de desarrollar y utilizar un software que automatice las pruebas a nivel de seguridad en estos dispositivos y, al igual que con las redes Wifi, identificar vulnerabilidades en el software que puedan ser explotadas por actores maliciosos.

Como toda buena computadora portable para que sus componentes funcionen es necesario contar con Sistema Operativo que permita la interacción entre hardware y software, en su última versión se encuentra el llamado Raspberry Pi OS (anteriormente llamado Raspbian) que es una distribución del sistema operativo GNU/Linux basado en Debian.

Entre las herramientas más destacadas con las que cuenta este sistema operativo son:

- FruityWifi. Software para auditar redes inalámbricas. Le permite al pentester desplegar ataques avanzados utilizando directamente la interfaz web o mediante el envío de mensajes a la misma.

- Ha-Pi. Conjunto de herramientas que permiten realizar pruebas de penetración desde Aircrack Ng Suite, Metasploit hasta Kismet.

- Raspberry Pwn. Conjunto de herramientas tales como scapy, wireshark, tcpdump, ettercap, hping3, medusa, macchanger, nbtscan, john, ptunne por mencionar algunas.

- Wireless Attack Toolkit (WAT). Conjunto de herramientas diseñado para realizar pruebas de penetración de redes WiFi en las plataformas ARM embebidas.

- PwnPi. Es una versión simplificada de Debian Wheezy, también usada para pentesting con herramientas que poseen las antes mencionadas.

- NetPi. Proyecto para tratar de construir un analizador de redes con características comparables a las soluciones comerciales.

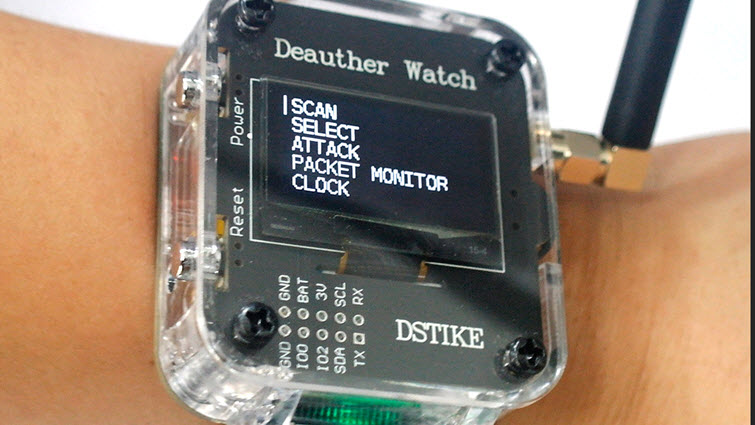

Wifi Deauther Watch

Tal y como lo dice su nombre se trata de un reloj que está enfocado en realizar ataques y pruebas de “deauth” —desconectar los dispositivos conectados a la red Wifi— provocando una denegación de servicio y buscando obtener el handshake de los dispositivos que se intentan reconectar para vulnerar la red inalámbrica.

El software para realizar este tipo de actividades es el llamado ESP8266 Deauther V3. En su última versión se le brinda al pentester el uso de una interfaz de comandos (CLI) a través de USB en comparativa con su versión previa, probando que tan susceptibles son las redes Wifi en la banda de 2.4 Ghz (única limitante de este dispositivo) a este tipo de ataques.

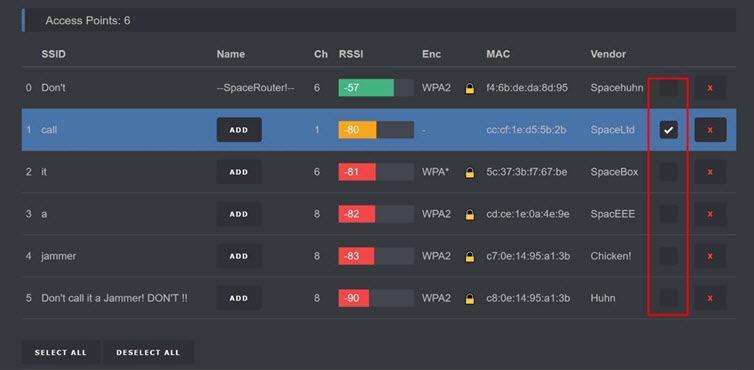

Este gadget cuenta con los siguientes menús:

- Scan: Escaneo de puntos de acceso y dispositivos conectados a los mismos

- Select: Selección del punto de acceso a atacar para realizar las pruebas de seguridad

- Attack: Cuenta con tres tipos de ataques

- Deauth: Desconexión de dispositivos

- Beacon: Saturación del canal 2.4 Ghz para generar una denegación de servicios

- Probe: Envío de peticiones de conexión a punto de acceso que se desea comprobar

- Packet Monitor: Herramienta visual que permite analizar los paquetes que pasan por los 14 canales de la red Wifi

- Clock: Función básica de un reloj convencional

Cuenta con una interfaz gráfica desde donde también puede realizarse este tipo de pruebas.

Imagen 4: Interfaz web de Deauther Watch. Fuente: Deauther

Wifi Pineapple

Permite realizar pruebas de pentesting en redes inalámbricas y evaluar los sistemas Wifi, con este dispositivo se simula ser un punto de acceso convencional. Cuenta con dos interfaces de red inalámbrica, la primera para brindar Internet a los dispositivos conectados al mismo, mientras que la segunda proporciona la interacción con los dispositivos Wifi cercanos.

De entre sus funciones más destacadas se encuentran la creación de puntos de acceso falsos llamados “Evil Twins”, los cuales les permiten emitir señales de que simulen a las redes Wifi legítimas conectándose así las víctimas e interceptando todo el tráfico de red para posteriormente analizarlo e identificar información confidencial como contraseñas, nombres de usuarios y datos sensibles.

Imagen 5: Modelo Mark VII. Fuente: Hak5

Al igual que con el Wifi Deauther Watch se pueden realizar pruebas de “deauth” para forzar la desconexión de los dispositivos de una red Wifi legítima, permitiendo realizar ataques de hombre en medio (man-in-the-middle).

Para los pentesters es utilizado para:

- Evaluaciones de seguridad: Les permite evaluar la seguridad de las redes inalámbricas que se auditen, identificando aquellas vulnerabilidades y brechas en la configuración.

- Ataques controlados: Les permiten realizar ataques en entornos controlados, lo que les facilitaría a los administradores de las redes inalámbricas entender cómo funcionan éstos para poder desarrollar políticas, reglas y configuraciones apegadas a las buenas prácticas.

- Funcionalidad versátil: Al ofrecer varias herramientas y técnicas de pentesting en redes inalámbricas algunas de forma automatizada, la flexibilidad para poder realizar diferentes pruebas y analizar diferentes aspectos de seguridad de la red.

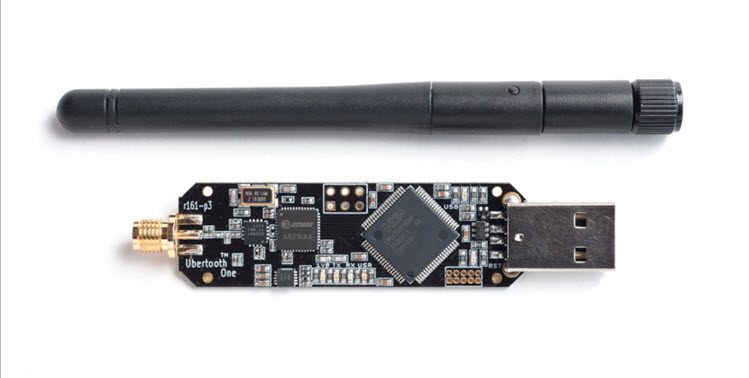

Ubertooth One

Su principal objetivo es ofrecer capacidades más allá de lo que puede tener un adaptador común, permitiendo a los pentesters su uso como plataforma de monitor y rastreo de señales Bluetooth.

Al ser un dispositivo que se basa en código abierto, este puede adaptarse a las necesidades de la prueba de seguridad que se requiera, sin embargo, hay que tener en consideración que el hardware del dispositivo se adaptará a la transmisión de señales y el firmware actualmente solo admite funciones de recepción y transmisión mínima de canales públicos más no privados.

HackRF One

Permite a los pentesters a través de este gadget recibir, decodificar, modificar, reproducir y transmitir cualquier señal de 1MHz a 6GHz. Una de las ventajas es que el hardware del HackRF One se actualiza con frecuencia y actualmente podemos localizarlo en su última versión.

Lo que antes pasaba previo a que existiera el HackRF One, es que las investigaciones de radiofrecuencia las hacían expertos de hardware que montaban aparatosos dispositivos, incluso este gadget fue financiado por DARPA (Agencia de Proyectos de Investigación Avanzados de Defensa).

Desde su lanzamiento, hay muchas herramientas SDR (Software Defined Radio) altamente especializadas, sin embargo, el HackRF One sigue siendo la herramienta principal para los pentesters y entusiastas de la Radiofrecuencia, todo gracias a su simplicidad, costo (340 dólares) y basta información sobre cómo utilizarlo.

Entre las principales herramientas de SDR que ayudan a funcionar al hardware están GNU Radio, SDR#, SDR_Radio, Universal Radio Hacker, QSpectrumAnalyzer.

Imagen 7: HackRF One. Fuente: Adafruit.

Entre sus funciones al manejar radiofrecuencia están:

- Analizar, reproducir y emular los controles o mandos de coches, alarmas, mandos de garaje, etc.

- Bloquear, manipular y ajustar las señales de GPS para los dispositivos con capacidad de localización.

- Capturar y análisis de IMSI (International Mobile Subscriber Identity).

- Monitorear, capturar y analizar el tráfico Bluetooth y BLE.

- Analizar y comunicarse con todas las etiquetas RFID, independientemente de su frecuencia.

- Rastrear ADB-S, comunicación por satélite, detección de paquetes, análisis de señales, etc.

El pentester al contar con miles de herramientas tanto de software y hardware, le permiten realizar sus evaluaciones de seguridad de una mejor manera, haciendo casos de uso donde hasta los ciberdelincuentes pueden llegar a vulnerar una infraestructura como lo es la red Wifi o de RadioFrecuencia sin olvidar que la portabilidad es un aspecto para tomar en cuenta.