El Data Breach Investigations Report 2024 realizado por Verizon afirma que estamos ante la Era de las Vulnerabilidades: el sustento de tamaña afirmación es el crecimiento de la variedad de acciones de explotación de vulnerabilidades registrado. De hecho, Verizon marca que hubo un incremento sustancial de ataques que involucraban la explotación de vulnerabilidades: se triplicó respecto al año pasado.

En este crecimiento mucho tuvieron que ver las más de 1.500 notificaciones de brechas relacionadas con la reconocida vulnerabilidad de MOVEit. Así, entre vulnerabilidades zero day y la actividad de los actores maliciosos detrás de las amenazas de ransomware, se abrió un escenario al menos preocupante.

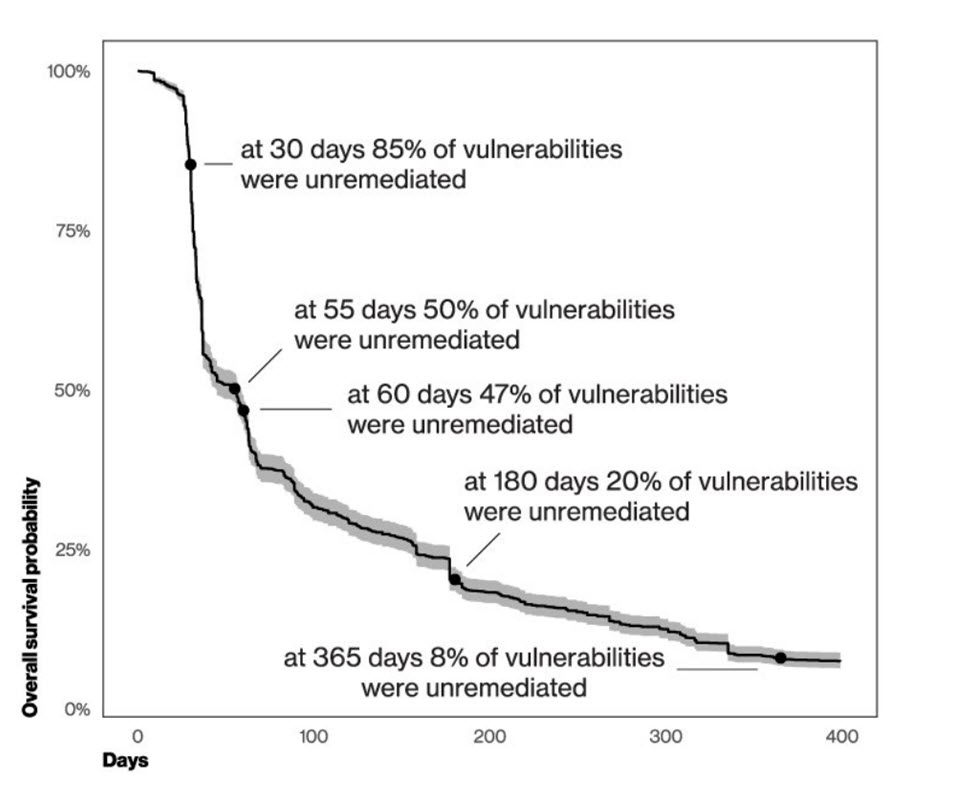

En esa línea, Verizon confeccionó un análisis de supervivencia de los datos de gestión de vulnerabilidades, centrado en las vulnerabilidades conocidas explotadas de CISA (Cybersecurity and Infrastructure Security Agency), y descubrió que se tardan casi dos meses -55 días, para ser exactos- en remediar el 50% de las vulnerabilidades críticas una vez que están disponibles los parches.

El parcheo de estas vulnerabilidades, grafica el informe, recién comienza a aumentar después del día 30; y al cumplirse un año, alrededor del 8% de ellas todavía están abiertas.

¿Cuál es la situación en América Latina?

Para entender cómo es la situación puntual de Latinoamérica respecto de la explotación de vulnerabilidades, analizamos los datos compartidos en el ESET Security Report 2024 confeccionado por ESET. Allí, se confirma que uno de los vectores de ataque más utilizado en campañas maliciosas en la región es la explotación de vulnerabilidades. Si bien 2 de cada 5 empresas aplican parches de seguridad en sus sistemas más de dos veces al año, cerca del 25% lo hace únicamente 1 vez en el año, dejando expuestas a las organizaciones por más tiempo a la explotación de nuevas vulnerabilidades

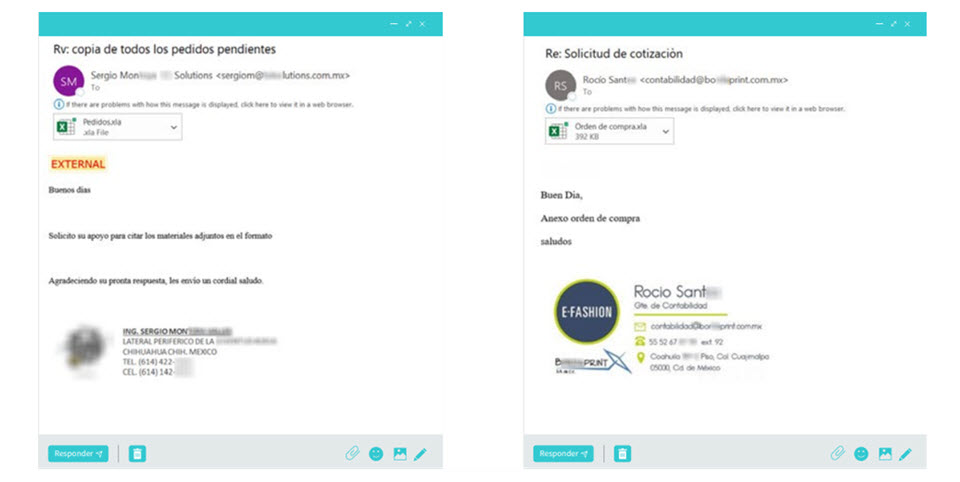

A su vez, es interesante remarcar que las campañas de malspam utilizando exploits con mayor cantidad de detecciones en América Latina durante 2023 apuntaron a dos vulnerabilidades de Microsoft Office descubiertas hace ya varios años y para las cuales existe un parche disponible: la CVE2017-11882 (45%) y la CVE-2012-0143 (36%).

Las dos vulnerabilidades, que representan el 81% de las detecciones de exploits, están asociadas a campañas masivas que se propagan a través del correo electrónico como archivos adjuntos.

Estos tipos de exploits pueden desde instalar otras familias de malware a tomar control total del sistema, especialmente si el perfil del usuario tiene permisos de administrador.

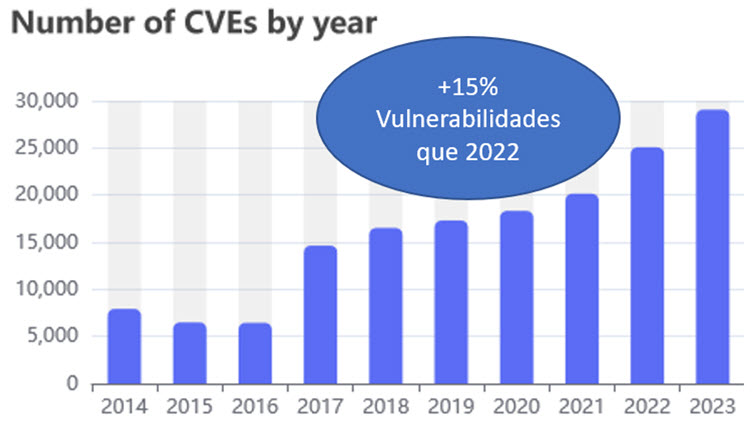

Si se hace una pequeña revisión histórica veremos que en 2022 se registró un pico histórico, con 25.226 vulnerabilidades reportadas en distintos productos y fabricantes. Esto representó un crecimiento de 26,5% en el número de vulnerabilidades reportadas en comparación con 2021, equivalente a unas 70 vulnerabilidades por día.

Pero ese pico fue batido en 2023, año en el que el reporte de vulnerabilidades en diferentes vendors y productos llego a registros históricos: se observó un total de 29.065 vulnerabilidades, que representan un 15% más de las reportadas en 2022.

¿Qué medidas tomar ante este escenario?

Este panorama es la muestra de aún existe una falta concientización por parte de las empresas, lo que debería despertar las alarmas con el fin de que se implementen buenas prácticas de seguridad. Por ejemplo, contemplando la instalación de actualizaciones y parches de seguridad a fin de evitar posibles incidentes.

En otras palabras, el mantenimiento regular y las actualizaciones de seguridad son de las mejores formas de minimizar las probabilidades de éxito de un ciberincidente. Pero además de remarcar la importancia de actualizar los sistemas, es fundamental también estar al tanto de las vulnerabilidades que circulan a nuestro alrededor todos los días.

Por último, y muy importante, es contar con una solución de seguridad avanzada capaz de buscar activamente las vulnerabilidades en los sistemas operativos y aplicaciones más comunes, y colocar parches automáticos o manuales en todos los endpoints de la red.