Wie ESET Forscher kürzlich herausfanden gibt es eine neue chinesische APT-Gruppe namens "PlushDaemon", die ihre Cyberspionage-Aktionen weltweit durchführt. Besonders brisant ist die Kompromittierung der Lieferkette eines VPN-Dienstleisters aus Südkorea im Jahr 2023. Hier konnten die Angreifer den legitimen Installer durch eine Backdoor ersetzen, die die Forscher SlowStepper genannt haben - eine funktionsreiche Schadsoftware ca. 30 Funktionen.

Die wichtigsten Punkte in diesem Blogpost

- PlushDaemon ist eine mit China verbündete Bedrohungsgruppe, die Cyberspionageoperationen durchführt.

- Der Hauptzugangsvektor von PlushDaemon ist das Hijacking legitimer Updates chinesischer Anwendungen, aber wir haben auch einen Supply-Chain-Angriff gegen einen südkoreanischen VPN-Entwickler aufgedeckt.

- Wir glauben, dass PlushDaemon der alleinige Nutzer mehrerer Implantate ist, darunter SlowStepper für Windows.

- SlowStepper verfügt über ein umfangreiches Toolkit, das aus rund 30 Modulen besteht, die in C++, Python und Go programmiert sind.

Überblick

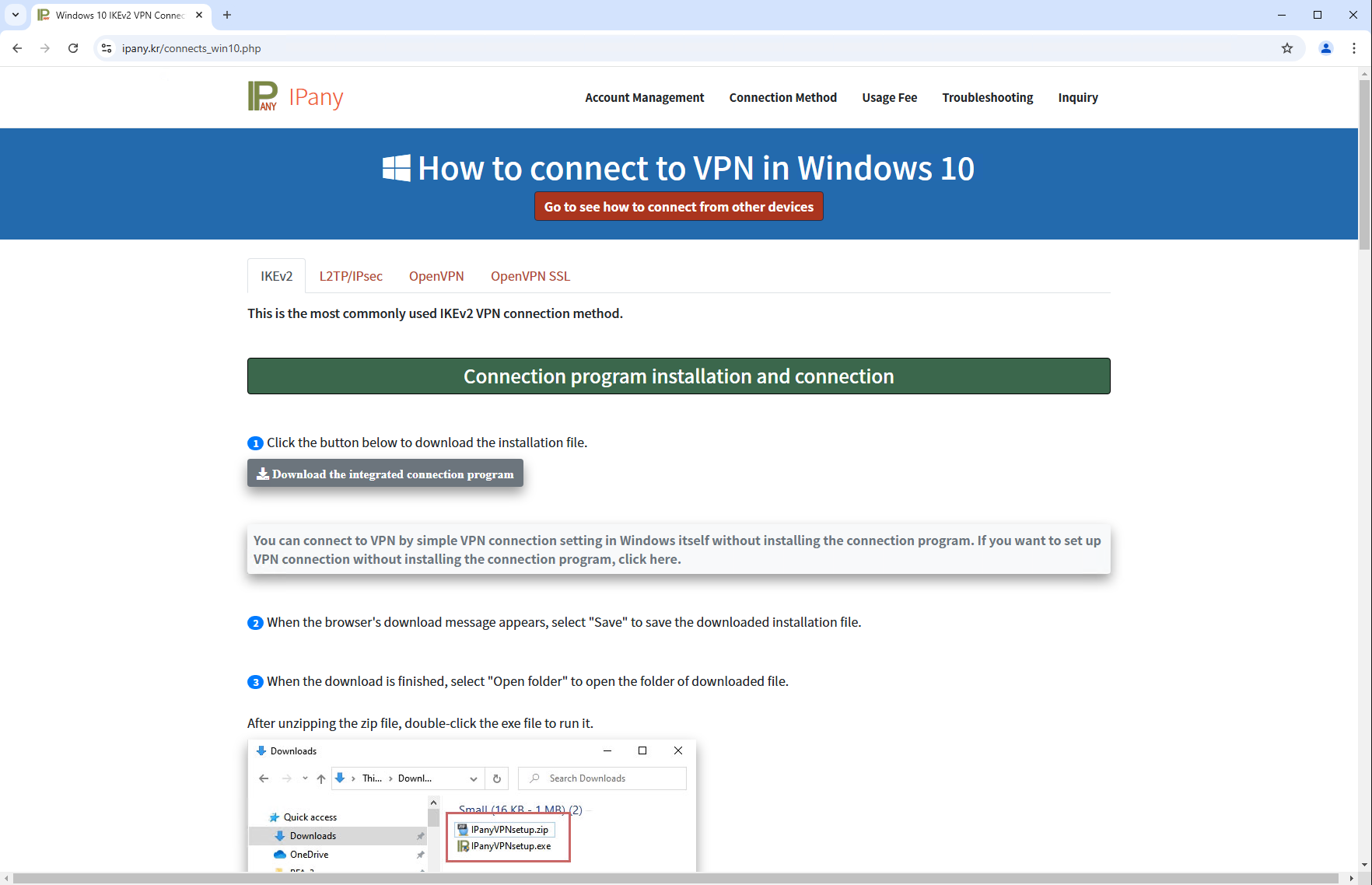

Im Mai 2024 entdeckten ESET Forscher Schadcode in einem NSIS-Installationsprogramm für Windows, das Benutzer aus Südkorea von der Website der legitimen südkoreanischen VPN-Software IPany (https://ipany.kr/; siehe Abbildung 1) heruntergeladen hatten. Bei einer weiteren Analyse stellten sie fest, dass das Installationsprogramm sowohl die legitime Software als auch "SlowStepper" installierte. Dabei handelt es sich um eine Backdoor mit weitreichenden Funktionen. ESET kontaktierte den Entwickler der VPN-Software, um ihn über die Kompromittierung zu informieren. Sofort darauf hat er das bösartige Installationsprogramm von seiner Website entfernt.

ESET führt diese Operation auf PlushDaemon zurück - eine mit China verbündete Hackergruppe, dioe seit mindestens 2019 aktiv ist und Spionageoperationen gegen Einzelpersonen und Unternehmen in China, Taiwan, Hongkong, Südkorea, den USA und Neuseeland durchführt. Die Gruppe verschafft sich hauptsächlich Zugriff auf Zielcomputer, indem sie legitime Updates kapert und den Datenverkehr auf von Angreifern kontrollierte Server umleitet. Außerdem haben die Forscher beobachtet, dass sich die Gruppe über Schwachstellen in legitimen Webservern Zugang verschafft.

Die Opfer scheinen ein ZIP-Archiv mit einem bösartigen NSIS-Installationsprogramm manuell von der URL https://ipany[.]kr/download/IPanyVPNsetup.zip heruntergeladen zu haben. Allerdings hat das Forscher-Team auf der Download-Seite (siehe Abbildung 1) keinen verdächtigen Code gefunden, um gezielte Downloads zu erzeugen.

Über die ESET Telemetrie wurde zudem ersichtlich, dass mehrere Benutzer versucht haben, die trojanisierte Software im Netzwerk eines Halbleiterunternehmens und eines nicht identifizierten Softwareentwicklungsunternehmens in Südkorea zu installieren. Die beiden ältesten in der ESET Telemetrie registrierten Fälle waren ein Opfer aus Japan im November 2023 und ein Opfer aus China im Dezember 2023.

Eine detaillierte technische Analyse finden Sie im englischen Originalblogpost.