Wie kann man die eigene Resilienz überprüfen und verbessern? Ganz einfach: Indem man ein Team als potenzielle Angreifer („Red Team“) sowie eines als Verteidiger („Blue Team“) zusammenstellt und schaut, wer sein Ziel erreicht. Während das Red Team gezielt nach Sicherheitslücken in Unternehmensnetzwerken fahndet, versucht das Blue Team die Attacken abzuwehren. Diese Übungen liefern wertvolle Erkenntnisse zur technischen, prozeduralen und menschlichen Sicherheit eines Unternehmens. So können sie sich besser auf potenzielle Angriffe vorbereiten und ihre Verteidigungsstrategien verbessern. Diese Methode ermöglicht es, Schwachstellen proaktiv zu erkennen und zu beheben, anstatt erst nach einem tatsächlichen Angriff zu reagieren.

Vor kurzem haben wir uns einige Open-Source-Tools angesehen , die blaue Teams bei der Abwehr simulierter Angriffe einsetzen können, sowie vier Geräte, die in den falschen Händen zu Sicherheitsproblemen führen könnten. Diesmal stellen wir fünf hochmoderne, kompakte Tools vor, die sowohl Hobby-Hardware-Hacker als auch Red-Teamer oder ethische Hacker einsetzen können, um ihre Fähigkeiten zu verbessern oder ihre Arbeit zu erledigen.

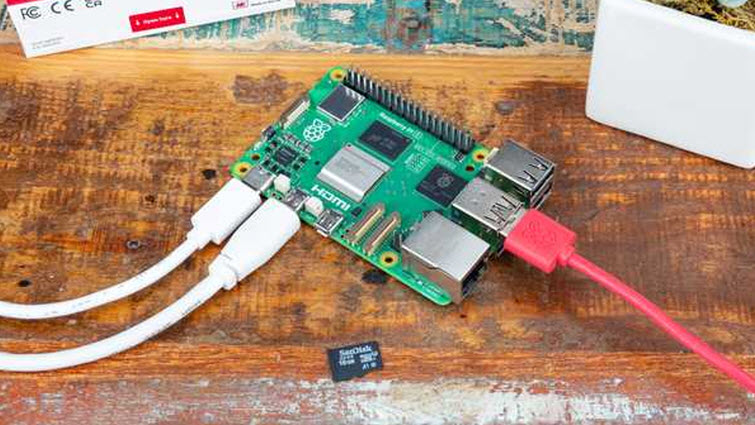

1. Raspberry Pi 5

Der Raspberry Pi ist bei Sicherheitsexperten und Enthusiasten beliebt. Er ist vielseitig, leistungsstark und hat eine aktive Community.

Als günstiger Einplatinencomputer lässt er sich mit verschiedenen Penetrationstests-Tools ausstatten. Er kann als Netzwerk-Sniffer dienen oder Pakete für detaillierte Analysen erfassen.

Der Raspberry Pi unterstützt verschiedene Betriebssysteme. Das offizielle Raspberry Pi OS basiert auf Debian Linux. Auch Kali Linux ist speziell für Sicherheitsaudits verfügbar.

Der Raspberry Pi unterstützt eine Vielzahl von Betriebssystemen, die auf unterschiedliche Zwecke und Benutzerpräferenzen zugeschnitten sind. Sein offizielles Betriebssystem, Raspberry Pi OS (früher Raspbian), basiert auf Debian Linux und ist für die ARM-Architektur optimiert.

Darüber hinaus sind beliebte Distributionen wie Kali Linux erhältlich, die speziell für Penetrationstests und Sicherheitsprüfungen entwickelt wurden. Diese Distributionen sind mit einer Reihe von Tools zum Scannen von Netzwerken, zur Bewertung von Schwachstellen, zu drahtlosen Angriffen und vielem mehr vorinstalliert.

Interessante Projekte für den Raspberry Pi:

- FruityWifi: Prüft drahtlose Netzwerke über eine Weboberfläche.

- Ha-Pi: Bietet Tools für Penetrationstests, einschließlich Aircrack Ng Suite und Metasploit.

- Raspberry Pwn: Enthält Tools wie scapy, Wireshark und tcpdump.

- Drahtloses Angriffs-Toolkit (WAT): Führt Penetrationstests für Wi-Fi-Netzwerke auf ARM-Plattformen durch.

- PwnPi: Eine vereinfachte Version von Debian Wheezy für Pentesting.

- NetPi: Projekt zur Erstellung eines professionellen Netzwerkanalysators.

2. HackRF One

Das HackRF One ist ein vielseitiges Werkzeug für Funkfrequenzen (RF). Es ermöglicht die Untersuchung und Manipulation von Funkwellen, beispielsweise vom Lieblingsmusiksender bis zu kritischen Kommunikationssignalen.

Dieses Software Defined Radio (SDR) kann Signale von 1 MHz bis 6 GHz senden und empfangen. Es deckt damit fast alle drahtlosen Kommunikationsarten ab, von AM/FM-Radio über Wi-Fi bis hin zu Satellitensignalen.

Das HackRF One ist trotz seiner Fähigkeiten und verschiedenen Anwendungen sehr portabel.

Die Einsatzmöglichkeiten:

- Sicherheitsprüfung drahtloser Systeme

- Durchführung von Replay-Attacken

- Untersuchung von IoT-Geräten

- Analyse von Autofernbedienungen und Alarmanlagen

- Manipulation von GPS-Signalen

- Kommunikation mit RFID-Tags

- Signalanalyse und Satellitenkommunikation

3. WiFi Pineapple

Dieses unauffällige Gerät ähnelt einem Router. Es dient zur Überprüfung der WLAN-Sicherheit. WiFi Pineapple simuliert einen normalen Zugangspunkt und lockt ahnungslose Nutzer an.

Das Gerät hat zwei Netzwerkschnittstellen. Eine bietet Internetzugang, die andere interagiert mit WLAN-Geräten in der Nähe.

Es nutzt das angepasste Betriebssystem Pineapple OS. Dieses Linux-System ist für drahtlose Penetrationstests optimiert.

Haupteinsatzzwecke:

- Böse Zwillingsangriffe: Erstellt gefälschte Zugangspunkte für das Abfangen von Daten.

- Deauth-Tests: Erzwingt Verbindungsabbrüche von legitimen Netzwerken, um Man-in-the-Middle-Angriffe zu ermöglichen.

- Sicherheitsüberprüfungen: Identifiziert Schwachstellen und Konfigurationslücken in drahtlosen Netzwerken.

- Kontrollierte Angriffe: Hilft Administratoren, bessere Sicherheitsrichtlinien zu entwickeln.

- Vielseitige Funktionen: Bietet verschiedene automatisierte und manuelle Tools zum Testen von Drahtlosnetzwerken.

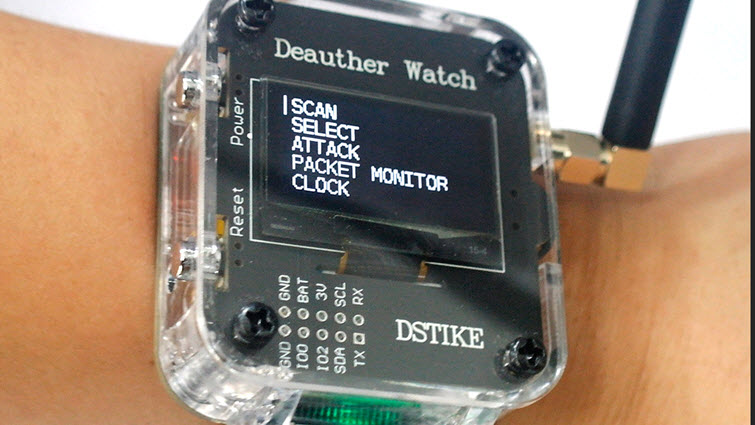

4. Deauther Watch

Diese Smartwatch kann De-Authentifizierungsangriffe auf WLAN durchführen. Sie unterbricht die WLAN-Verbindung zwischen Geräten und Routern.

Die Deauther Watch bietet auch WLAN-Scanning und Paketerfassung. Die ESP8266 Deauther V3 Software ermöglicht Tests von 2,4 GHz WLAN-Netzwerken.

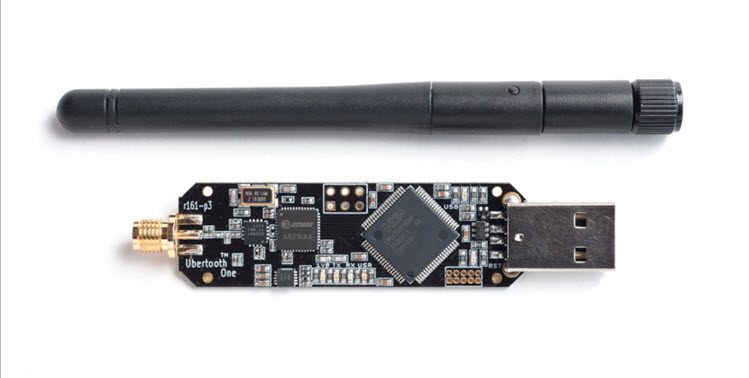

5. Ubertooth One

Das Ubertooth One ist für die Überwachung von Bluetooth-Kommunikation konzipiert. Es analysiert Bluetooth-Pakete und testet Bluetooth-IoT-Geräte.

Das Gerät unterstützt verschiedene Sicherheitstestszenarien. Dazu gehört auch das Abfangen sensibler Informationen über Bluetooth-Verbindungen.

Das Gerät basiert auf der GreatFET-Plattform. Es arbeitet im 2,4 GHz ISM-Band und unterstützt Bluetooth Low Energy (BLE) und Classic Bluetooth.

Fazit

Der ethische Einsatz dieser Geräte ist entscheidend. Sie sollten nur in kontrollierten Umgebungen oder zu Bildungszwecken verwendet werden. Organisationen müssen technische Maßnahmen, Richtlinien und Schulungen kombinieren. Nur so können sie sich vor unbefugter Nutzung dieser Geräte schützen.