A equipe de pesquisa da ESET revelou algumas recentes descobertas sobre o Polonium, um grupo APT (ameaça persistente avançada) sobre o qual há pouca informação pública disponível - até o momento não sabemos qual é o vetor de comprometimento inicial utilizado pelos criminosos. O Polonium é um grupo de ciberespionagem que foi identificado pela primeira vez em junho de 2022 pelo Microsoft Threat Intelligence Center (MSTIC). De acordo com a análise da MSTIC, o Polonium é um grupo com sede no Líbano que coordena suas atividades com outros criminosos afiliados ao Ministério de Inteligência e Segurança do Irã (MOIS).

De acordo com a telemetria da ESET, o Polonium tem sido utilizado em ataques direcionados a mais de uma dúzia de organizações em Israel desde pelo menos setembro de 2021, com a mais recente atividade do grupo registrada em setembro de 2022. Os setores visados pelo grupo incluem engenharia, tecnologia da informação, direito, comunicações, marketing e gerenciamento de marcas, mídia, seguros e serviços sociais. Nossas descobertas, apresentadas no final de setembro na conferência Virus Bulletin 2022, incluem as táticas utilizadas por este grupo, bem como detalhes sobre uma série de backdoors não documentados anteriormente.

Pontos importantes:

- Enfocado exclusivamente nos alvos israelenses, o Polonium atacou mais de uma dúzia de organizações em vários mercados verticais, como engenharia, tecnologia da informação, jurídico, comunicações, marketing, mídia, seguros e serviços sociais.

- As descobertas sobre o Polonium feitas pela equipe de pesquisa da ESET foram apresentadas no final de setembro na conferência Virus Bulletin 2022.

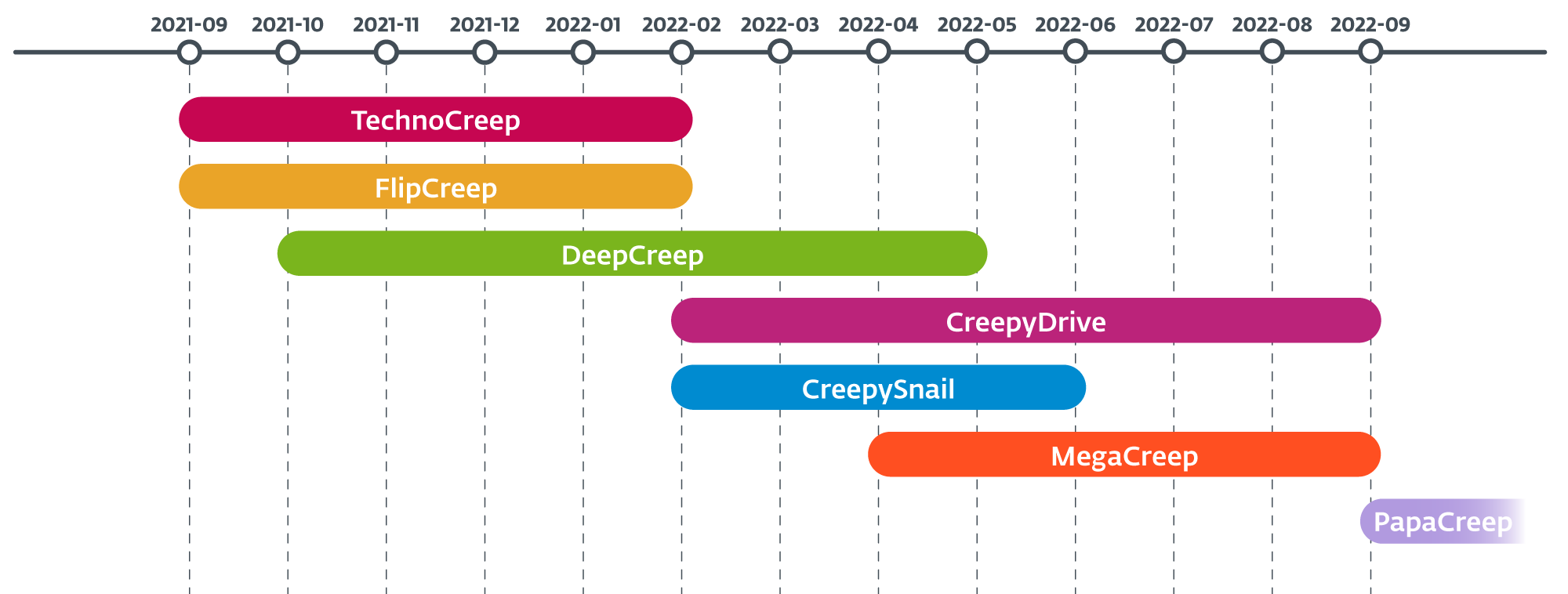

- De acordo com os dados de telemetria da ESET, o grupo usou pelo menos sete backdoors personalizados diferentes desde setembro de 2021 e no momento da redação deste post o grupo ainda encontra-se ativo.

- O grupo desenvolveu ferramentas personalizadas para tirar screenshots, registrar teclas, espionar através de webcam, abrir shells invertidas, exfiltrar arquivos e muito mais.

- Para comunicação através de um servidor de comando e controle (C&C), o Polonium se aproveita de serviços comuns em nuvem, como Dropbox, OneDrive e Mega.

As numerosas versões e mudanças que o Polonium inseriu em suas ferramentas personalizadas mostram um esforço contínuo e de longo prazo por parte do grupo para espionar seus alvos. Embora não tenhamos observado quais comandos os operadores executaram nas máquinas atacadas, podemos deduzir, ao observar o conjunto de ferramentas, que eles estão interessados em coletar dados sensíveis dos sistemas das vítimas. O grupo não parece se envolver em ações de sabotagem ou ransomware.

Como podemos ver na Figura 1, o conjunto de ferramentas do Polonium é composto de sete backdoors personalizados: CreepyDrive, que se aproveita dos serviços em nuvem OneDrive e Dropbox para o C&C; CreepySnail, que executa comandos recebidos da própria infraestrutura dos atacantes; DeepCreep e MegaCreep, que utilizam serviços de armazenamento de arquivos Dropbox e Mega, respectivamente; e FlipCreep, TechnoCreep e PapaCreep, que recebem comandos dos servidores do atacante. O grupo também utilizou vários módulos personalizados para espionar seus alvos.

Nesta versão em português, explicamos o contexto da campanha e como os cibercriminosos ganharam o acesso inicial, mas na versão em inglês apresentamos a análise técnica completa detalhando cada um dos backdoors e outros componentes utilizados pelo Polonium.

Acesso Inicial

Embora não saibamos como o grupo obteve acesso inicial aos sistemas das vítimas, alguns dos dados de acesso para a conta VPN da Fortinet das vítimas foram roubadas em setembro de 2021 e depois publicadas na Internet. É possível, portanto, que os cibercriminosos tenham obtido acesso às redes internas das vítimas utilizando os dados de login à VPN vazados.

Conjunto de ferramentas

Como mencionado acima, os detalhes de cada uma das ferramentas utilizadas pelo grupo Polonium podem ser encontrados na versão deste post em inglês. Como um spoiler, vale mencionar que o Polonium é um grupo ativo que está constantemente introduzindo modificações nas ferramentas personalizadas que utiliza e que temos observado mais de 10 módulos maliciosos diferentes desde que começamos a monitorar a atividade do grupo. A maioria destes módulos foi atualizada ao longo do tempo e muitos deles têm múltiplas versões ou pequenas mudanças para uma determinada versão.

Algumas das características mais interessantes do conjunto de ferramentas utilizadas por este grupo são:

- Abundância de ferramentas: desde setembro de 2021, vimos sete backdoors personalizados diferentes sendo utilizados pelo grupo, e também observamos muitos outros módulos maliciosos utilizados para gravar digitações de teclas, tirar screenshots, executar comandos de forma remota na máquina da vítima, tirar fotos através de webcams ou roubar arquivos.

- Ferramentas personalizadas: em vários ataques realizados por este grupo em um curto período de tempo, detectamos que o mesmo componente continha pequenas mudanças. Em alguns outros casos, observamos um módulo, escrito do zero, que seguia a mesma lógica de alguns componentes anteriores. Somente em alguns casos vimos o grupo utilizando ferramentas ou códigos disponíveis publicamente. Tudo isso indica que o Polonium cria e mantém suas próprias ferramentas.

- Serviços em nuvem: o grupo utiliza serviços em nuvem como Dropbox, OneDrive e Mega para comunicações do C&C (receber comandos e roubar dados).

- Componentes menores: a maioria dos módulos do grupo são pequenos e com funcionalidades limitadas. Em um caso, os criminosos usaram um módulo para tirar screenshots e outro para carregá-los para o servidor C&C. Seguindo a mesma abordagem, o grupo gosta de dividir o código em seus backdoors, distribuindo a funcionalidade maliciosa em várias DLLs pequenas, talvez esperando que os pesquisadores não observem toda a cadeia de ataque.

Para detalhes técnicos sobre os módulos maliciosos CreepyDrive, CreepySnail, DeepCreep, MegaCreep, FlipCreep, TechnoCreep, PapaCreep utilizados pela Polonium, bem como informações sobre outros módulos, infraestrutura de rede e indicadores de comprometimento, leia o post POLONIUM targets Israel with Creepy malware.

Os relatórios de inteligência sobre o Polonium são escassos e limitados, provavelmente porque os ataques do grupo são altamente direcionados e pelo fato do vetor de acesso inicial ser desconhecido até o momento. A equipe de pesquisa da ESET continuará monitorando a atividade do grupo e registrando seus ataques.

Caso tenha alguma dúvida sobre esta ou qualquer outra pesquisa publicada no WeLiveSecurity, por favor, escreva um e-mail para threatintel@eset.com.

Técnicas do MITRE ATT&CK

Esta tabela foi criada através da versão 11 do framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1583.003 | Acquire Infrastructure: Virtual Private Server | POLONIUM has acquired various servers for C&C and also for storing exfiltrated files. |

| T1587.001 | Develop Capabilities: Malware | POLONIUM has developed at least six backdoors and several other malicious modules. | |

| T1588.001 | Obtain Capabilities: Malware | POLONIUM has used a publicly available keylogger. | |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | POLONIUM has used the CreepySnail and CreepyDrive PowerShell backdoors in their attacks. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | DeepCreep, MegaCreep, FlipCreep and TechnoCreep use cmd.exei to execute commands in a compromised computer. | |

| T1129 | Shared Modules | DeepCreep and MegaCreep have their code divided into small DLLs, which are loaded both statically and dynamically. | |

| Persistence | T1547.009 | Boot or Logon Autostart Execution: Shortcut Modification | POLONIUM’s backdoors persist by writing shortcuts to the Windows Startup folder. |

| T1053.005 | Scheduled Task/Job: Scheduled Task | DeepCreep, MegaCreep and FlipCreep create scheduled tasks for persistence. | |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | DeepCreep and MegaDeep use AES encryption to obfuscate commands and login credentials stored in local files on the victim’s computer. |

| T1070.004 | Indicator Removal on Host: File Deletion | POLONIUM’s exfiltration modules delete screenshot files or keystroke logs from a compromised host after they are exfiltrated. | |

| T1036.005 | Masquerading: Match Legitimate Name or Location | POLONIUM has used filenames such as Mega.exei or DropBox.exei for its backdoors, to make them look like legitimate binaries. | |

| T1218.004 | System Binary Proxy Execution: InstallUtil | POLONIUM has used InstallUtil.exei to execute DeepCreep. | |

| T1083 | File and Directory Discovery | POLONIUM’s custom exfiltrator module builds a listing of files for any given folder. | |

| T1057 | Process Discovery | DeepCreep, MegaCreep and FlipCreep look for running processes and kill other instances of themselves. | |

| T1082 | System Information Discovery | TechnoCreep and POLONIUM’s reverse shell module send information such as computer name, username, and operating system to a remote server, in order to identify their victims. | |

| T1016 | System Network Configuration Discovery | TechnoCreep sends a list of IP addresses associated with a victim’s computer. | |

| T1033 | System Owner/User Discovery | POLONIUM has executed whoami.exei to identify the logged-on user. | |

| Collection | T1560.002 | Archive Collected Data: Archive via Library | DeepCreep, MegaCreep and FlipCreep use .NET’s ZipFile class to archive collected data. |

| T1115 | Clipboard Data | POLONIUM’s custom keylogger retrieves clipboard data from compromised computers. | |

| T1005 | Data from Local System | POLONIUM’s exfiltrator module collects files from a compromised system. | |

| T1056.001 | Input Capture: Keylogging | POLONIUM has used custom and publicly available keyloggers. | |

| T1113 | Screen Capture | POLONIUM has used custom modules for taking screenshots. | |

| T1125 | Video Capture | POLONIUM has used a custom module to capture images using the compromised computer’s webcam. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | CreepySnail and POLONIUM’s file exfiltrator modules use HTTP communication with the C&C server. |

| T1071.002 | Application Layer Protocol: File Transfer Protocols | FlipCreep and POLONIUM’s file exfiltrator modules use FTP communication with the C&C server. | |

| T1132.001 | Data Encoding: Standard Encoding | CreepySnail, CreepyDrive and some of POLONIUM’s reverse shell modules use base64-encoded commands to communicate with the C&C server. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | DeepCreep and MegaCreep AES encrypt commands and their output. | |

| T1095 | Non-Application Layer Protocol | TechnoCreep and POLONIUM’s reverse shell module use TCP. | |

| T1571 | Non-Standard Port | POLONIUM has used non-standard ports, such as 5055 or 63047, for HTTP. | |

| T1572 | Protocol Tunneling | POLONIUM’s tunnels module uses the Plink utility to create SSH tunnels. | |

| T1102.002 | Web Service: Bidirectional Communication | POLONIUM has used cloud platforms such as OneDrive, Dropbox, and Mega to send commands and store the output. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | DeepCreep, MegaCreep, FlipCreep and TechnoCreep exfiltrate files over the C&C channel via uploadi commands. |

| T1567.002 | Exfiltration Over Web Service: Exfiltration to Cloud Storage | POLONIUM has used OneDrive, Dropbox, and Mega cloud storage to store stolen information. |