Com o passar dos anos, a segurança da informação assumiu um papel muito importante em nossos projetos, trabalhos e tarefas, e é por isso que devemos começar a tomar medidas para prevenir e combater possíveis ataques.

Nesta oportunidade, desenvolveremos uma maneira de pesquisar e identificar se um ou mais de nossos dispositivos estão infectados com algum tipo de ameaça.

Para esta prática, como exemplo, vamos nos enforcar nos backdoors, recurso geralmente utilizado por cibercriminosos para a hospedagem em servidores web depois de violá-los através de diferentes ataques. Isso permite que eles tenham uma "porta traseira" para acessar o servidor no momento em que desejem.

Para identificar essas ameaças, usaremos regras YARA e Nessus. A primeira é uma ferramenta projetada para identificar e classificar malware através da criação de regras que permitem a detecção de cadeias de texto, sequências de instruções, expressões regulares e outros padrões dentro de arquivos maliciosos.

Por sua vez, a Nessus é uma ferramenta desenvolvida para executar rastreamentos de segurança em vários sistemas operacionais e aplicativos.

Depois de baixar e instalar o Nessus, na seção “Scan Templates”, teremos diferentes opções para rastrear os aplicativos ou equipamentos que queremos, mas neste caso, usaremos a opção “Advanced Scan”.

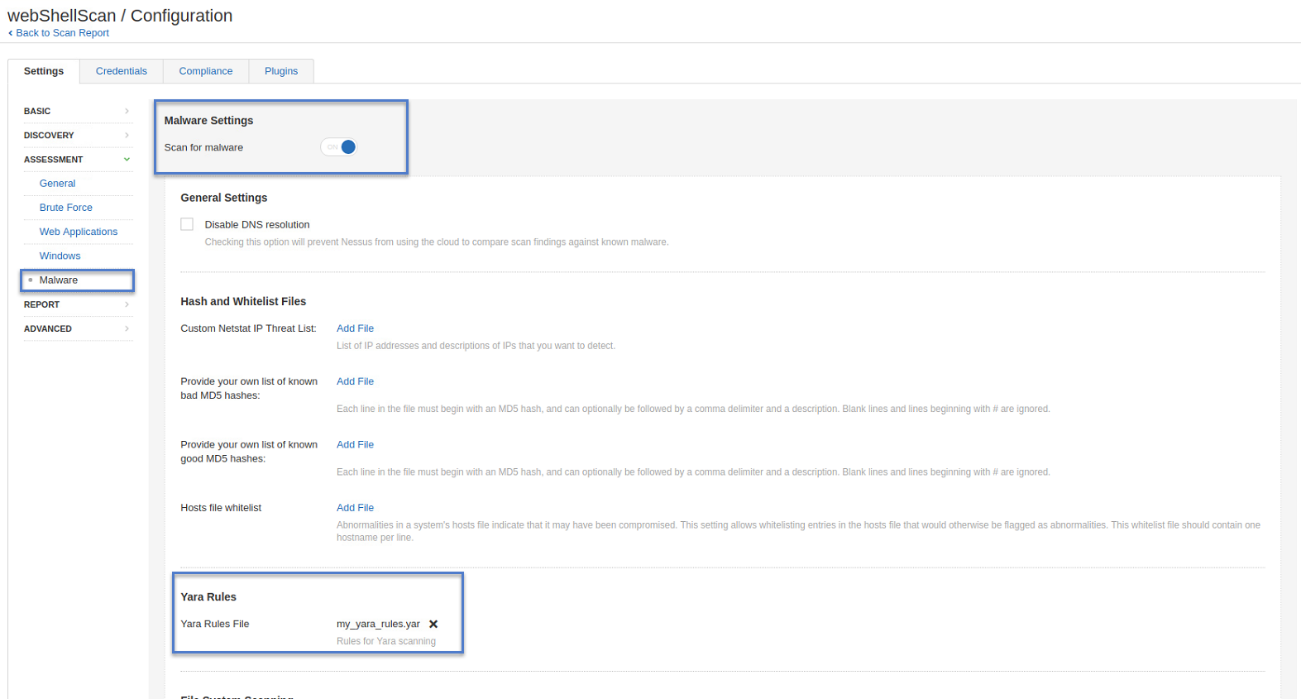

Como podemos ver abaixo, na tela principal da configuração temos inúmeras opções. Se vamos à seção “Assessment” e abrimos o item "Malware", podemos enviar para o aplicativo um arquivo com extensão YAR onde as regras YARA podem ser encontradas, para procurar ameaças no equipamento de acordo com as condições e padrões que temos estabelecido ao criar as regras.

Como podemos ver abaixo, na tela principal da configuração temos inúmeras opções. Se vamos à seção “Assessment” e abrimos o item "Malware", podemos enviar para o aplicativo um arquivo com extensão YAR onde as regras YARA podem ser encontradas, para procurar ameaças no equipamento de acordo com as condições e padrões que temos estabelecido ao criar as regras.

Na aba “Credentials”, configuraremos as plataformas e os dados correspondentes ao usuário que o aplicativo usará para executar o rastreamento no computador.

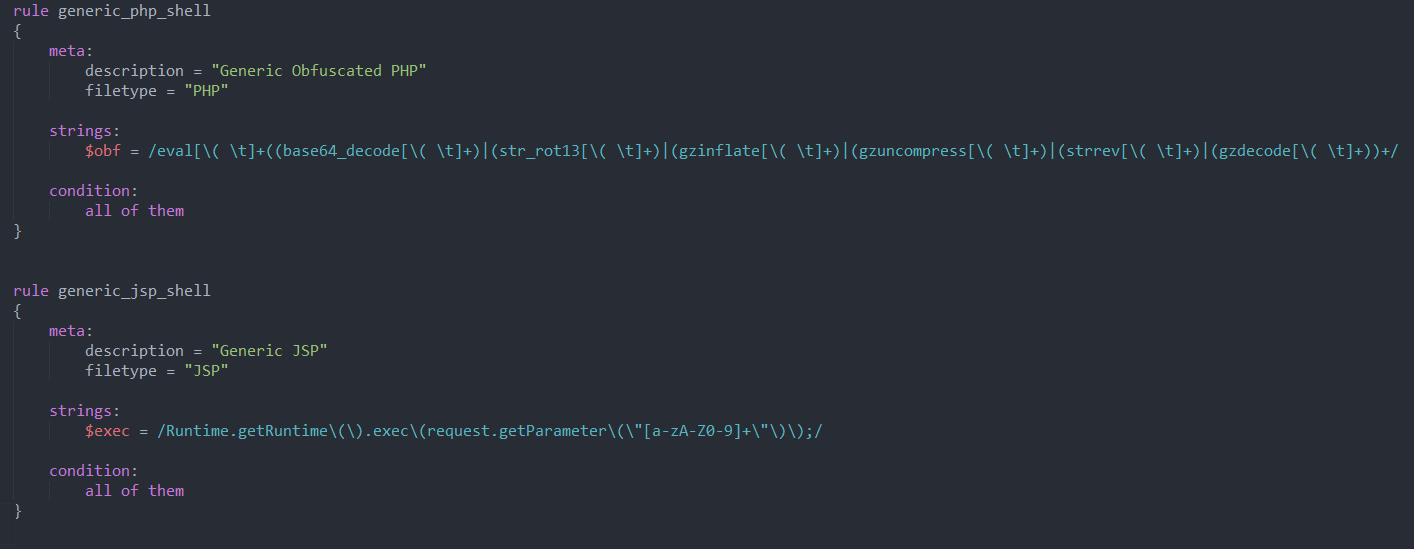

A seguir, podemos observar as regras YARA que foram usadas, onde arquivos PHP e JSP serão pesquisados com determinados padrões comumente usados pelos atacantes. A principal vantagem disso é que podemos desenvolver regras e condições para casos particulares ou gerais, sempre dependendo de quais são os nossos objetivos.

A seguir, podemos observar as regras YARA que foram usadas, onde arquivos PHP e JSP serão pesquisados com determinados padrões comumente usados pelos atacantes. A principal vantagem disso é que podemos desenvolver regras e condições para casos particulares ou gerais, sempre dependendo de quais são os nossos objetivos.

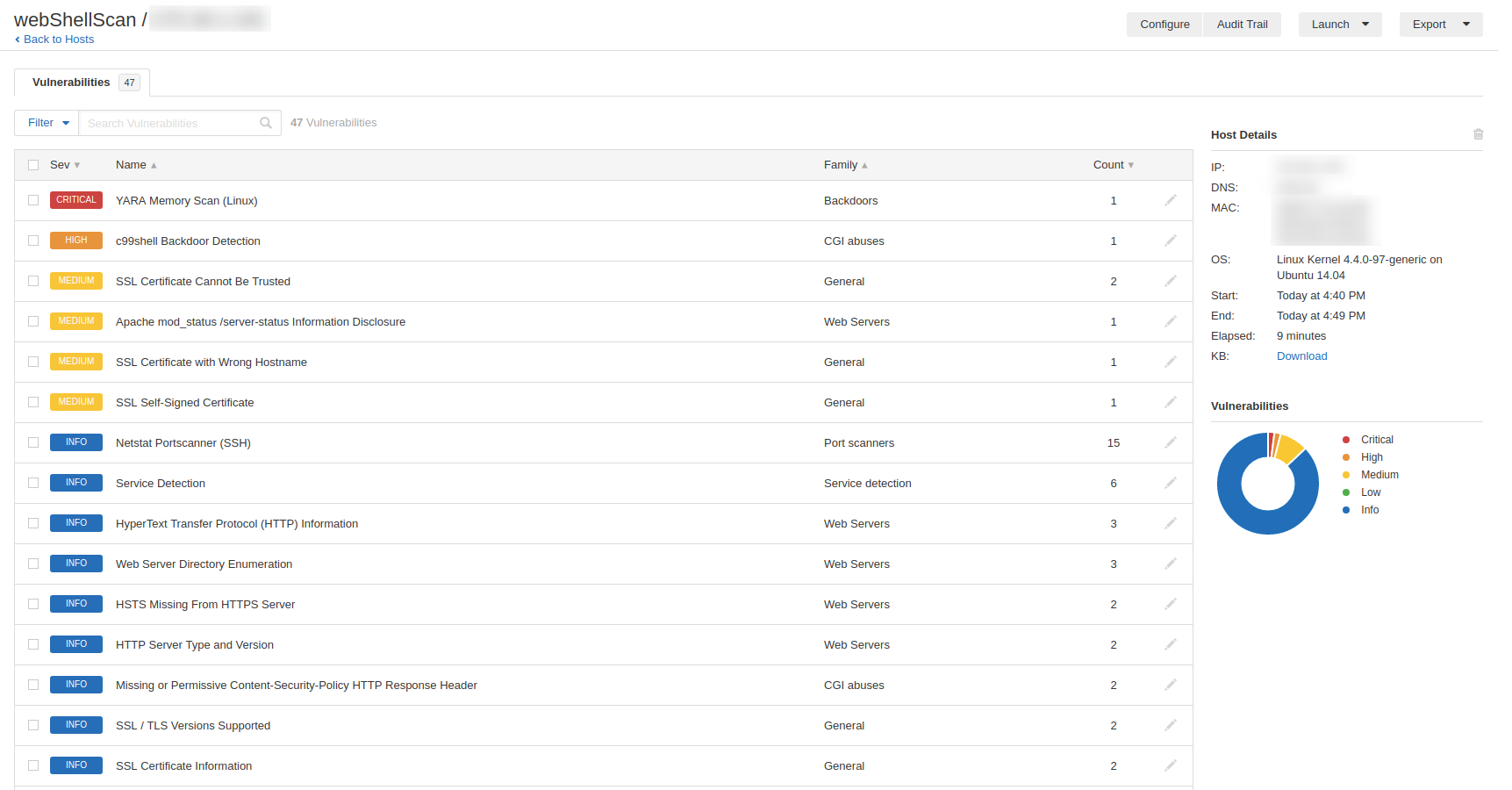

Depois do rastreamento, obteremos um relatório como o que veremos na próxima imagem, no qual teremos uma visão geral do número de vulnerabilidades encontradas, identificadas com cores diferentes, como vermelho para as mais crítico e azul como nível de informação.

Além disso, são apresentadas outros tipos de informações como os hosts aos quais a tarefa foi realizada, o histórico, onde se encontra a quantidade de rastreamentos realizados, e também, se desejarmos, podemos exportar as informações obtidas para alguns tipo de arquivo como PDF, HTML ou CSV.

Se vamos à aba “Vulnerabilities”, visualizaremos a lista de vulnerabilidades encontradas com seus nomes e gravidades correspondentes, com o qual teremos uma visão mais organizada das informações.

Se vamos à aba “Vulnerabilities”, visualizaremos a lista de vulnerabilidades encontradas com seus nomes e gravidades correspondentes, com o qual teremos uma visão mais organizada das informações.

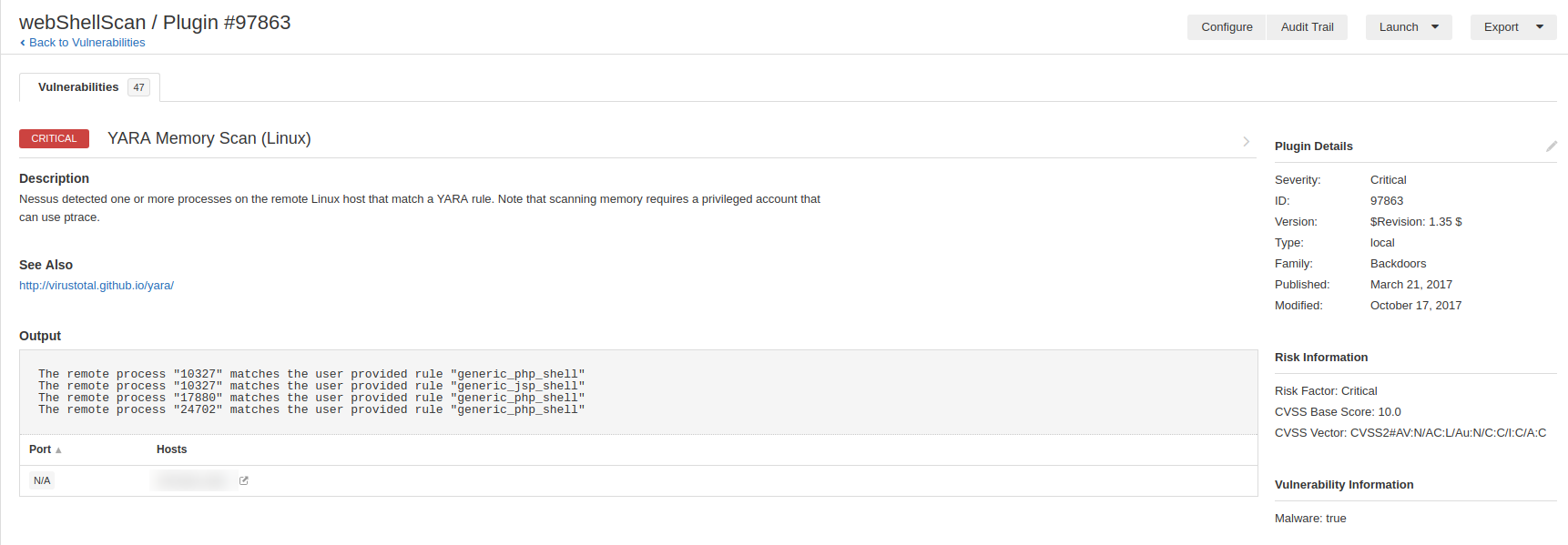

Se selecionarmos um dos itens, poderemos ver detalhadamente as informações coletadas pelo Nessus usando as regras YARA criadas. Conforme podemos ver na captura da imagem, foi possível encontrar arquivos maliciosos no computador de acordo com as condições que estabelecemos.

Também teremos informações indicando qual é o nome da regra que coincidiu com os padrões encontrados, juntamente com outros dados encontrados na caixa do lado direito, onde observamos que o aplicativo reconhece a família de ameaças que foi encontrada.

Conclusão

Conclusão

Esta é uma das inúmeras metodologias que podemos começar a usar em nossos ambientes, sejam corporativos ou não, para mitigar possíveis infecções e até mesmo prevenir ataques.

Neste caso, usamos duas ferramentas poderosas juntas para realizar uma análise particular de nossos dispositivos, obtendo, como resultado, os pontos mais vulneráveis nesse momento. Por sua vez, com esses dados, podemos rastrear e controlar nossos sistemas e assim resolver e fortalecer a segurança dos dispositivos envolvidos.