Após os investimentos realizados no ransomware nos últimos anos, com ataques como os do Locky, Petya e Wannacryptor, aumentou bastante a preocupação de empresas e usuários que tiveram os seus equipamentos em todo o mundo, inclusive na América Latina, afetados. Atualmente, são poucas as pessoas que nunca escutaram falar de ameaças que detêm informações e exigem um pagamento em bitcoins para liberá-las.

Diante deste cenário, alguns cibercriminosos decidiram tirar proveito da preocupação e do medo de alguns usuários em se deparar com uma tela de bloqueio, e desenvolveram códigos maliciosos que parecem ser ransomwares.

No post de hoje, analisaremos um destes casos de falso ransomware, considerando que recebemos amostras de ameaças detectadas pelas soluções de segurança da ESET como MSIL/Hoax.Fake.Filecoder.

Por que dizemos que não são ransomwares? Porque não têm o mesmo impacto, considerando que a diferença mais importante é que não criptografam arquivos, mas mesmo assim podem chegar a ser um problema para o usuário.

Na seguinte captura podemos ver a interface principal do que seria o resultado da infecção, na qual se adverte que os arquivos foram criptografados e que só poderão ser recuperados através do depósito de uma determinada quantidade de bitcoins. Também aparece uma caixa de texto para que a vítima insira um código de recuperação.

Inicialmente esta janela aparece em toda a tela do equipamento, deixando o usuário sem outra possibilidade de interação com qualquer aplicativo.

Neste momento, a vítima acha que ocorreu o pior e que não tem outra escolha se não pagar o resgate. No entanto, caso o equipamento seja reiniciado, o bloqueio já não aparecerá.

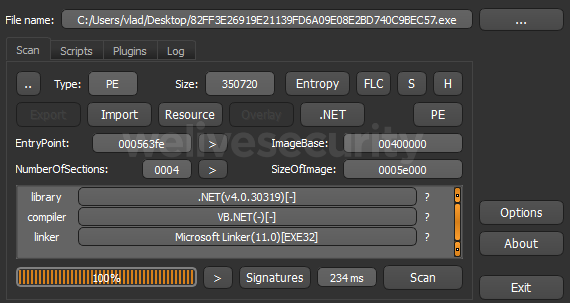

Ao verificar se o arquivo está protegido por algum packer, identificamos que o software tinha sido desenvolvido com o framework .NET, como é possível ver na captura abaixo:

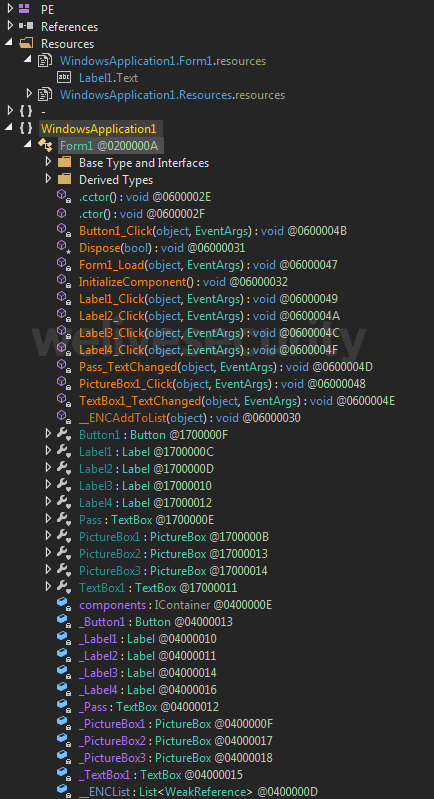

Utilizando um descompilador adequado para este tipo de executáveis podemos obter grande parte do código, assim como suas classes e métodos. Desta forma, podemos determinar com exatidão qual o propósito da ameaça.

Na seção de resources estão as imagens que são utilizadas com a mensagem para o usuário, que informa que os seus arquivos foram criptografados:

A seguir podemos observar algumas questões relacionadas ao framework .NET. Os métodos encontrados neste espaço estão relacionados com a interface gráfica, como os botões ou caixas de texto para que o usuário insira os seus dados.

Neste momento, já podemos determinar por que este código malicioso não é realmente um ransomware, considerando que:

- Não possui nenhum método ou função que busque um tipo de arquivo determinado (quando falamos de ransomware, costumamos determinar para quais extensões de arquivos está focado, mas nestes casos não há nenhum tipo estabelecido).

- Não existe um algoritmo para criptografar informação.

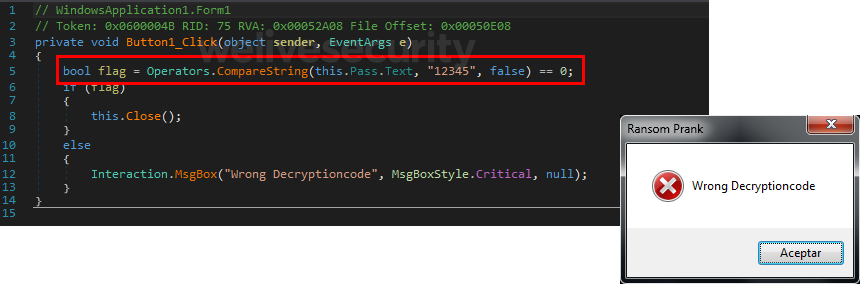

Na seguinte sequência de código é realizada a verificação da chave que a vítima deve inserir para poder recuperar a suposta informação sequestrada. Do contrário, é apresentada uma mensagem de erro. Se observarmos com detalhe o código para desbloquear o equipamento, veremos que se encontra em texto simples “12345”.

E se não é um ransomware, o que pode ser?

É difícil classificar estas ameaças em uma determinada classe de malware, porque apresentam uma mistura de características de vários tipos. Podemos dizer que se parece muito a um lock-screen (bloqueador de tela), caso tenhamos em conta que não permite utilizar o equipamento nem os aplicativos. No entanto, para dizer a verdade, o equipamento não permanece bloqueado após a reinicialização, por isso, não é um verdadeiro lock-screen.

Além disso, diz ter criptografado os arquivos e não ter bloqueado a tela. Essa é a afirmação que qualquer ransomware faz ao infectar um equipamento. No entanto, esta ameaça não é capaz de criptografar arquivos, apenas usa a Engenharia Social para induzir as vítimas a pagar um resgate.

A forma de propagação também é muito semelhante ao do ransomware: geralmente, emails com arquivos maliciosos anexos, que direcionam o usuário para um suposto arquivo hospedado no Google Drive. Os sinais são os de sempre: multas, faturas vencidas, contratos, balances bancários, etc.

Por isso, é fundamental ter muito cuidado ao verificar a sua caixa de entrada e preste bastante atenção aos sinais de um email falso.

Conclusão

Como temos visto, esta ameaça não possui muitas características semelhantes ao ransomware, como métodos de propagação ou persistência, implementação de algoritmos de criptografia ou busca de arquivos para criptografar.

No entanto, o aparecimento deste caso não deixa de ser alarmante, considerando que nos mostra que, às vezes, os cibercriminosos nem sequer precisam desenvolver um complexo malware para roubar dinheiro. Com apenas uma tela intimidante e a ameaça de perder arquivos, conseguem enganar os usuários mais desatentos, sem mesmo ter que chegar ao ponto de realmente criptografar os arquivos.

É muito preocupante pensar que, por um descuido, pessoas tenham que pagar para a liberação de informações que foram comprometidas.

Por isso, é importante estar atento, atualizado sobre as modalidades de ataques e as formas de evitar ser vítima, de forma que o sentido comum, as tecnologias e as soluções que hoje existem te ajudem a estar protegido deste tipo de ataque.

Leia também: Ransomware: devemos pagar o resgate?